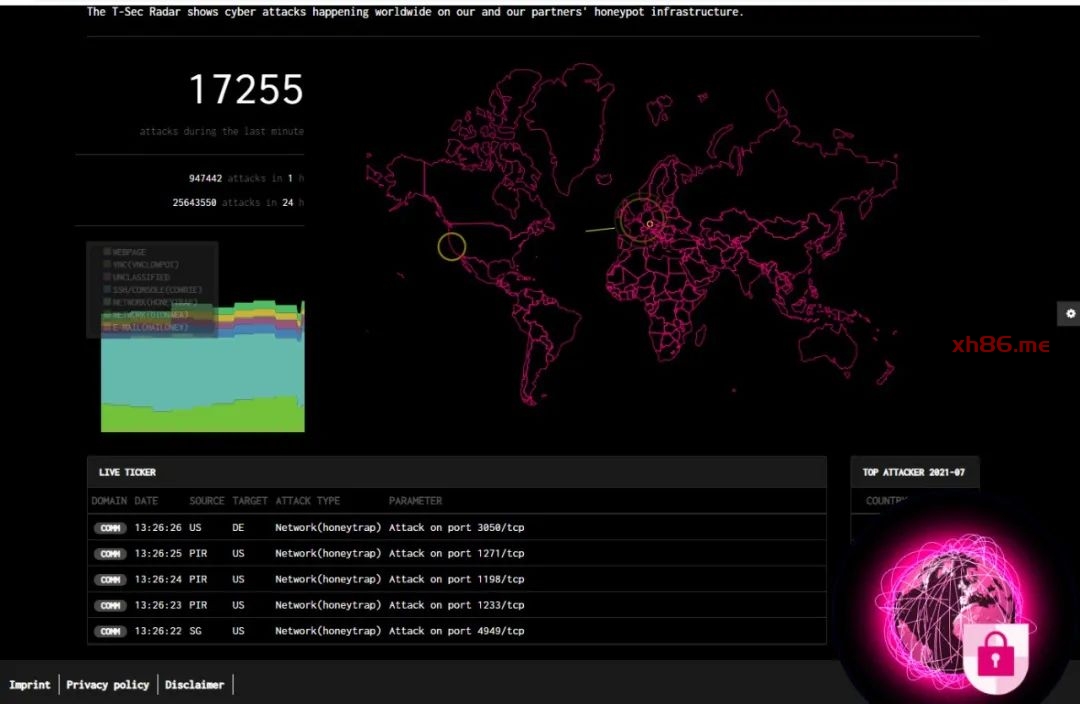

什么是蜜罐技术?

蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

(图片可点击放大查看)

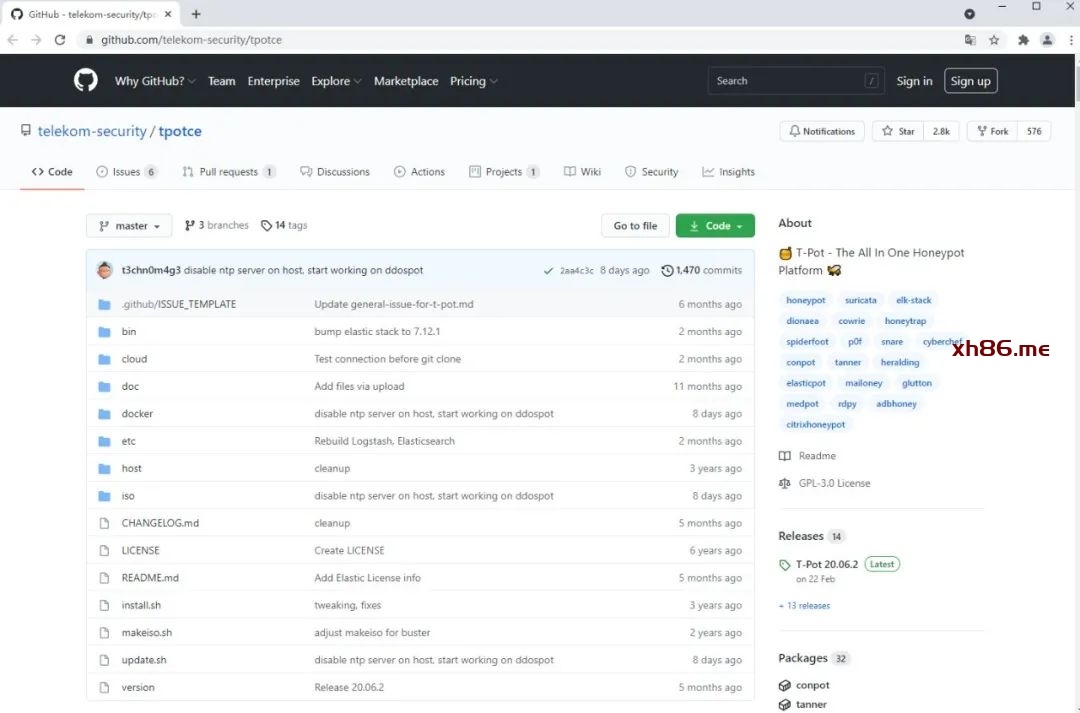

开源蜜罐T-Pot

T-Pot 蜜罐系统是一个多用途蜜罐框架,该框架部署了一系列协议特定的Docker 容器,可模拟常见的可利用服务。它具有多块虚拟网卡,可运行多个蜜罐守护程序和工具,同时占用空间较小,并对所有蜜罐进行限制不互相干扰彼此的运行环境。

T-Pot 框架从每个容器收集所有日志,然后集中到一个弹性堆栈中,从而为管理员提供了针对每种服务的所有攻击的前端视图。还捕获了恶意软件样本,从而提供了进一步分析攻击的能力。

-

T-Pot开源项目地址:https://github.com/telekom-security/tpotce

最新版本为20.06.02

(图片可点击放大查看)

-

T-Pot 框架图如下

(图片可点击放大查看)

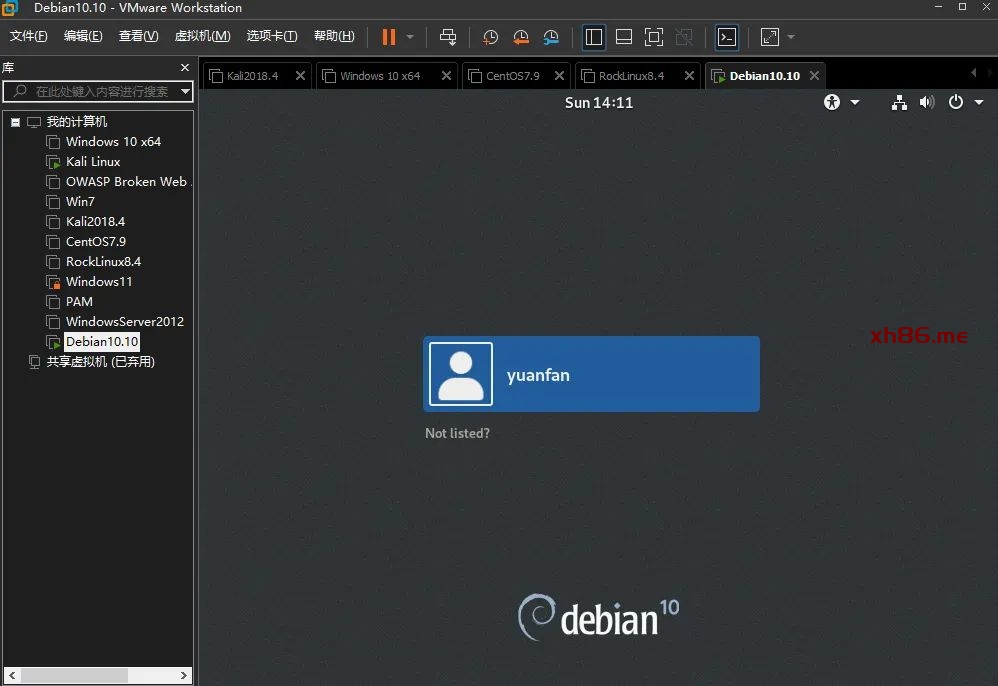

基于Debian10.10的开源蜜罐T-Pot 20.06.2安装

本文参考如下链接完成 https://blog.csdn.net/qq_42675635/article/details/117714519 https://blog.csdn.net/aa1291844114/article/details/112563352

1、先准备一台Debian10.10的VMware虚拟机

具体安装步骤可以参考之前的文章 aaaaa

(图片可点击放大查看)

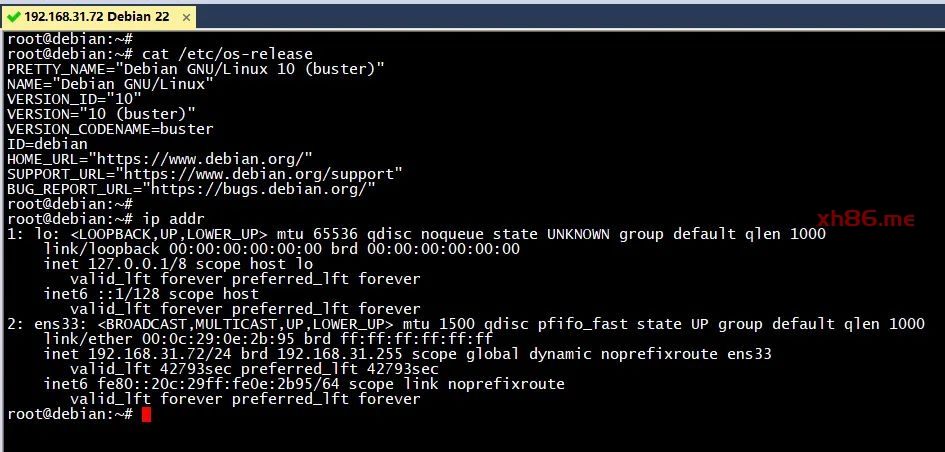

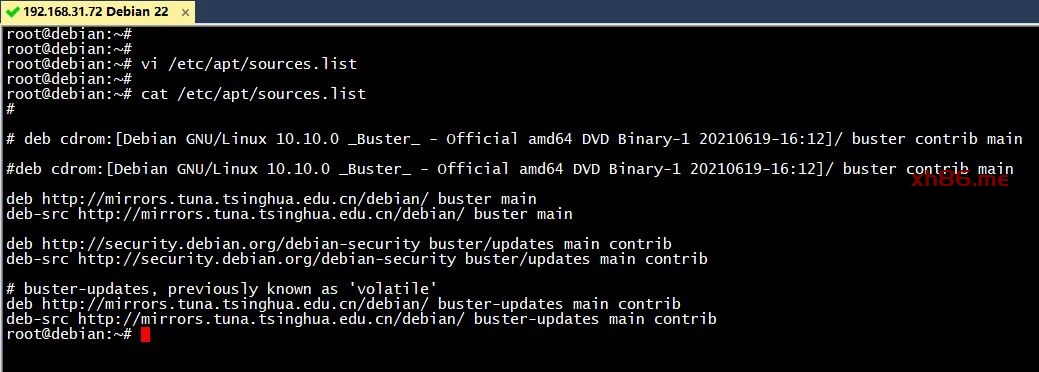

2、登录Debian10.10虚拟机后台并配置更新源

(图片可点击放大查看)

vi /etc/apt/sources.list

cat /etc/apt/sources.list

# # deb cdrom:[Debian GNU/Linux 10.10.0 _Buster_ – Official amd64 DVD Binary-1 20210619-16:12]/ buster contrib main

#deb cdrom:[Debian GNU/Linux 10.10.0 _Buster_ – Official amd64 DVD Binary-1 20210619-16:12]/ buster contrib main

deb http://mirrors.tuna.tsinghua.edu.cn/debian/ buster main

deb-src http://mirrors.tuna.tsinghua.edu.cn/debian/ buster main

deb http://security.debian.org/debian-security buster/updates main contrib

deb-src http://security.debian.org/debian-security buster/updates main contrib

# buster-updates, previously known as ‘volatile’

deb http://mirrors.tuna.tsinghua.edu.cn/debian/ buster-updates main contrib

deb-src http://mirrors.tuna.tsinghua.edu.cn/debian/ buster-updates main contrib

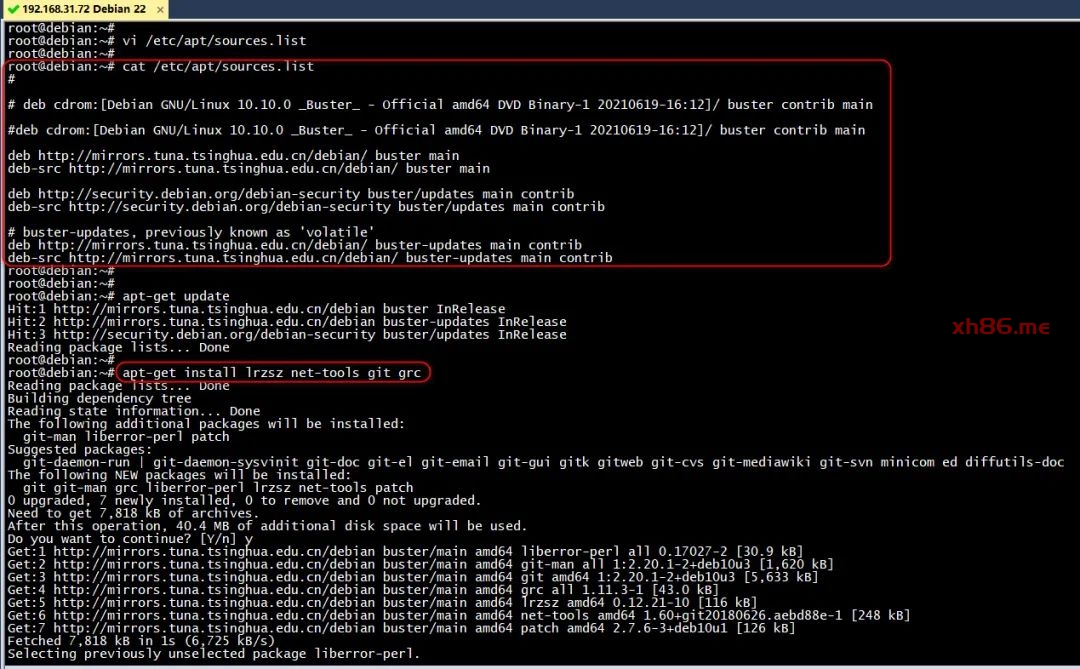

(图片可点击放大查看)

apt-get update

apt-get install lrzsz net-tools git grc

(图片可点击放大查看)

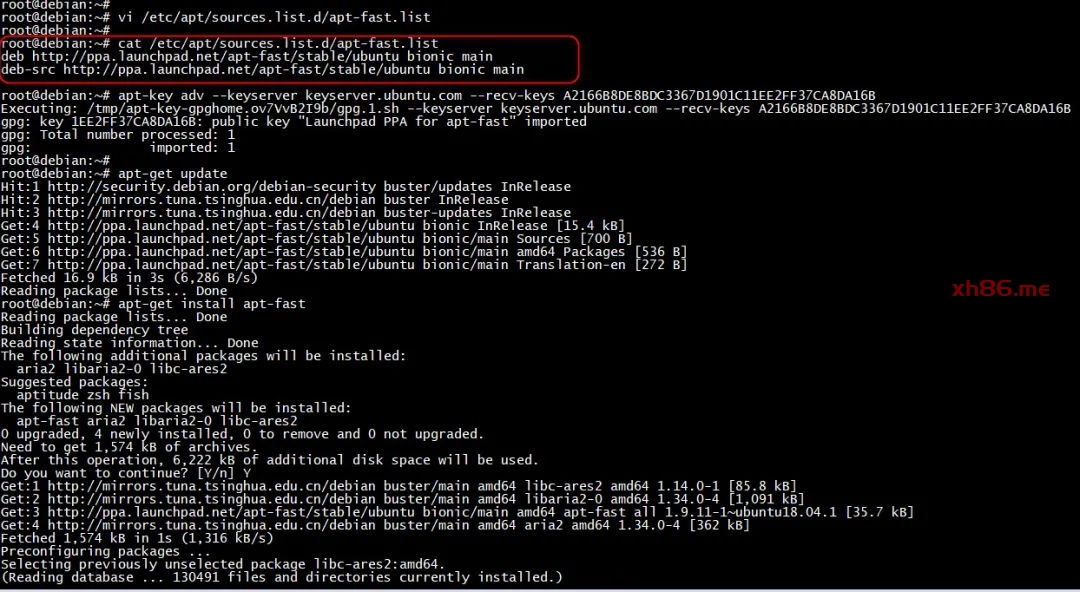

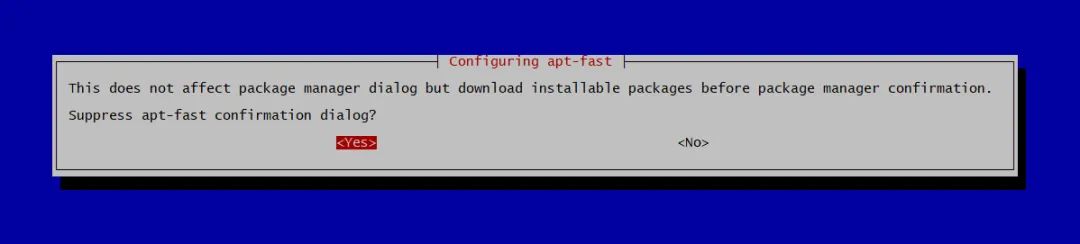

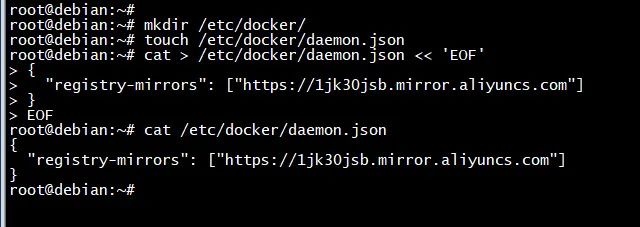

3、安装并配置apt-fast

关于apt-fast可以参考如下文章

https://linux.cn/article-4246-1.htmlvi /etc/apt/sources.list.d/apt-fast.list

deb http://ppa.launchpad.net/apt-fast/stable/ubuntu bionic main

deb-src http://ppa.launchpad.net/apt-fast/stable/ubuntu bionic mainapt-key adv --keyserver keyserver.ubuntu.com --recv-keys A2166B8DE8BDC3367D1901C11EE2FF37CA8DA16Bapt-get update

apt-get install apt-fast

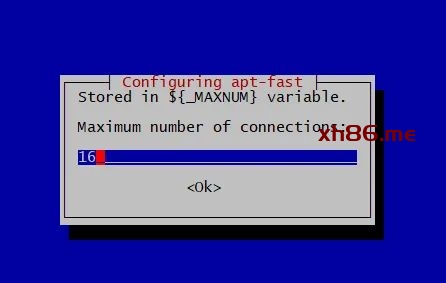

(图片可点击放大查看)

(图片可点击放大查看)

(图片可点击放大查看)

(图片可点击放大查看)

echo "MIRRORS=( ' http://mirrors.163.com/debian/,https://mirrors.tuna.tsinghua.edu.cn/debian/,http://mirrors.ustc.edu.cn/debian/' )" >> /etc/apt-fast.conf

(图片可点击放大查看)

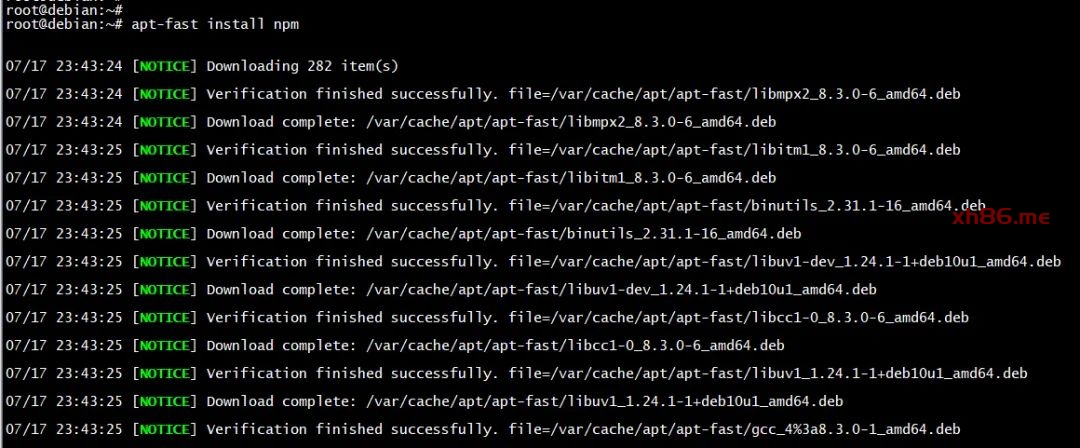

4、安装npm

apt-fast install npm

apt-get install curl

curl https://www.npmjs.com/install.sh | sh

npm config set registry http://registry.npm.taobao.org

(图片可点击放大查看)

(图片可点击放大查看)

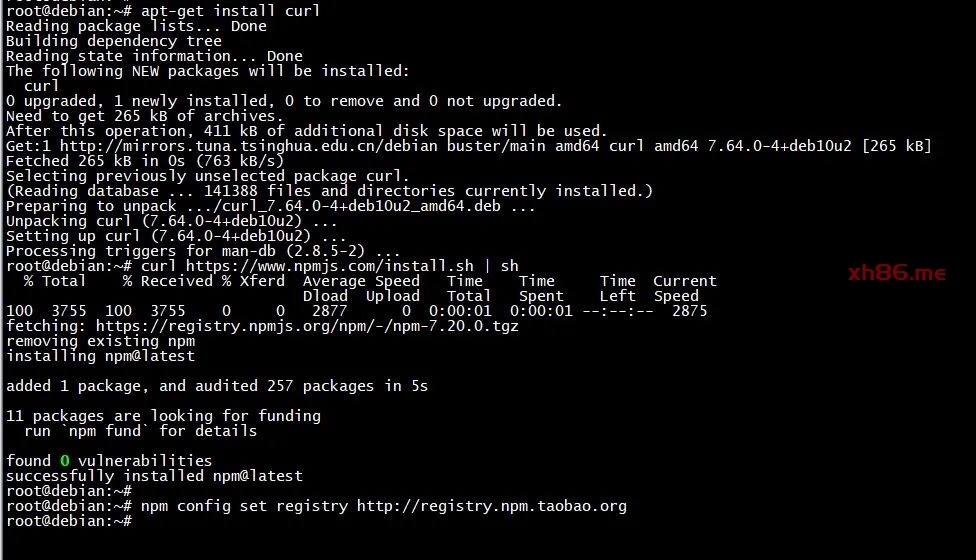

5、配置docker加速

mkdir /etc/docker/

touch /etc/docker/daemon.json

cat > /etc/docker/daemon.json << 'EOF'

{

"registry-mirrors": ["https://1jk30jsb.mirror.aliyuncs.com"]

}

EOF

(图片可点击放大查看)

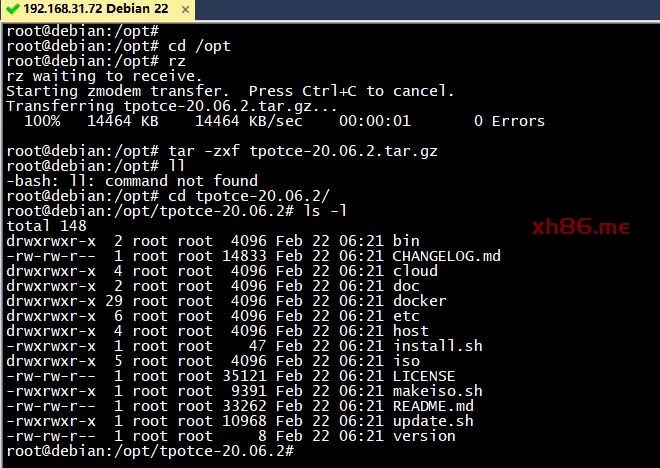

6、上传tpotce的安装压缩包

下载地址

https://codeload.github.com/telekom-security/tpotce/tar.gz/refs/tags/20.06.2

cd /opt

tar -zxf tpotce-20.06.2.tar.gz

(图片可点击放大查看)

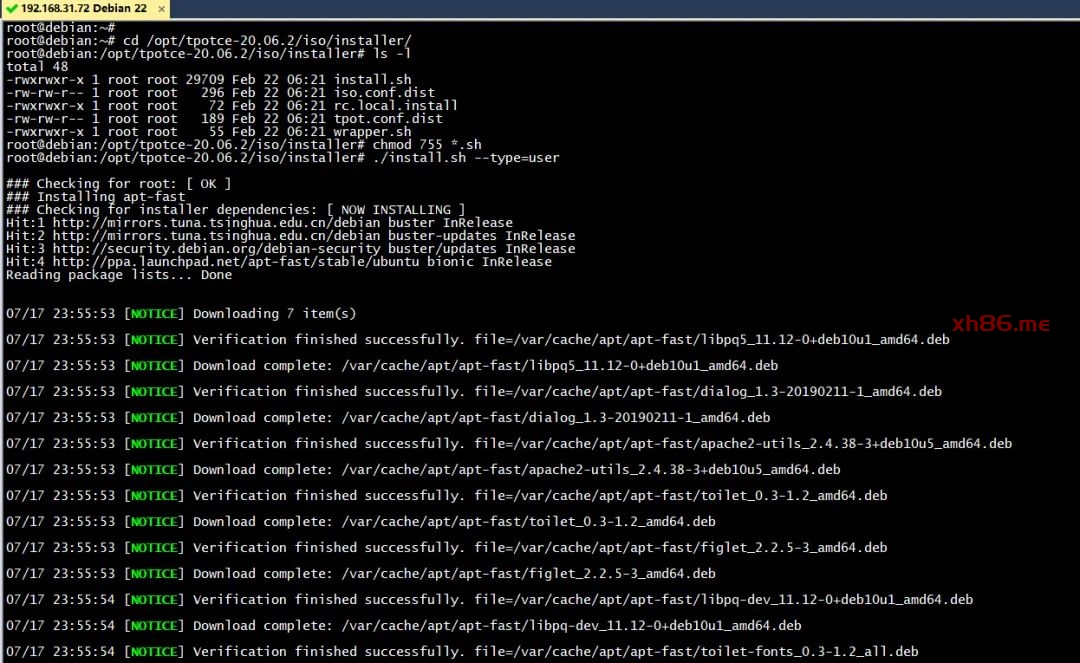

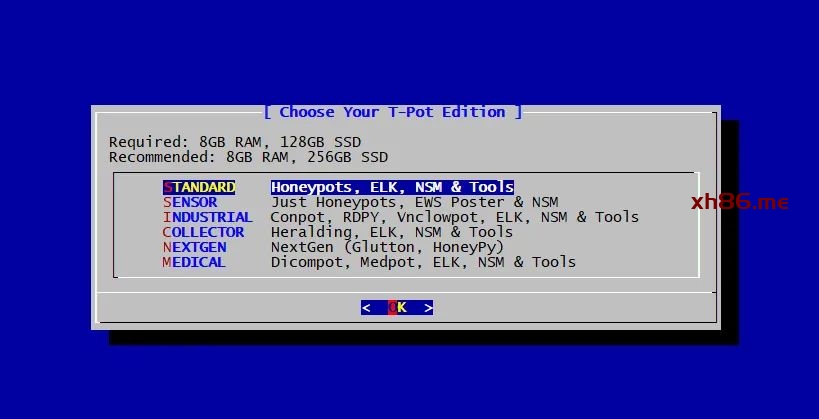

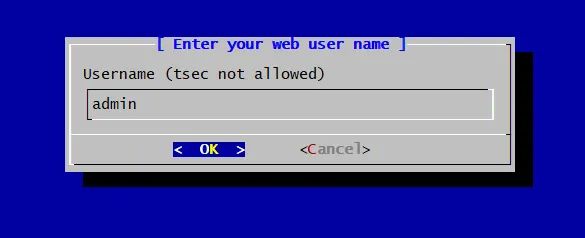

7、安装T-Pot

cd /opt/tpotce-20.06.2/iso/installer/

chmod 755 *.sh

./install.sh --type=user

安装耗时较久,安装时长依网速而定

(图片可点击放大查看)

(图片可点击放大查看)

(图片可点击放大查看)

(图片可点击放大查看)

(图片可点击放大查看)

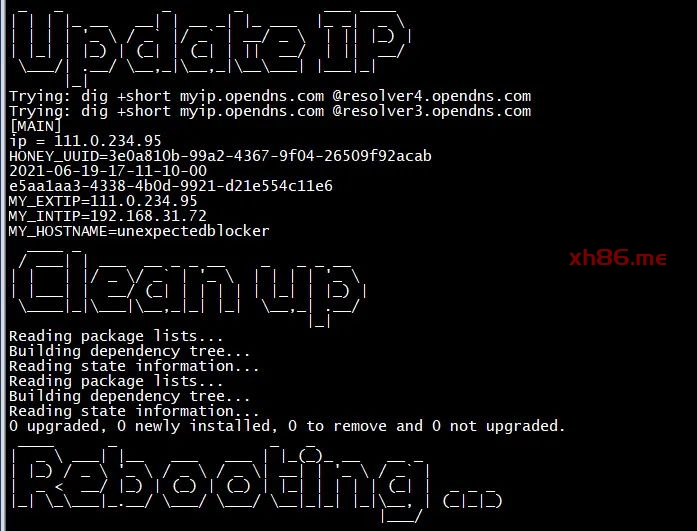

8、安装完成会自动重启

安装了GUI界面的话,按CTRL+ALT+F2~F6切换会话

可以看到对应 SSH端口已修改为64295

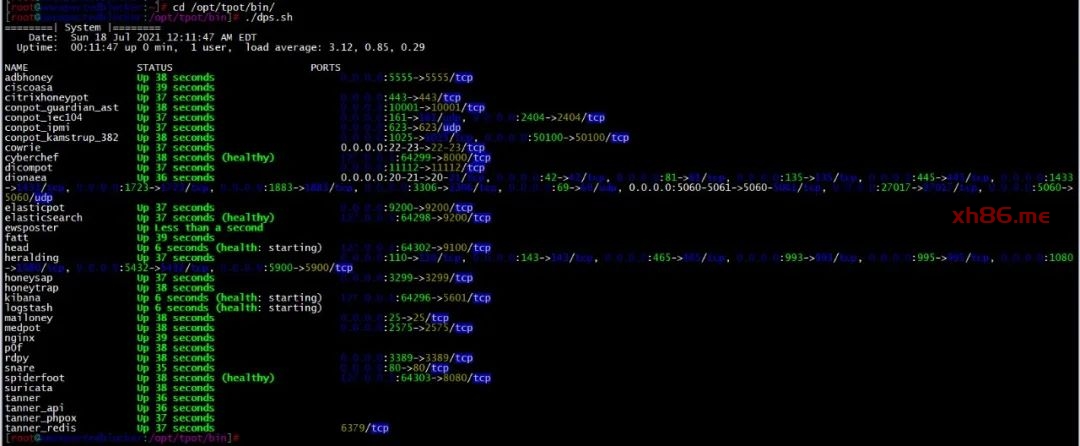

9、SSH登录后台查看容器状态

cd /opt/tpot/bin

./dps.sh

(图片可点击放大查看)

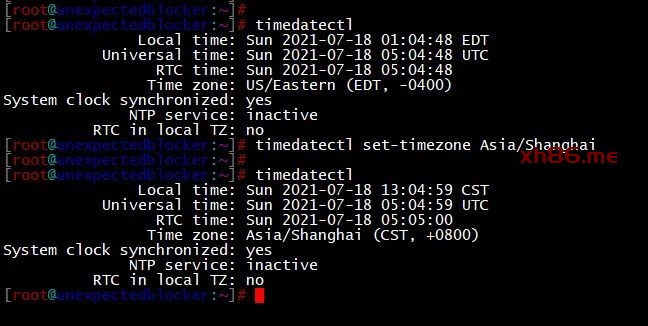

其他设置,修改系统时区

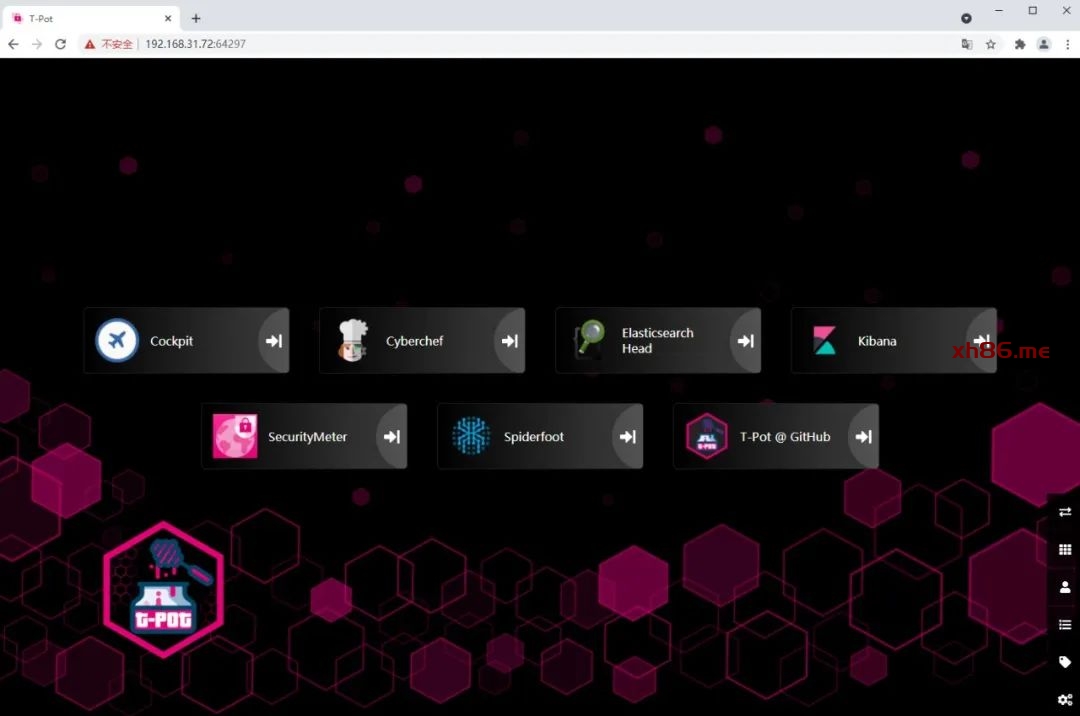

10、登录Tpot界面

使用安装时设置的web账户密码登录

https://IP:64297

(图片可点击放大查看)

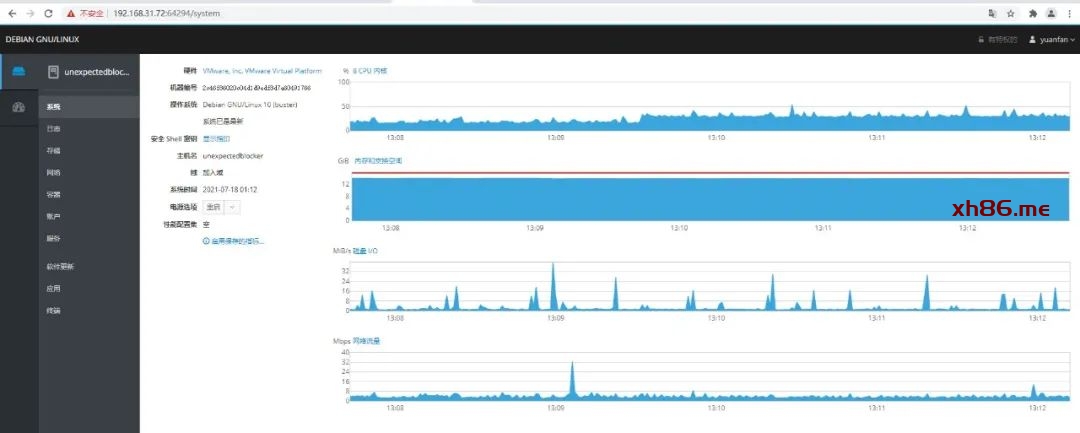

集成了cockpit

(图片可点击放大查看)

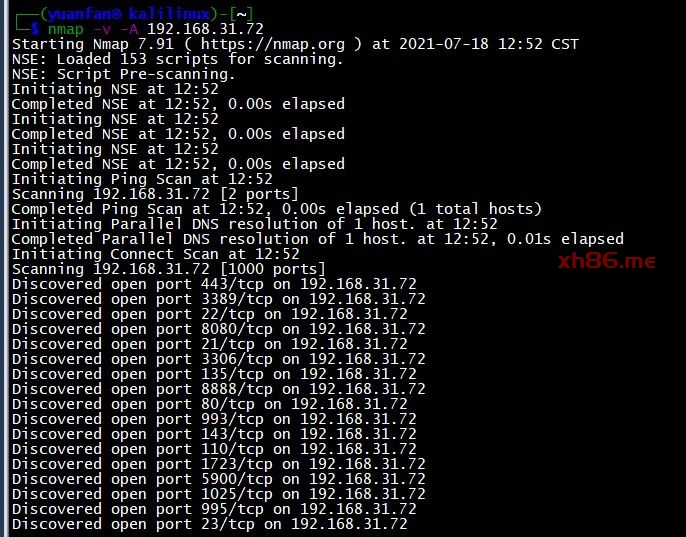

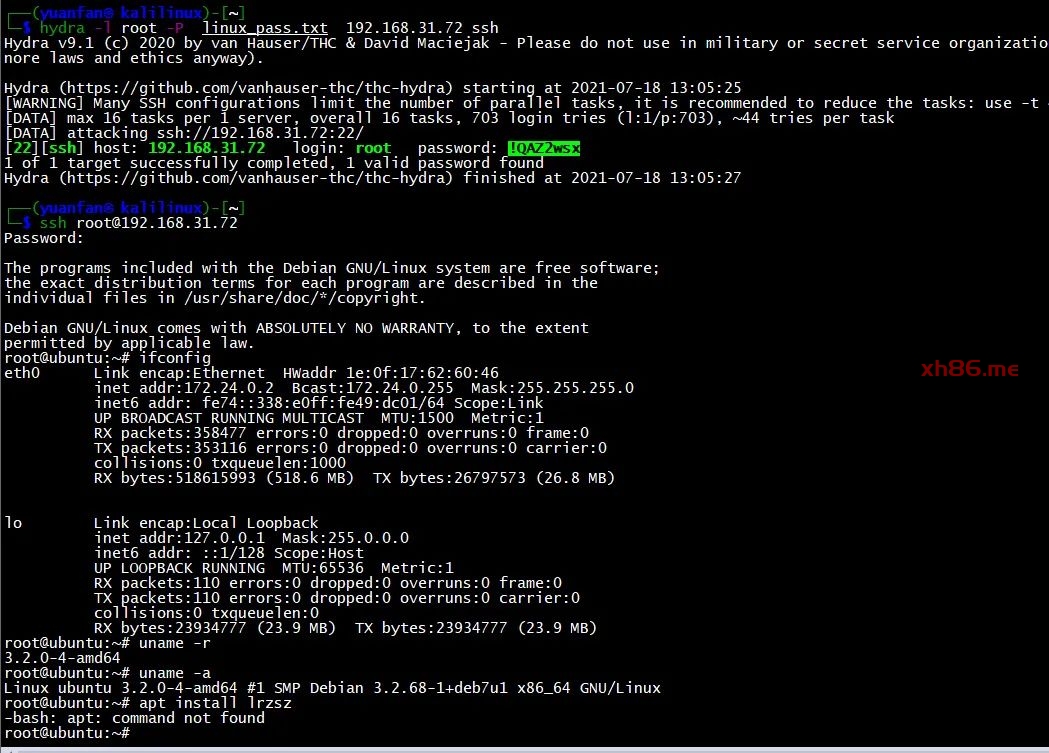

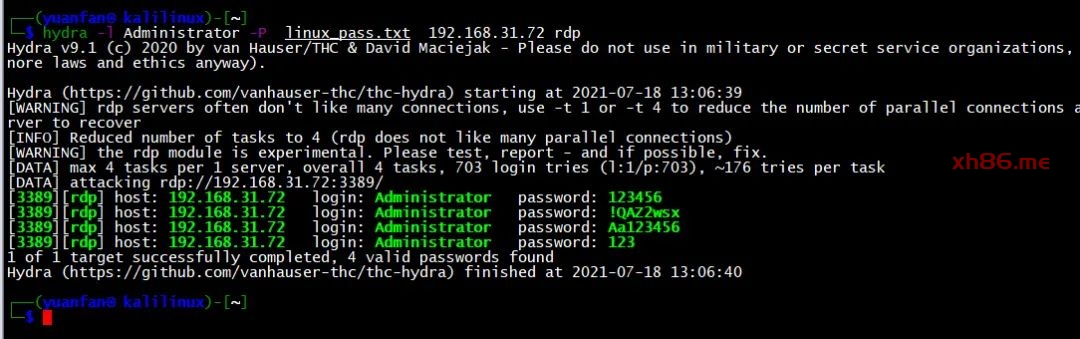

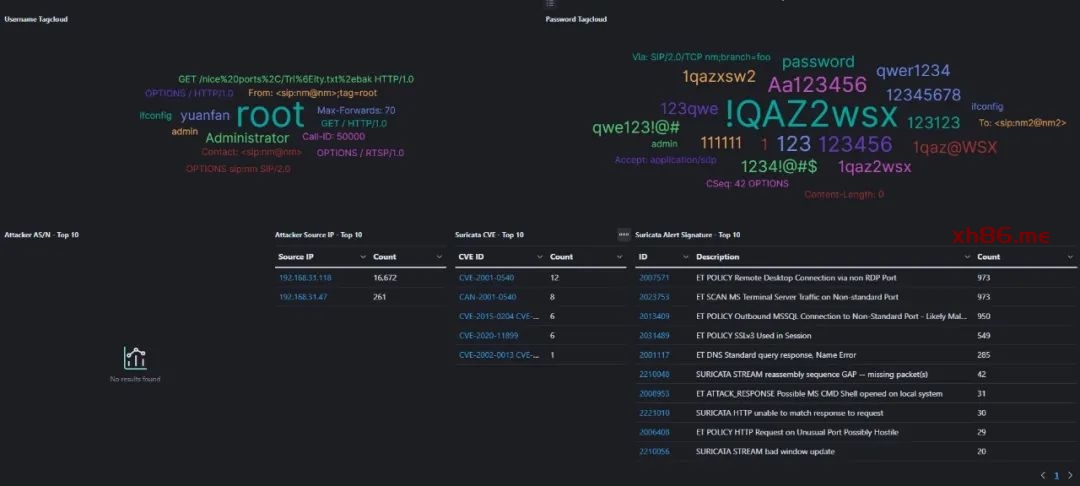

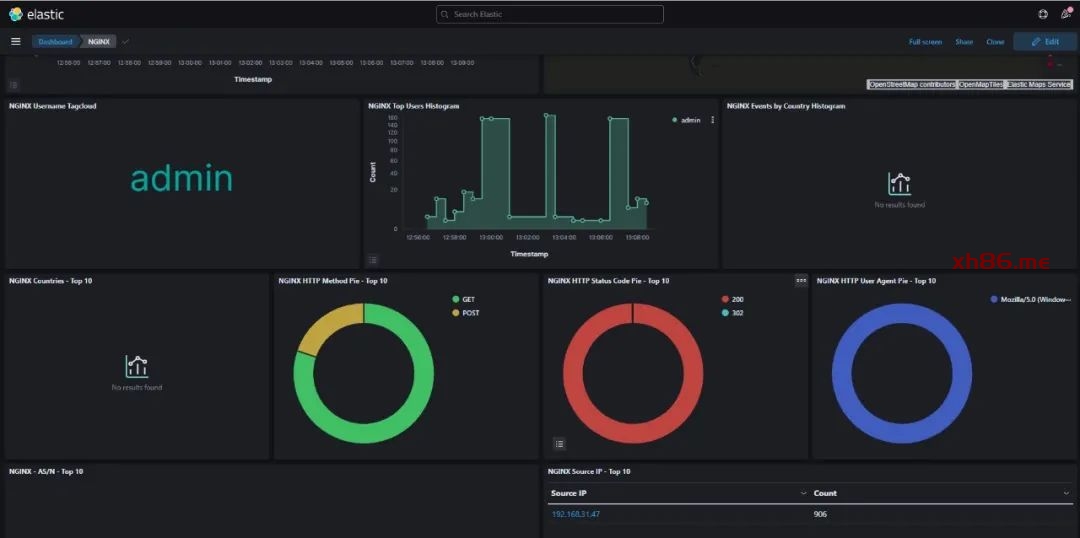

11、测试

kali机器尝试hydra,nmap扫描等攻击行为测试 然后可以在kibana上查看到攻击报表汇总数据

(图片可点击放大查看)

(图片可点击放大查看)

(图片可点击放大查看)

截图如下

(图片可点击放大查看)

(图片可点击放大查看)

(图片可点击放大查看)

Tpot蜜罐其它功能菜单使用可以后续自行摸索