概述

本章主要讲解了Router OS路由器的IPSEC对接。适用于Router OS 路由之间需要高强度安全的分支互联方案,也可以通过本案例去使用ROS与其他厂家的路由系统互联。如思科,云网关等。

注意:本例的IPSEC互联需要两端都是公网IP,如果使用IPSEC野蛮模式,则是另一种方式。

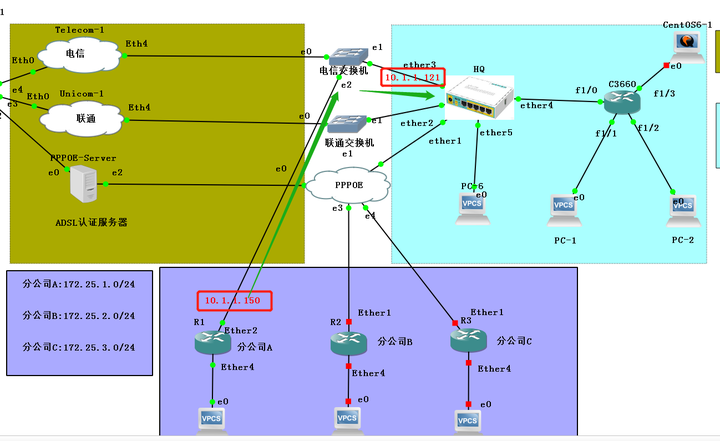

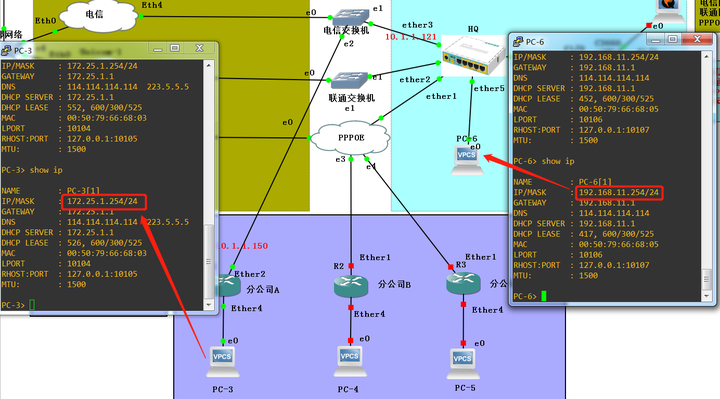

拓扑:

总部假定公网IP:10.1.1.121 内网网段:192.168.11.0/24

分公司A 假定公网IP:10.1.1.150 内网网段:172.25.1.0/24

使用Router OS 原厂默认配置文件连接。

配置

一、总部HQ配置

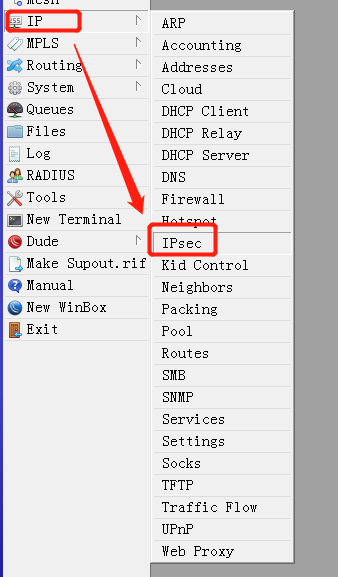

1.点击IP>IPSEC

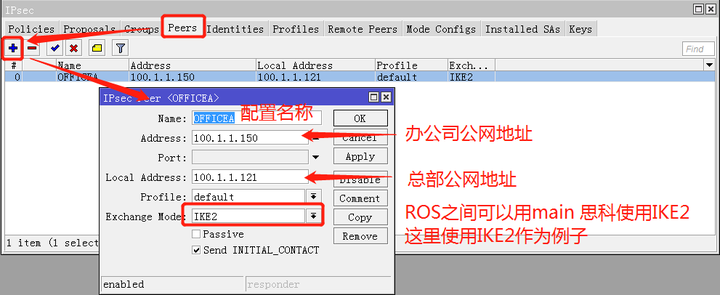

2.先配置对端:Peer

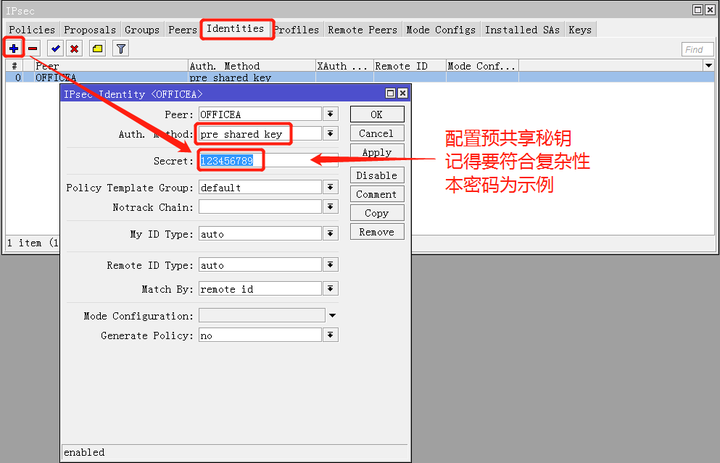

3.配置预共享秘钥:Identities

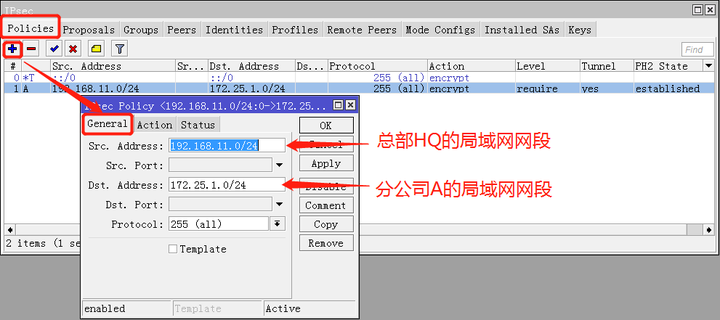

4.配置感兴趣流量:Policies

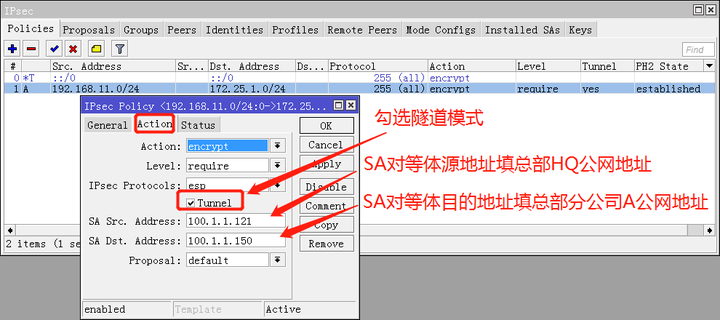

在action里面指向对端公网

总部的配置完成!

二、分公司A的配置

同理,按照总部的配置反向填写一下分公司的配置。

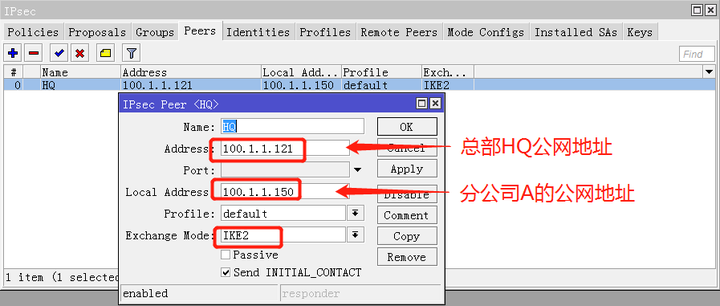

1.peer

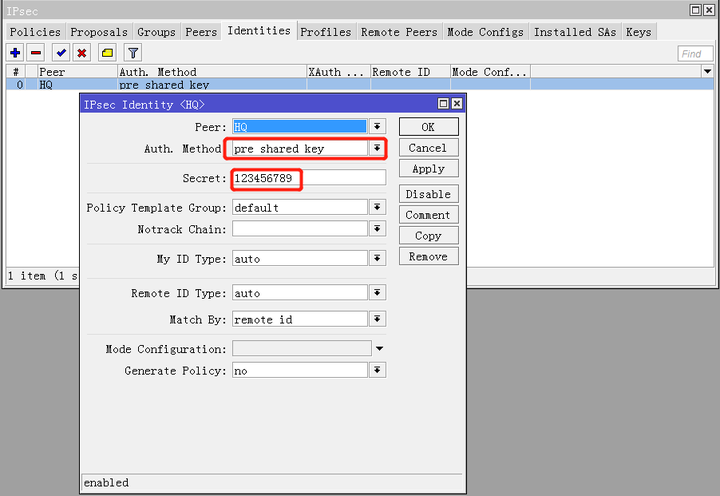

2.配置预共享秘钥:Identities

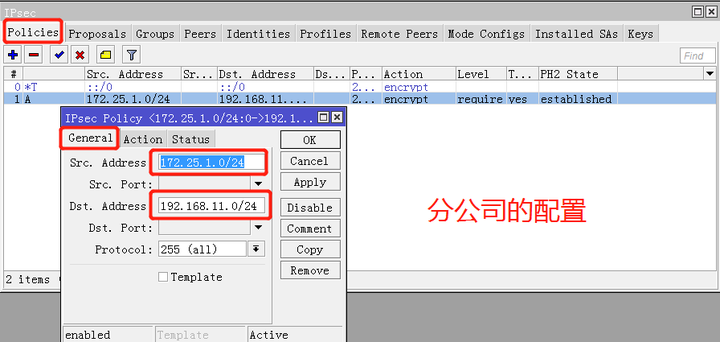

3.配置感兴趣流量:Policies

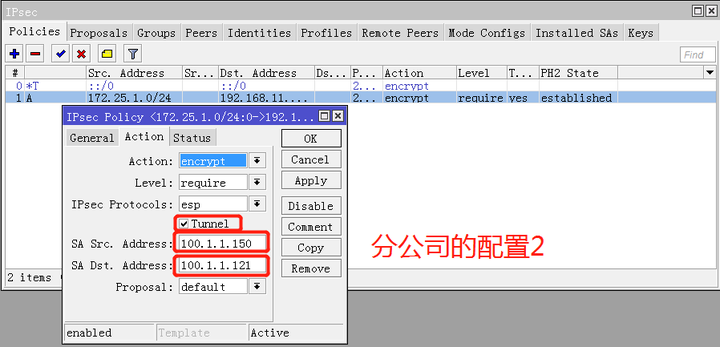

Action:

分公司配置完成。

三、联通性调试

1.首先看看网络是否通畅:

IP如下:

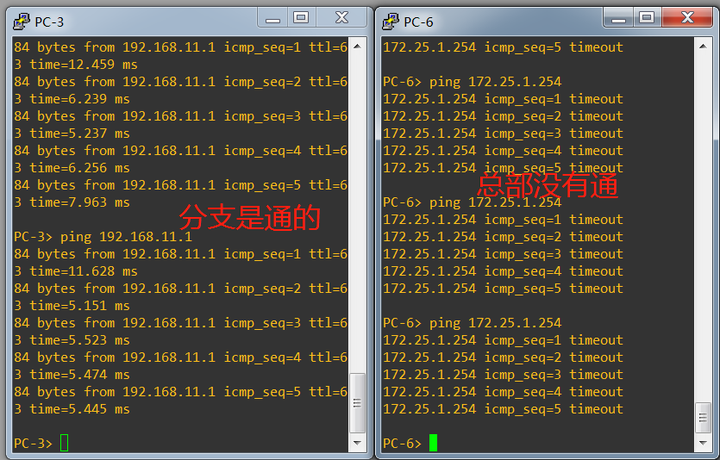

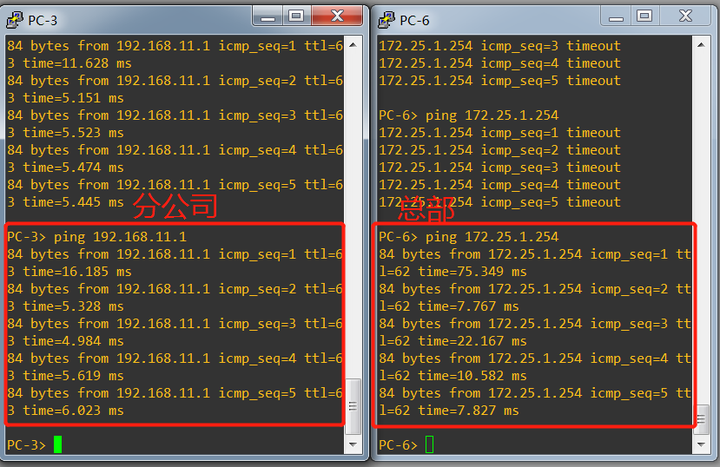

Ping测试:

2.此时需要设置两端的NAT

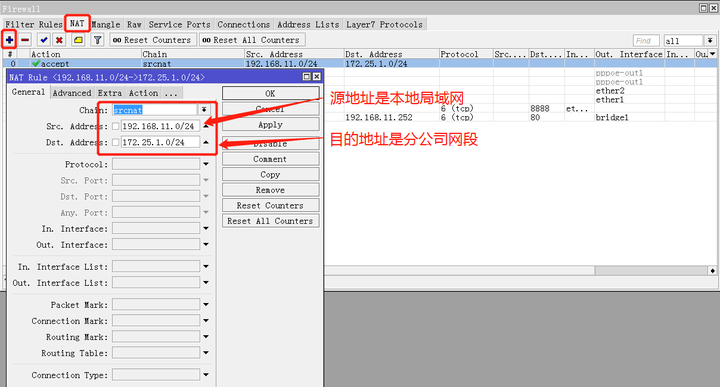

总部:

Action是接受

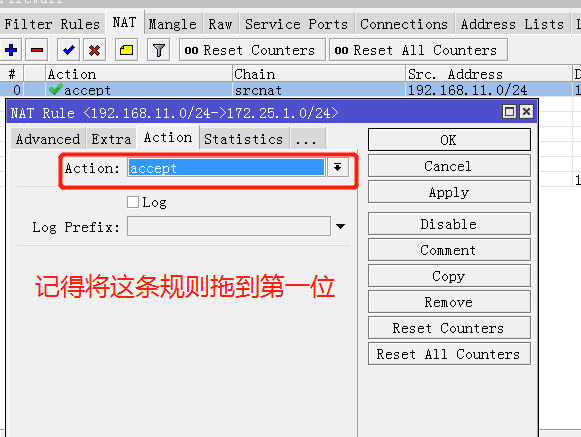

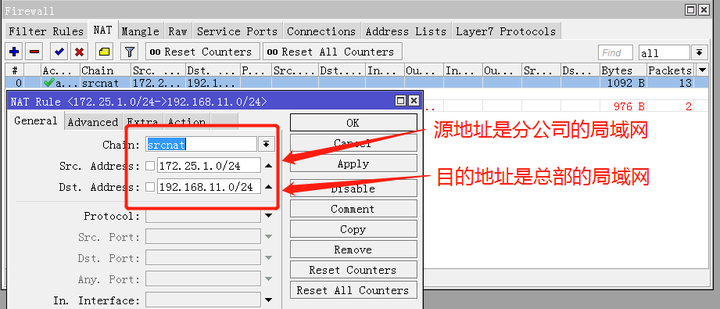

分公司A:

Action一样是接受,并且拖到第一位不截图了。

3.再次ping测试:已经通了。

以上就是Router OS 之间的IPSEC的教程。

额外的一些IPSEC说明:

1.IPSEC对应有Phase1和Phase2两个阶段,其中:

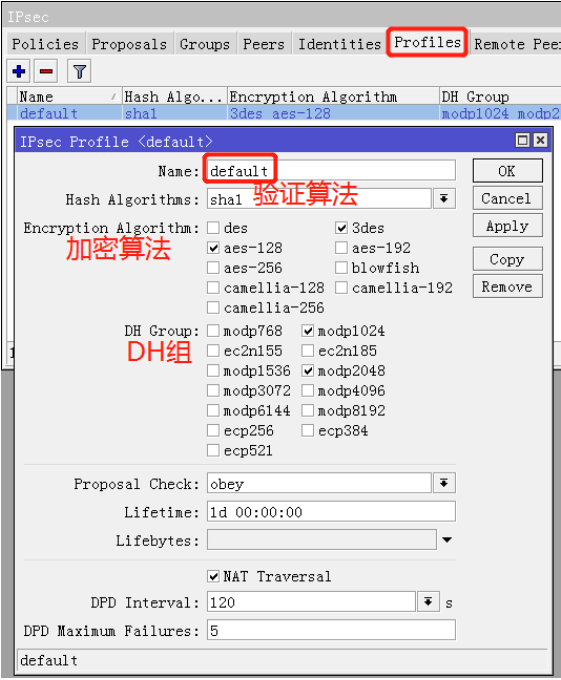

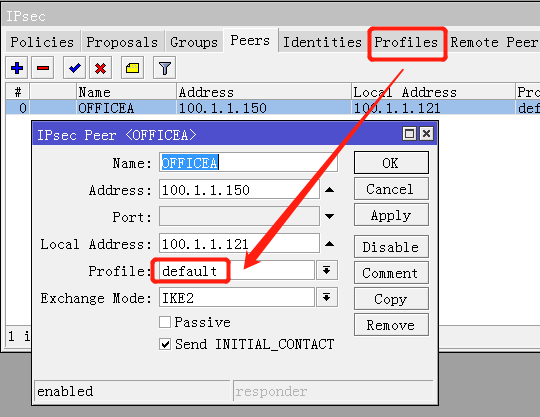

PHASE1阶段在Profiles里面

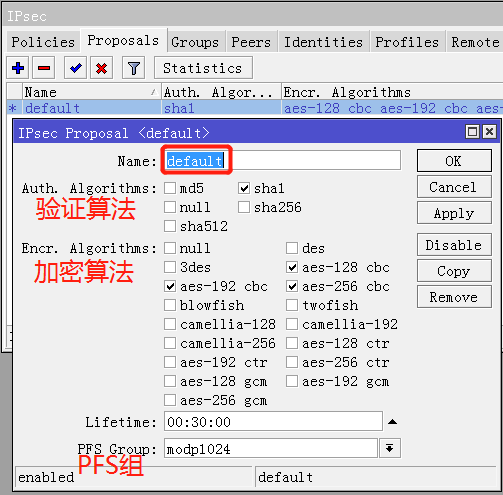

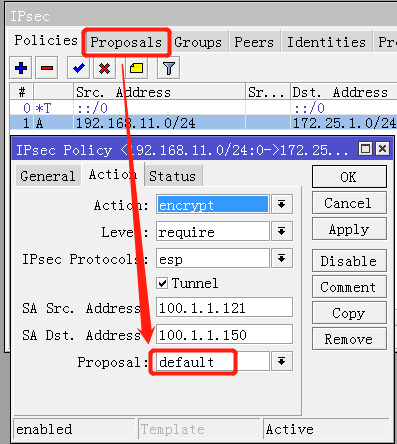

PHASE2阶段在Proposals里面

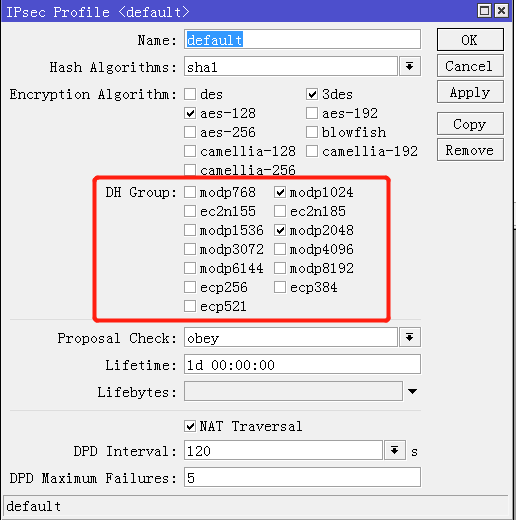

红框中这两个default是不一样的,PHASE1的配置文件用在peer里面

PHASE2的配置文件用在了Policies里面

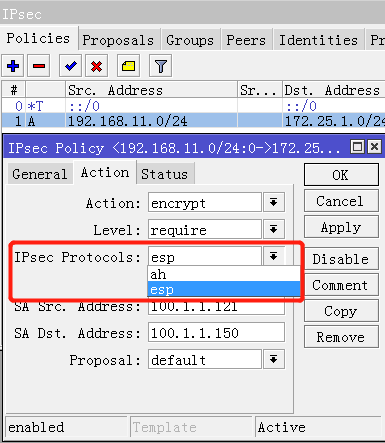

2.IPSEC协议中的ESP和AH认证方式位置:

3.预共享密钥的位置在上面有说了,这里不再叙述!

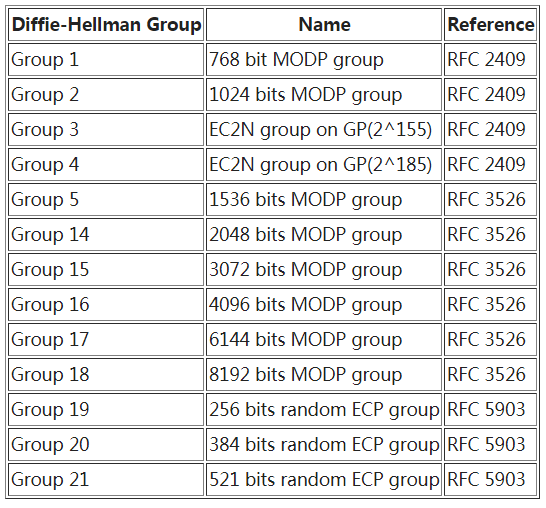

附录:现阶段的的路由器使用Diffie-Hellman Group,和Router OS的DH加密的映射关系如下。(同样适用于PFS Group –PFS组,皆因为其他厂家的路由器一般都是Group表示)