上个案例中(以某厂商方案为例,讲一下如何手工配置传统网络到SD-WAN网络的改造实施),我们介绍了某厂商分支组网场景下的SD-WAN方案,有很多同学问不就是手工配置IPsec嘛,为啥叫SD-WAN。

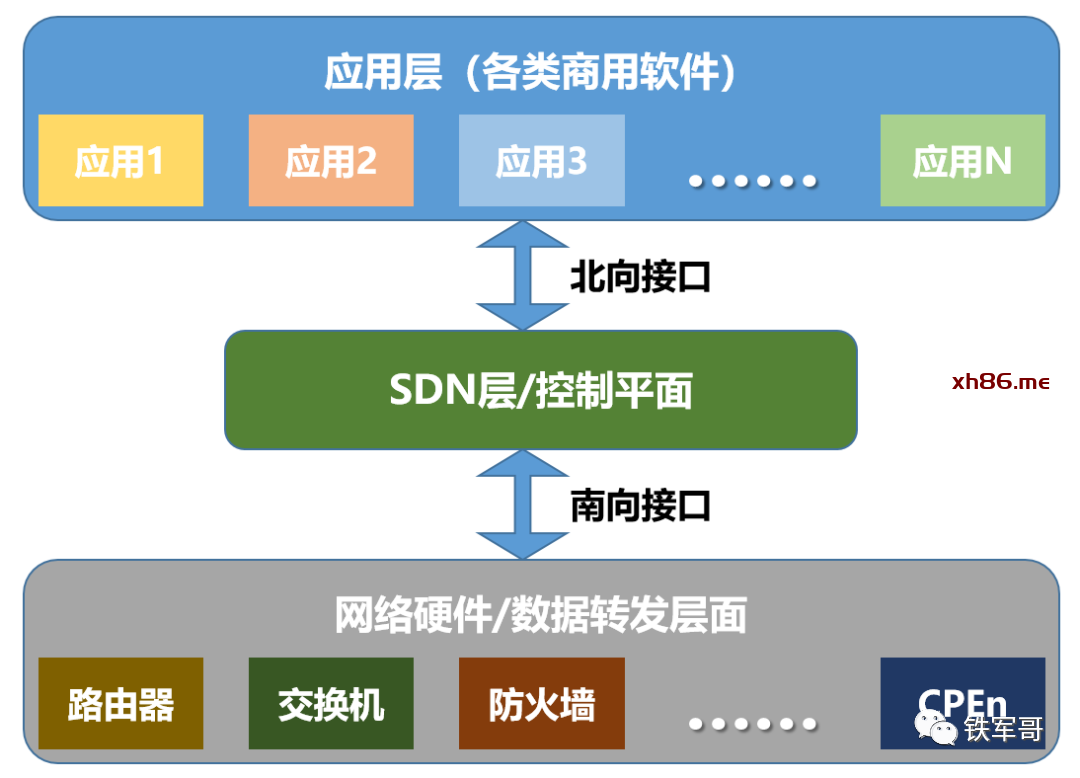

有一篇很早的文章(来吧!听听我对SD-WAN的理解),里面大概介绍了,SDN架构的主要组成部分是三大平面(数据面、控制面和管理面)与两大接口(南向接口和北向接口)。标准场景下,网络硬件/数据转发层面的设备配置甚至流量转发都是由控制器直接控制的,但是我暂时还不具备手撸控制器的能力,所以只能手配了。所以与标准架构相比,我们缺少的主要还是控制器。

回过头来看,SD-WAN的主要功能还是用比较低的成本实现分支互联,具体技术都是为目的服务的。

以网上查到的一个天津市的本地MSTP线路价格为例,20M刚性管道的价格是10750元/月,30M刚性管道的价格是14500元/月。为什么选这两个作为参考呢?因为普通的100 Mbps家用宽带,上行带宽一般是20 – 30 Mbps,这种小带宽现在一般都是送的了;500 Mbps家用宽带的话,上行可能会有50 Mbps了。

所以如果对服务质量要求没有那么苛刻,一年完全可以省下十几万,用一些替代方案。比如上个案例提到的那种,买两台二手的MSR810也才几百块钱而已。

现在回过头来看,如果是虚拟化的环境,比如我之前介绍的云上的环境,如果是用VSR来实现,连设备的费用都省了。

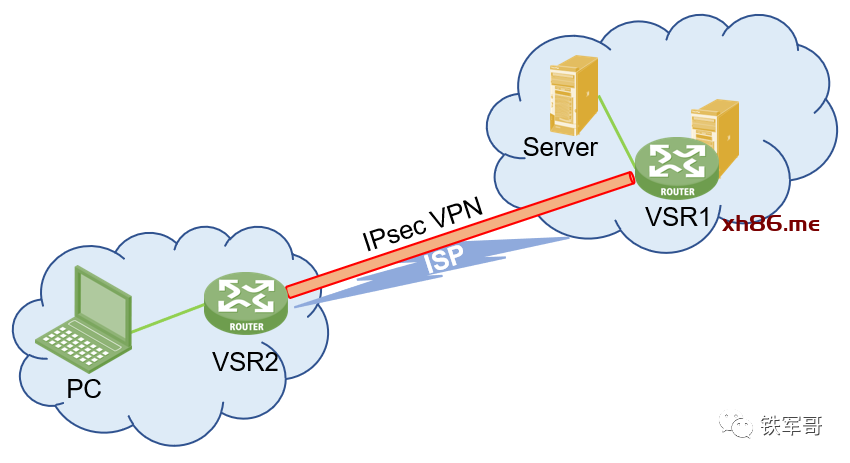

本案例就以我自己的服务器和公网的服务器打通为例进行介绍,拓扑图如上。本案例适用于云上互通、物理站点入云等场景。

接下来还是手配IPsec,有了上次的铺垫,我们这次可以直接上配置了。

#ike keychain key1hostname tietou key simple qwe123#ike profile pro1keychain key1aggressiveaddress 172.30.1.19match remote identity fqdn tietou#ipsec transform-set tran1esp encryption-algorithm aes-cbc-128esp authentication-algorithm sha1#ipsec profile sdwan isakmptran1pro1#interface Tunnel1 mode ipsecip address 11.1.1.1 255.255.255.0source GigabitEthernet1/0tunnel protection ipsec profile sdwan#ip route-static 192.168.1.0 24 Tunnel1 11.1.1.2

#ike keychain key1address 49.7.205.89 255.255.255.0 key simple qwe123#ike profile pro1keychain key1aggressivefqdn tietoumatch remote identity address 49.7.205.89#ipsec transform-set tran1esp encryption-algorithm aes-cbc-128esp authentication-algorithm sha1#ipsec profile sdwan isakmptran1pro1#interface Tunnel1 mode ipsecip address 11.1.1.2 255.255.255.0source GigabitEthernet1/0destination 49.7.205.89tunnel protection ipsec profile sdwan#ip route-static 172.30.1.0 24 Tunnel1ip route-static 4.4.4.0 24 Tunnel1

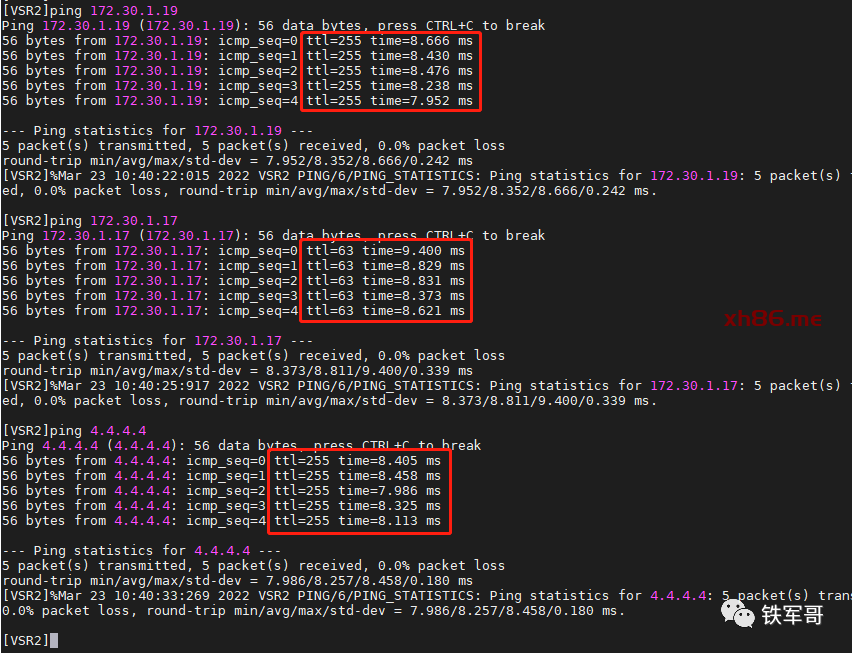

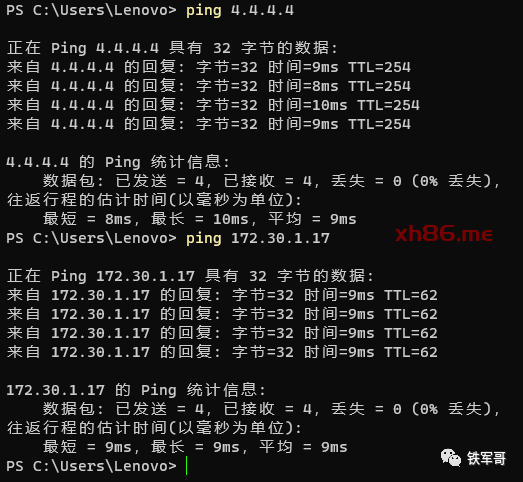

首先在VSR2上测试测试业务访问情况。

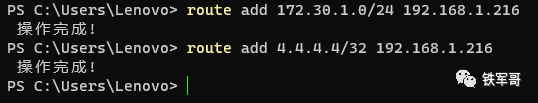

访问正常。然后在本地电脑上添加去往云上的路由,下一跳指向VSR2,目前有两个资源,一个是服务器内网网段172.30.1.0/24,另一个是VSR上的环回口地址4.4.4.4/32。

从本地电脑上测试访问云上业务的情况。

可以看到,时延还是很低的,可能大一点的公司内网时延都超过10ms了。

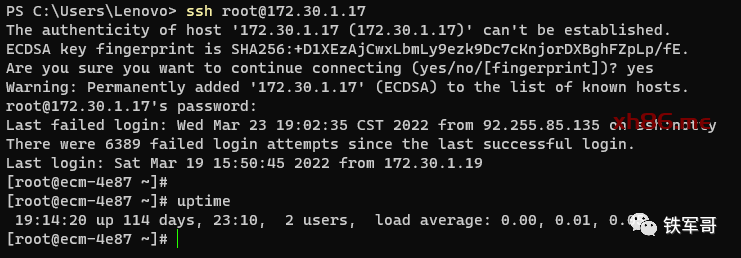

再登录主机试一下。

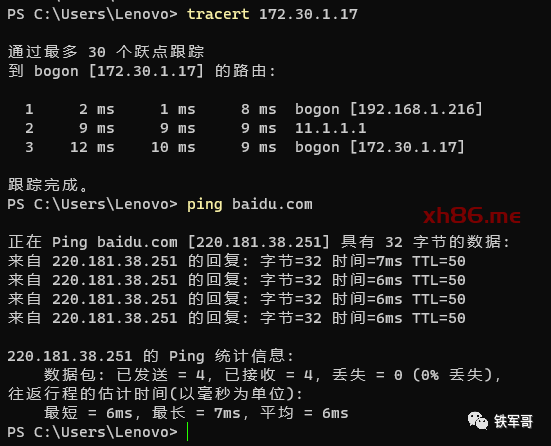

访问正常,并且通过tracert查看转发路径,流量是先到VSR2,再到VSR1,最后到达目标主机172.30.1.17。

而且,此时是不影响访问互联网的,在私网互通的同时可以正常访问模拟的公网业务。

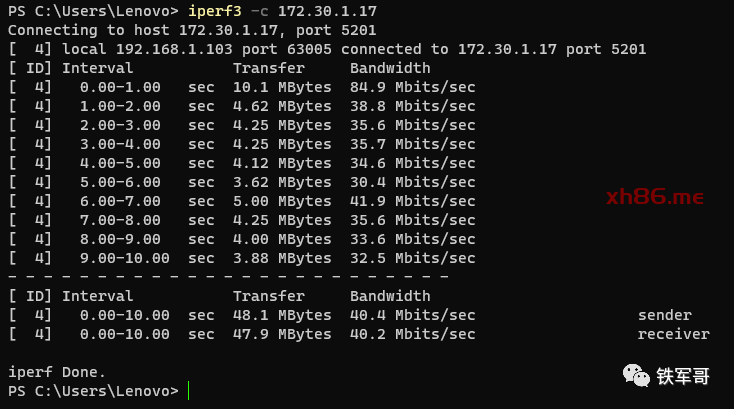

打个流试一下,带宽可以达到40 Mbps。

我的物理带宽是多少呢?40 Mbps左右。

可以看出,基本上是跑满底层带宽了。带宽损耗大概是(41.21-40.2)/41.21=2.5%,基本上是IPsec封装的损耗了。

VSR是不收费的,部署一台标准的云主机,40 M带宽的费用大概是824元/月,就算本地也是新拉的,一个月撑死1000块钱,比较起专线的14500元,简直不要太便宜!