安装部署步骤

1.拓扑环境

2.准备工作

3.Controllers部署

• vManage

• vBond

• vSmart

4. WAN Router部署

• vEdge

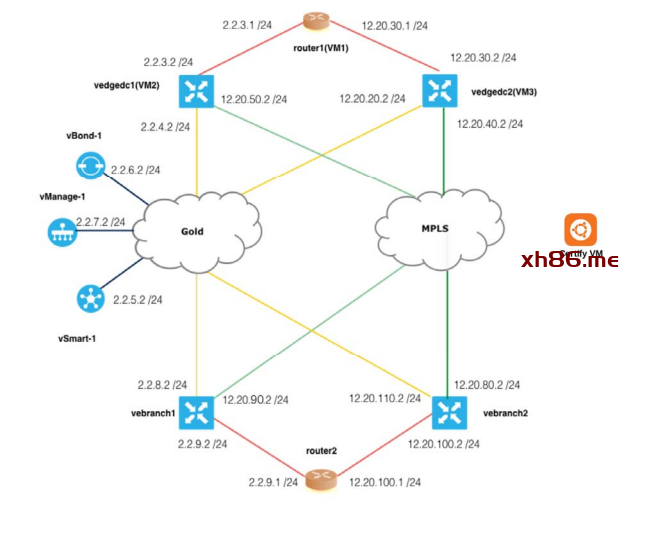

拓扑环境

• 其中Certify VM为CA证书服务器,需要提前搭建。

• 拓扑中所有设备管理地址通过DHCP获得。

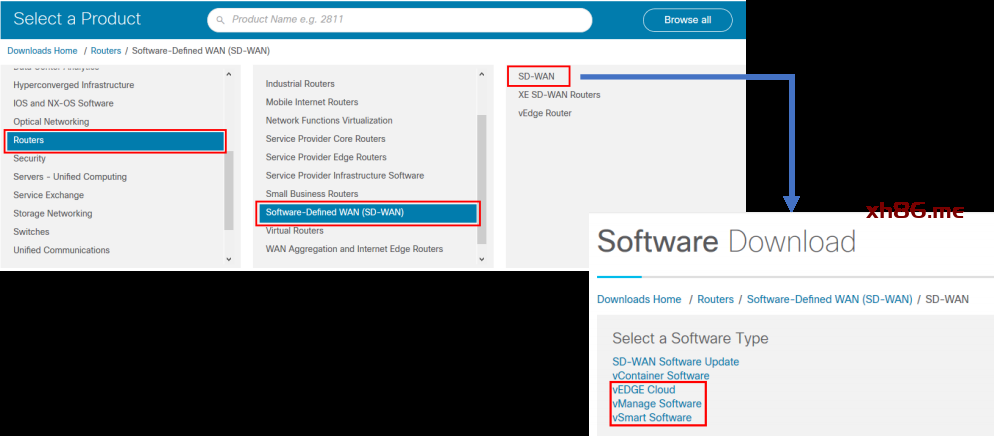

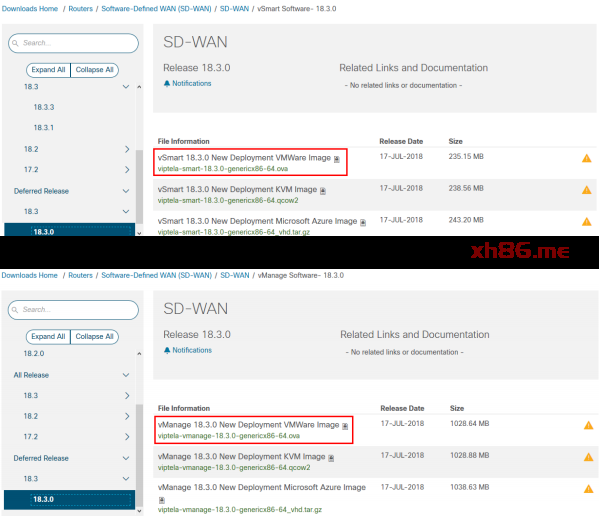

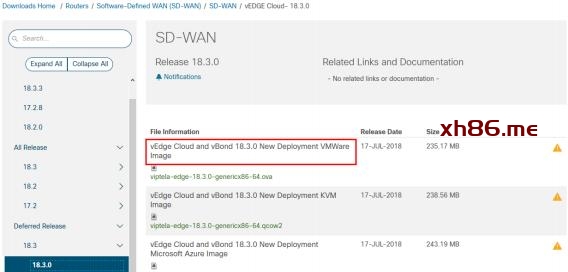

登陆Cisco官网Download页面下载SD-WAN Image

NOTE:

这里Vmware Vsphere 6.0/SD-WAN 18.3.0 举例说明,实际部署中请根据POC测试情况选择相应版本

根据需要下载相应版本的Image

其中vBond与vEdge使用同一Image

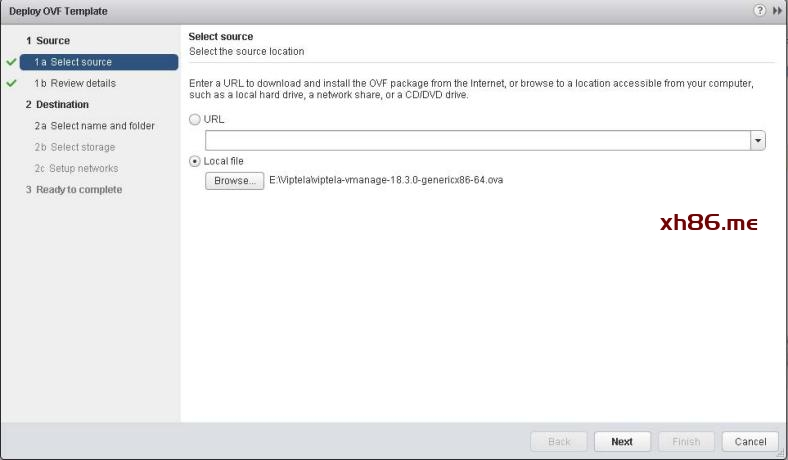

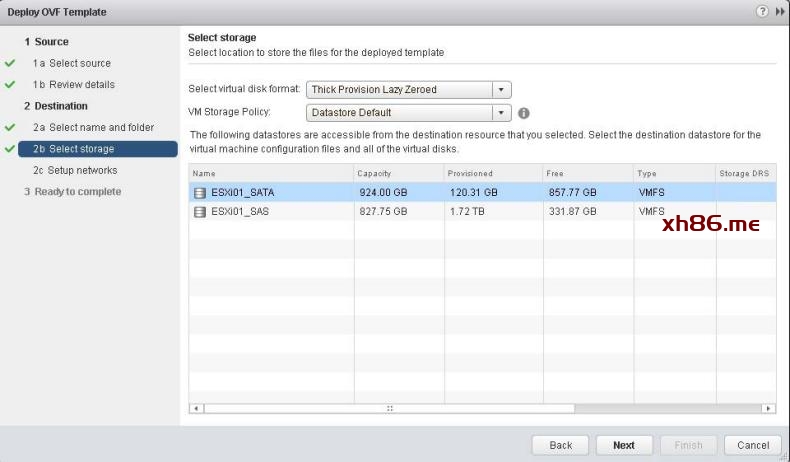

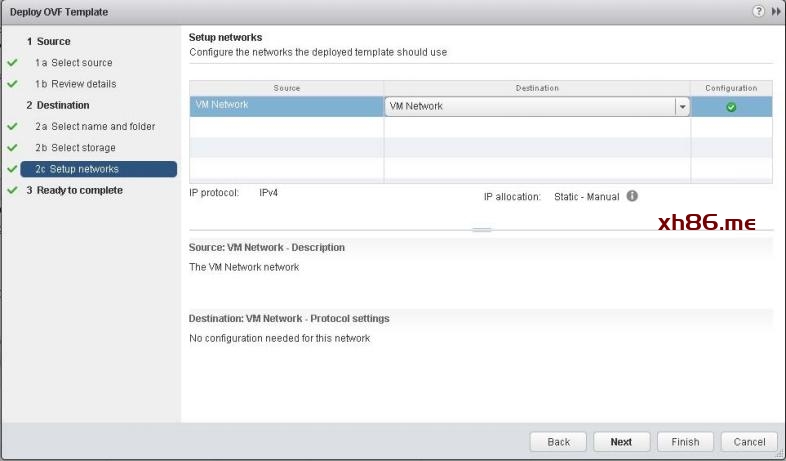

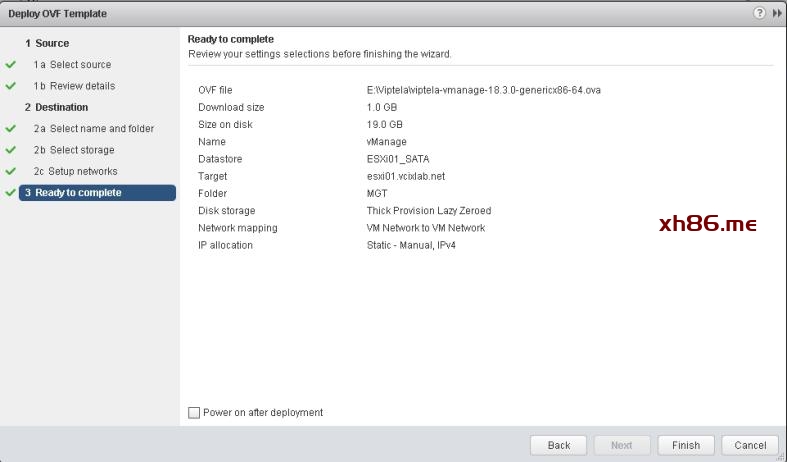

vManage OVA导入(以vManage为例,vSmart/vBond导入方法相同)

所有设备缺省用户名/密码都为admin/admin

vManage OVA导入(以vManage为例,vSmart/vBond导入方法相同)

所有设备缺省用户名/密码都为admin/admin

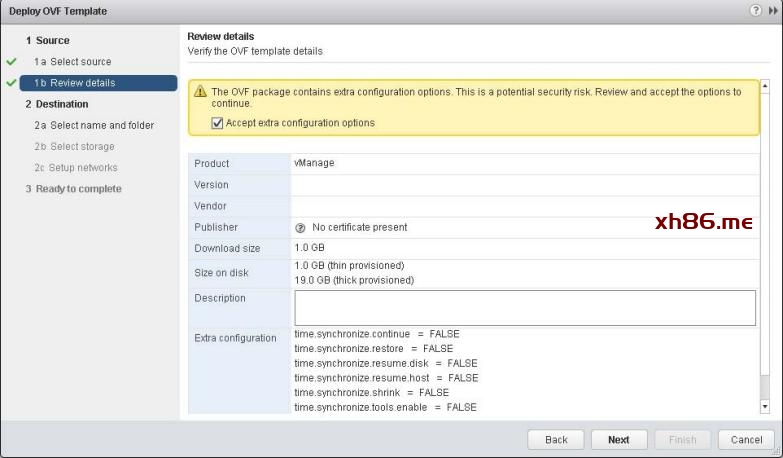

vManage OVA导入(以vManage为例,vSmart/vBond导入方法相同)

所有设备缺省用户名/密码都为admin/admin

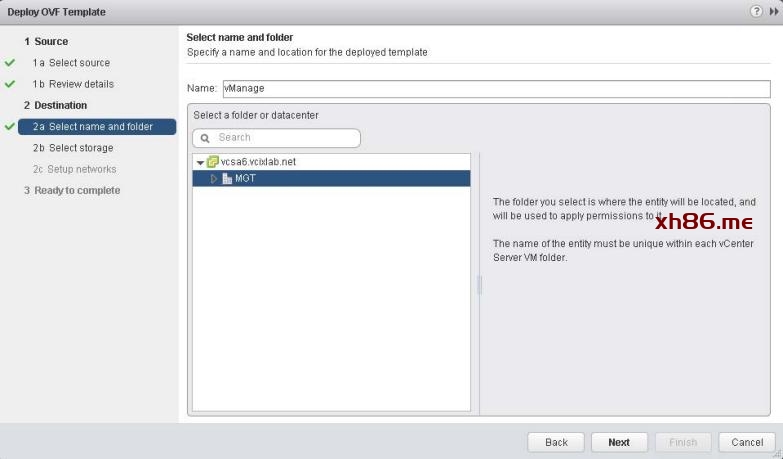

vManage OVA导入(以vManage为例,vSmart/vBond导入方法相同)

所有设备缺省用户名/密码都为admin/admin

vManage OVA导入(以vManage为例,vSmart/vBond导入方法相同)

所有设备缺省用户名/密码都为admin/admin

vManage OVA导入(以vManage为例,vSmart/vBond导入方法相同)

所有设备缺省用户名/密码都为admin/admin

服务器硬件配置推荐

https://www.cisco.com/c/en/us/td/docs/routers/sdwan/configuration/sdwan-xe-gs-book/hardware-and-software-installation.html#c_Server_Hardware_Recommendations_7477.xml

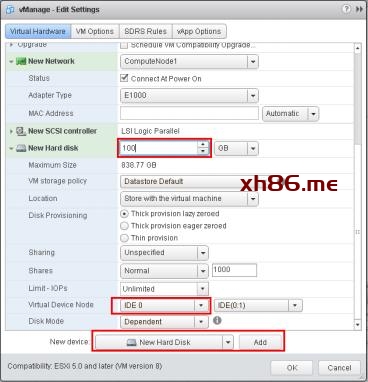

修改vManage虚拟机属性

缺省自带网卡用于tunnel,新增一张用于网管

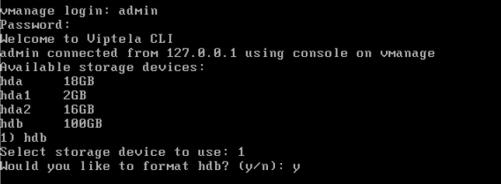

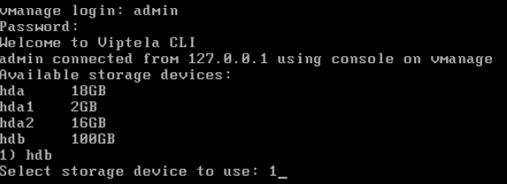

新增一块硬盘(100GB,IDE)

启动vManage虚拟机

启动vBond虚拟机

缺省自带4张网卡,无需新增

修改vSmart虚拟机属性,并启动vSmart

缺省自带网卡用于tunnel,新增一张用于网管

启动vEdge虚拟机

根据规划,确定是否添加更多的vnmic

注意事项:

1.Cisco SD-WAN 所有镜像建议在启动之前,按照规划添加所有接口,

尽量不要在启动后添加接口,这样会带来不必要的麻烦。

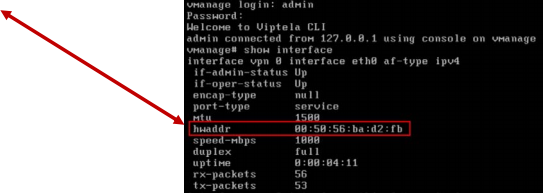

2.Cisco SD-WAN 虚拟机接口顺序不与虚拟机内接口命名顺序一致,需要通过如下方法找到对应关系

以vManage为例

1.在虚拟机属性页面查看虚拟机mac地址 2.登陆vManage CLI使用show interface命令查看mac地址 3.比较两者是否一致,最终找出ethx或gex/x与vnmic的对 应关系

4.关联正确的PortGroup

Controllers部署

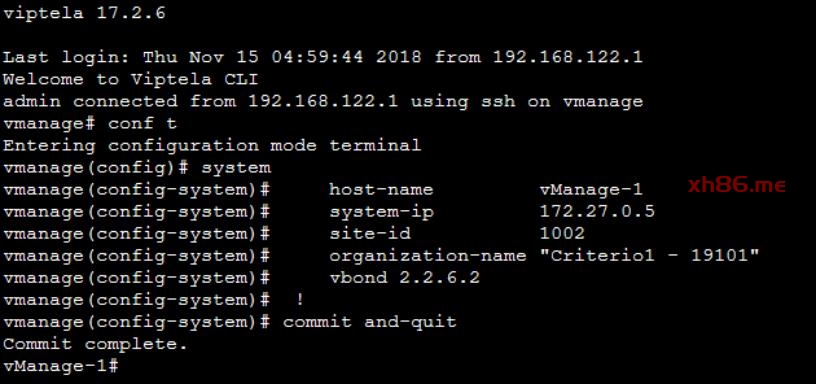

部署vManage NMS

vManage 最小基本配置,包括 host name, system IP, site ID, organization name, and vBond IP. 命令行如下所示

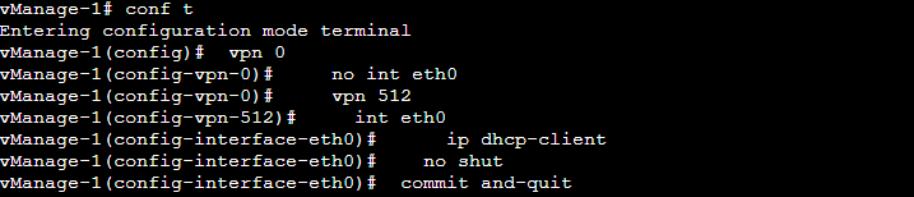

配置vManage Mgt接口

缺省情况下,eth0 位于VPN0中,此处为统一规划,将eth0作为VPN512下的管理接口

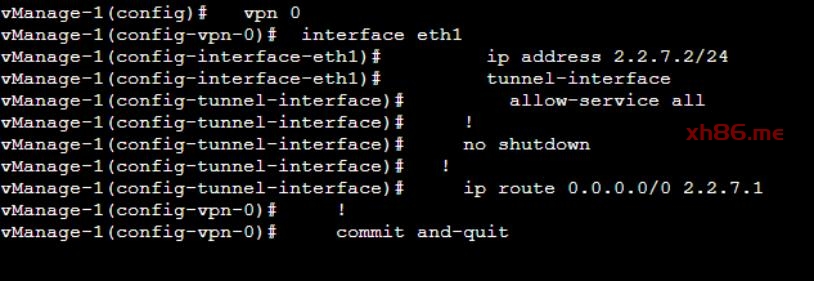

配置vManage Tunnel接口

此接口用于建立Controller控制层面连接

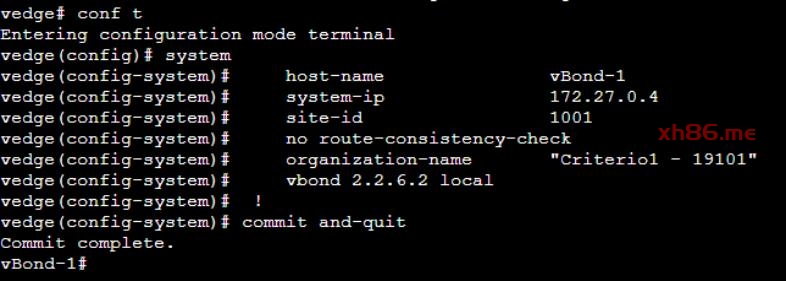

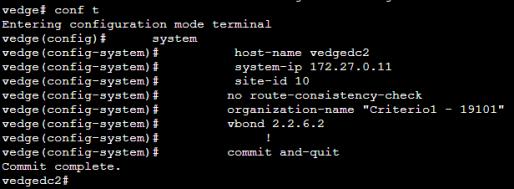

部署vBond Orchestrator

vBond 最小基本配置,包括 host name, system IP, site ID, organization name, and vBond IP. 命令行如下所示

Note :此处vbond命令后需要指定为Local,含义是为这台vEdge指定为vBond角色

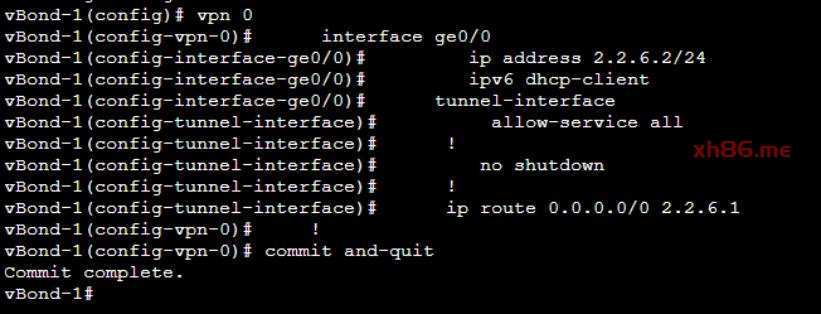

配置vBond Tunnel接口

此接口用于建立Controller控制层面连接

省略VPN 512下管理接口配置,本测试环境中统一使用eth0,并通过DHCP获得管理地址

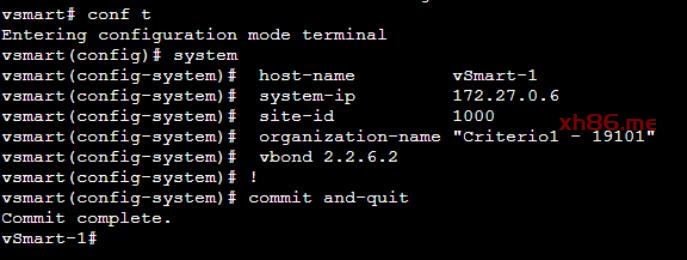

部署vSmart

vSmart 最小基本配置,包括 host name, system IP, site ID, organization name, and vBond IP. 命令行如下所示

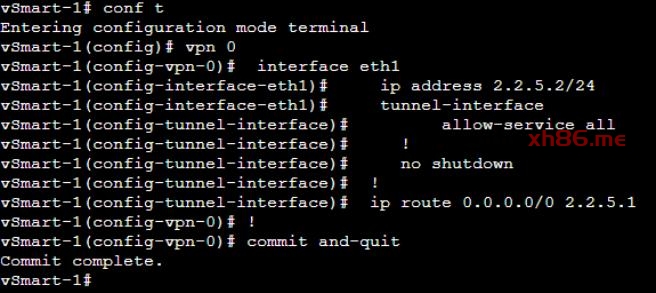

配置vSmart Tunnel接口

此接口用于建立Controller控制层面连接

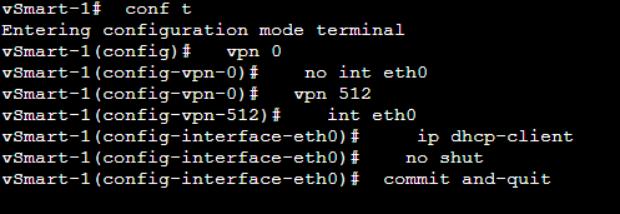

配置vSmart Mgt接口

缺省情况下,eth0 位于VPN0中,此处为了统一规划,将eth0作为VPN512下的管理接口

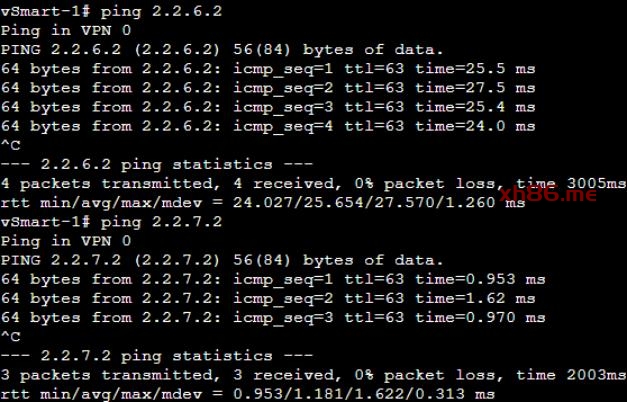

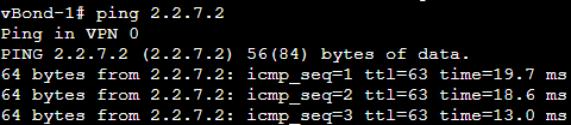

测试vManage,vSmart,vBond之间连通性

因为最终需要建立如下DTLS控制连接

测试vManage,vSmart,vBond之间连通性

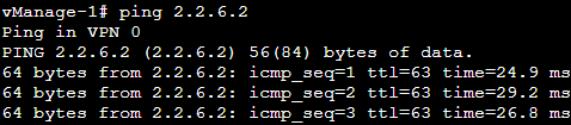

登陆vManage GUI

通过vManage VPN512下的eth0接口IP登陆,缺省用户名:admin 密码:admin

整个SD-WAN 架构采用Zero-Trust 模型,此时并未在vManage上看到vSmart/vBond被识别

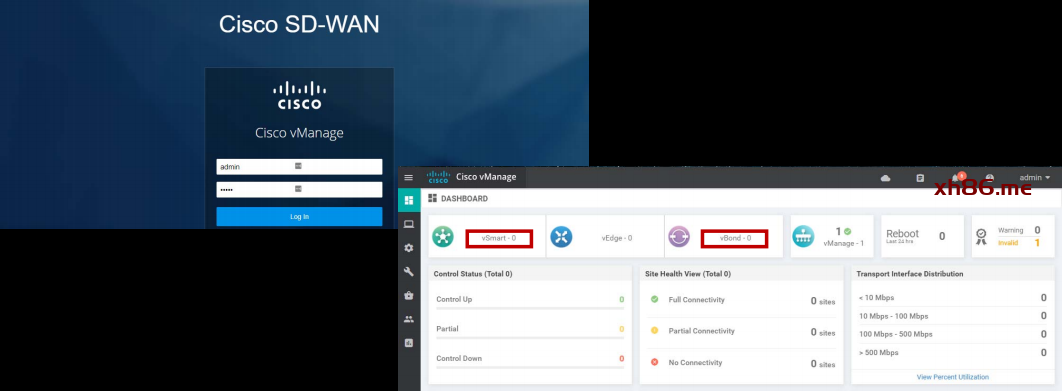

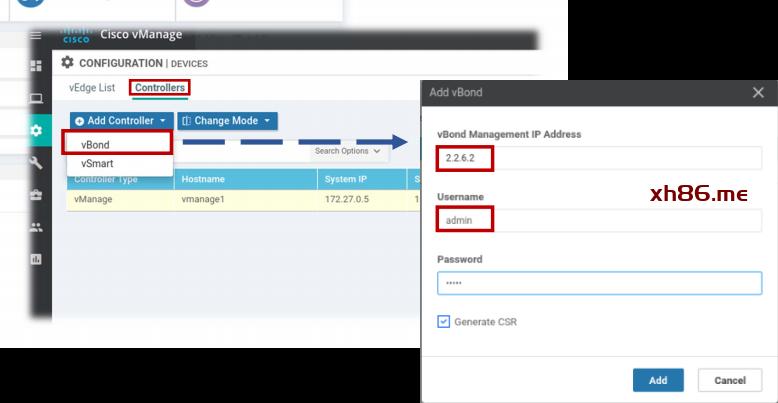

通过vManage GUI添加vBond

1. 这里使用VPN0下ge0/0接口IP地址添加vBond

2. 用户名:admin 密码:admin

3. 勾选 Generate CSR,使其添加时自动生成CSR请求

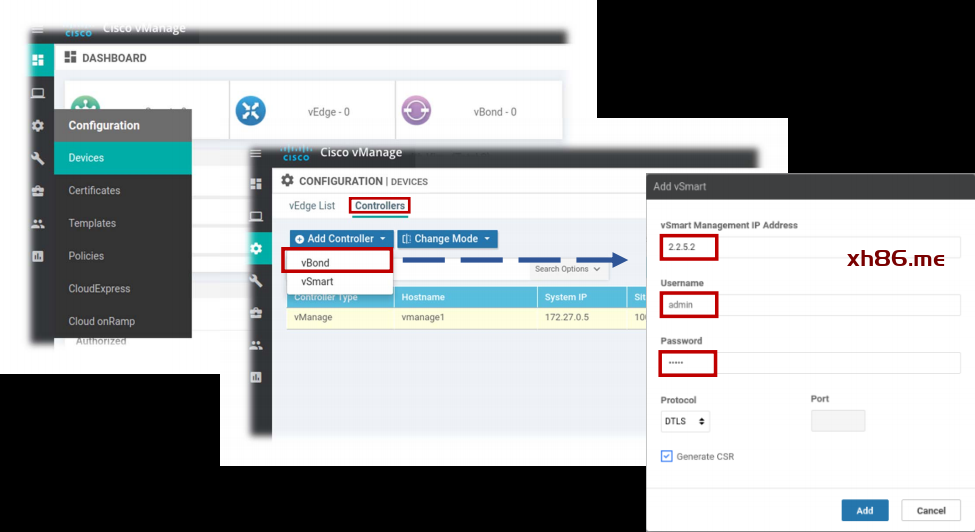

通过vManage GUI添加vSmart

1. 这里使用VPN0下eth1接口IP地址添加vBond

2. 用户名:admin 密码:admin

3. 勾选 Generate CSR,使其添加时自动生成CSR请求

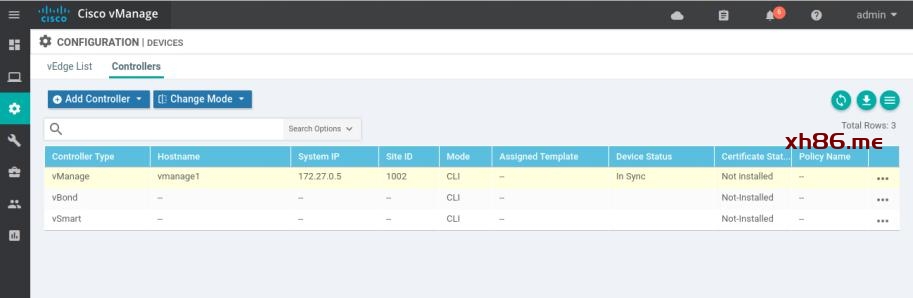

确认添加结果正常

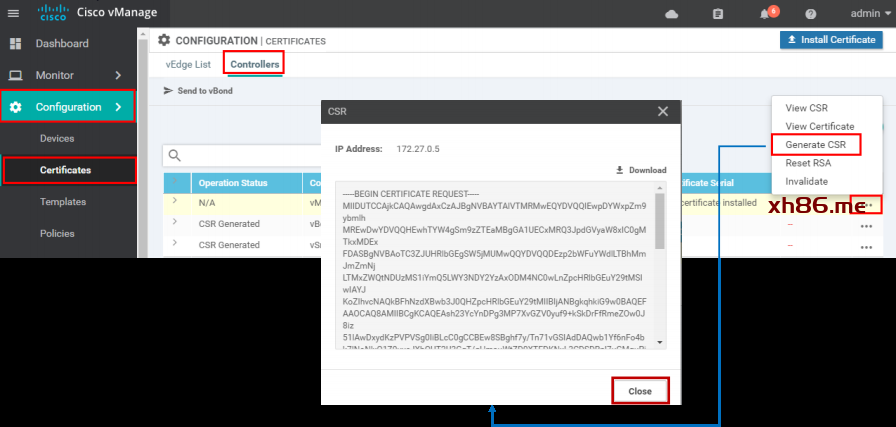

为vManage产生CSR

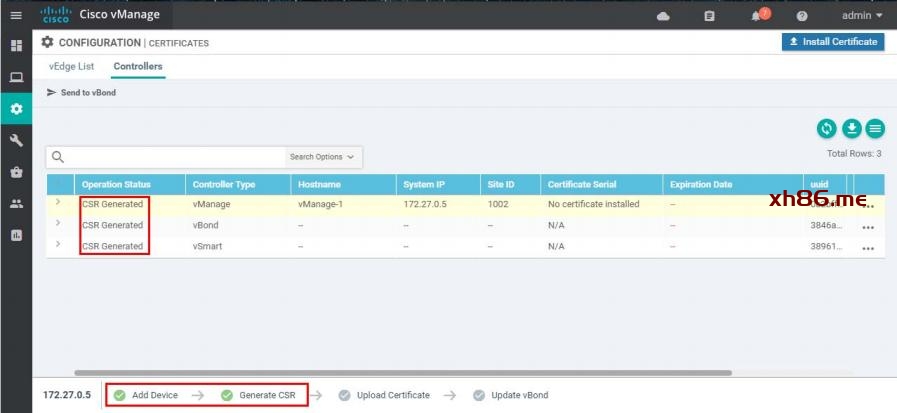

确认当前vMange,vBond,vSmart已经产生CSR

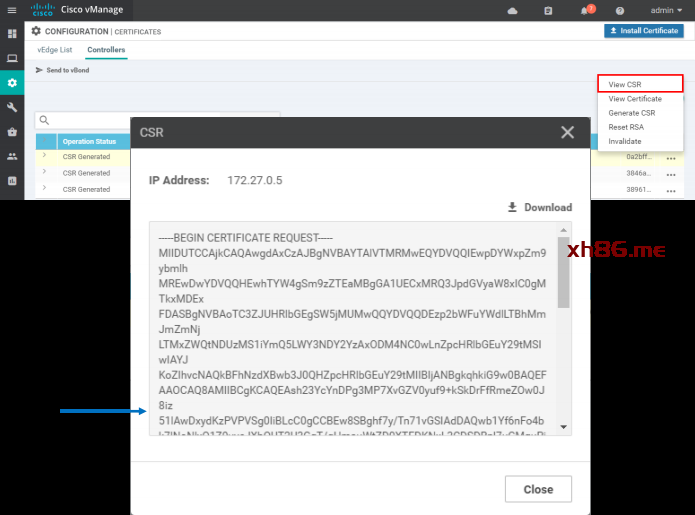

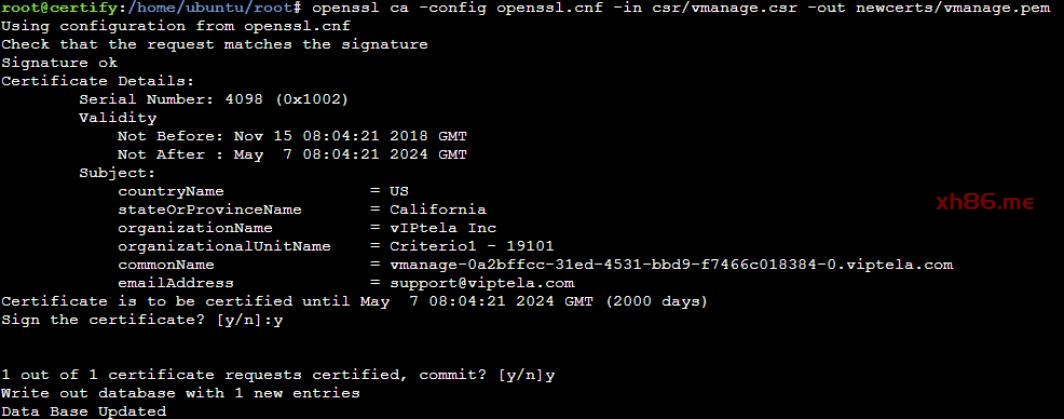

在CA服务器上创建vManage签名文件(以vManage为例,vBond/vSmart操作方法相同)

2.复制CSR请求文件的内容

1.查看vManage CSR

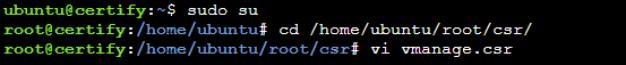

以LINUX服务器为例

3.登陆CA服务器,粘贴CSR内容,并通过vi

工具保存为vmanage.csr文件.

Note:需提前搭建一台CA服务器,本实验中使用uBuntu 18.04.1作为CA服务器完成签名

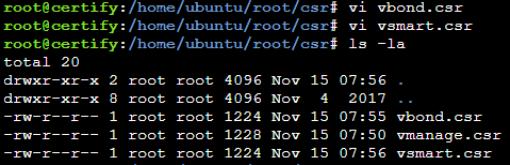

CSR文件准备就绪

4.确认当前vManage,vBond,vSmart的CSR文件已经准备就绪

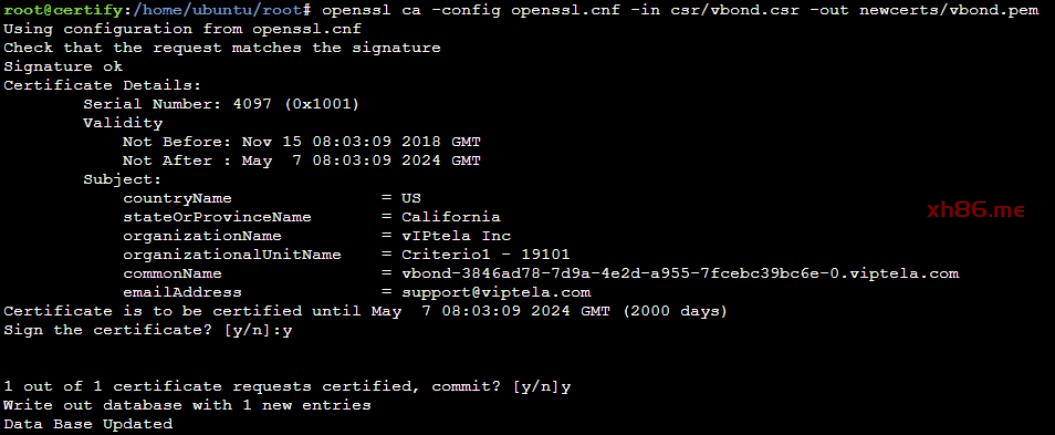

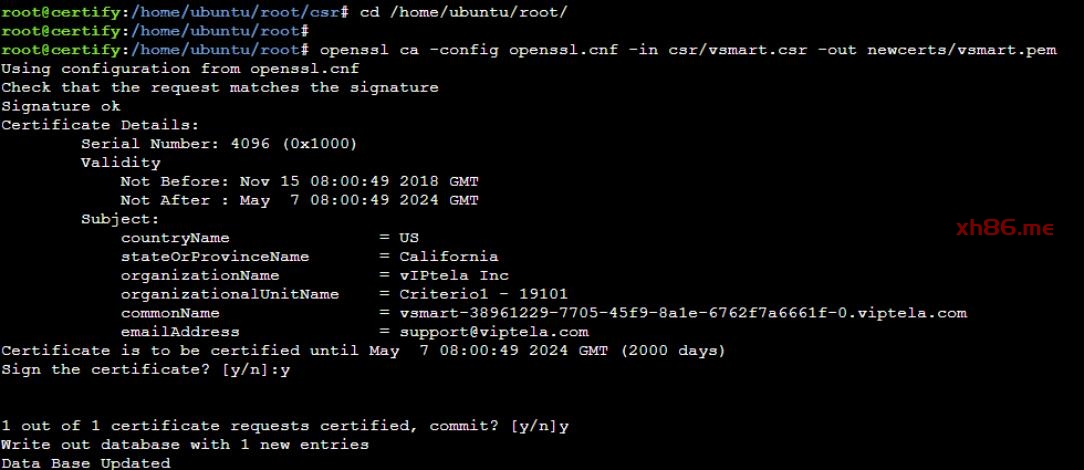

在CA服务器上使用Openssl对CSR文件进行签名生成证书

5.分别对vManage,vBond,vSmart的CSR签名生成签名证书

在CA服务器上使用Openssl对CSR文件进行签名生成证书

5.分别对vManage,vBond,vSmart的CSR签名生成签名证书

在CA服务器上使用Openssl对CSR文件进行签名生成证书

5.分别对vManage,vBond,vSmart的CSR签名生成签名证书

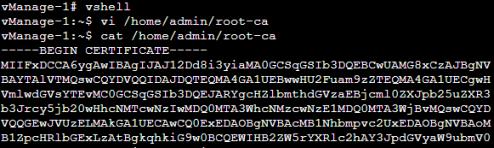

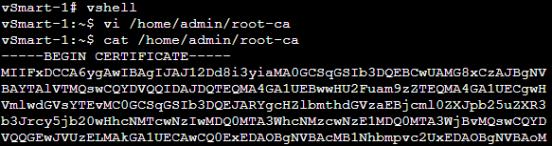

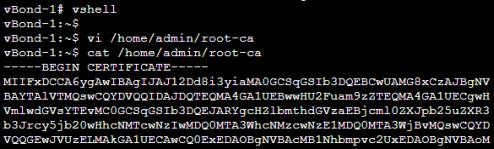

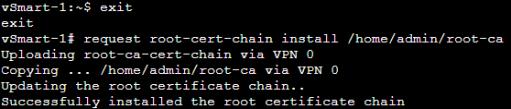

在所有的Controlls上安装根证书

1.需要首先登陆CA服务器把根证书内容拷贝出来,并登陆所有的Controller进入vshell模式用vi工具粘贴根证书内容, 并保存。

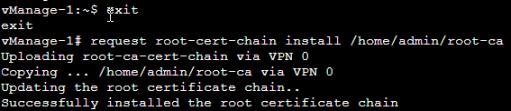

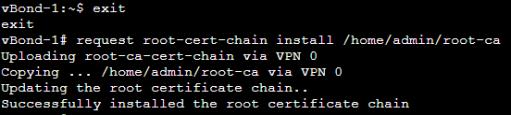

在所有的Controlls上安装根证书

2.退出vshell模式,在所有的controller上安装根证书。

在所有的Controlls上安装根证书

3.对于vManage有些特殊,需要重新同步一下根证书,否则,您的根证书将被默认值覆盖(Symantec)方法如下:

https://35.188.156.61/dataservice/system/device/sync/rootcertchain IP地址替换为你登陆vManage的IP地址

浏览器中有如下提示说明同步成功

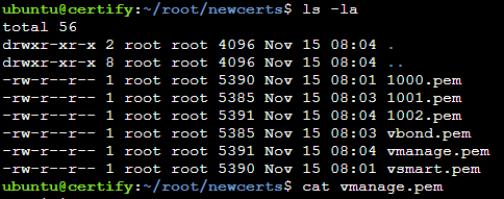

在vManage上分别安装所有Controller的签名证书

1.登陆CA,进入前面通过openssl生成签名证书的目录,进行查看vmanage.pem,vbond.pem,vsmart.pem.并复制其内容。

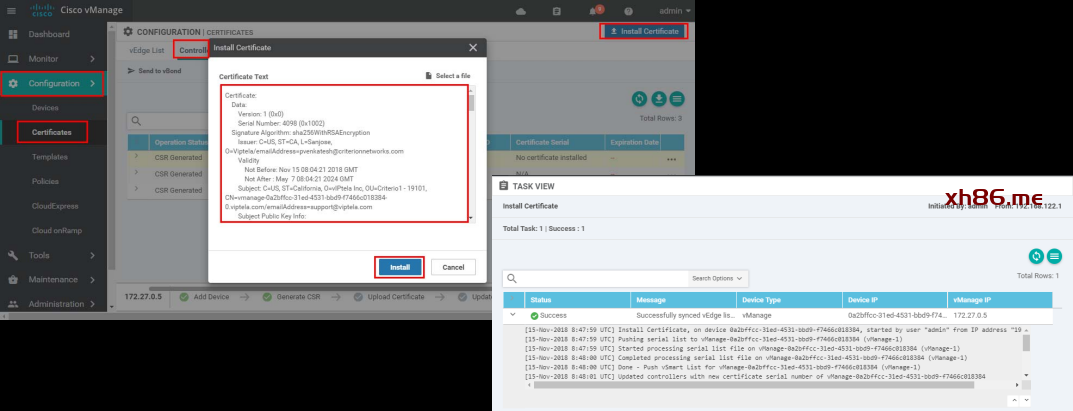

在vManage上分别安装所有Controller的签名证书

2.在vManage上依次安装vManage,vbond,vsmart签名证书(以vmanage为例操作如下)

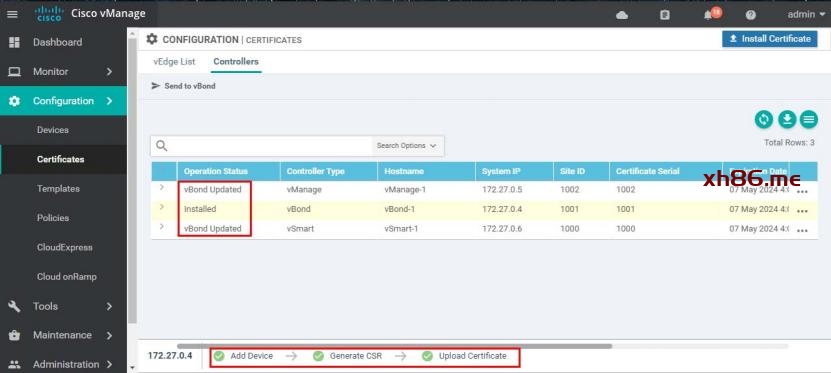

在vManage上分别安装所有Controller的签名证书

3.校验所有证书已安装完成并更新成功。

在vManage上分别安装所有Controller的签名证书

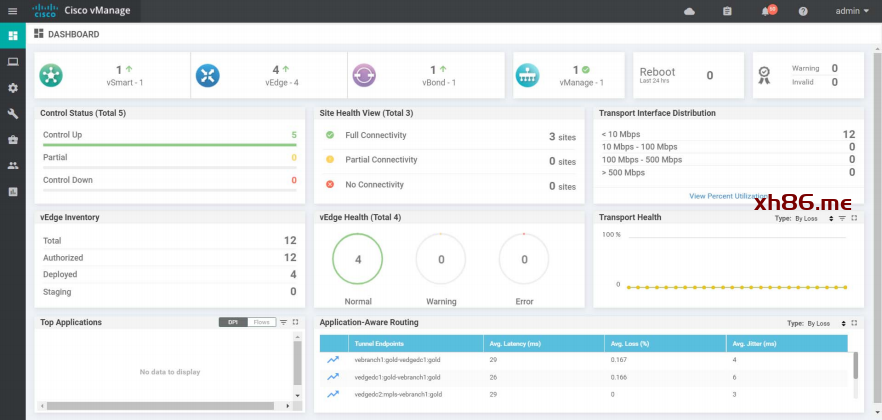

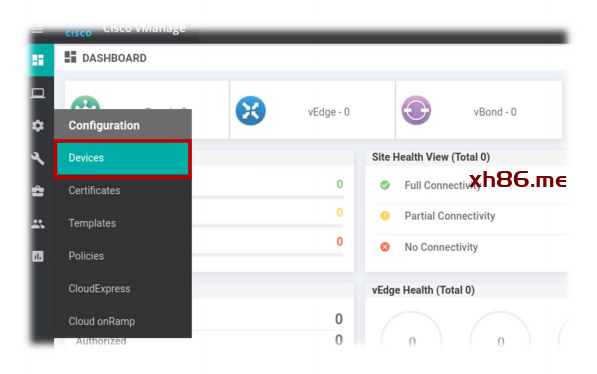

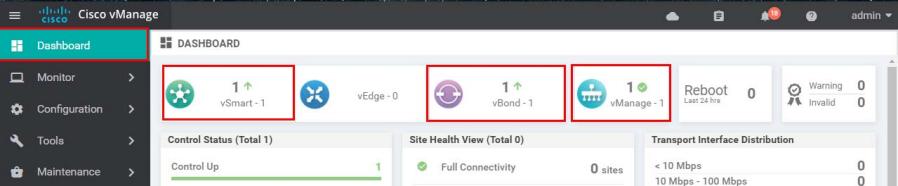

4.通过Dashboard确认vSmart,vBond已经up

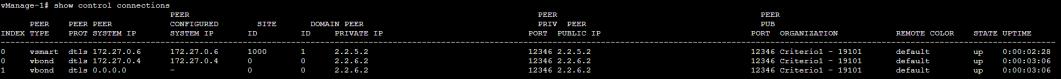

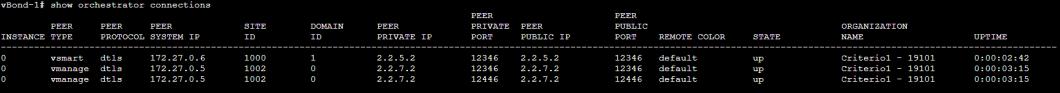

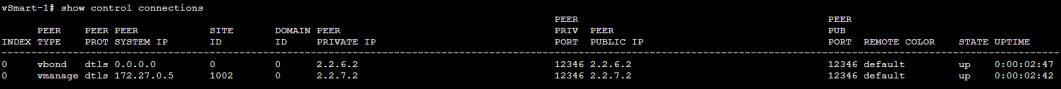

通过CLI校验当前Controller之间的控制连接是否正常

通过CLI校验当前Controller之间的控制连接是否正常

通过CLI校验当前Controller之间的控制连接是否正常

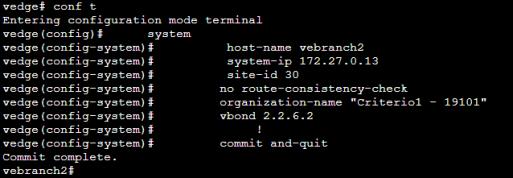

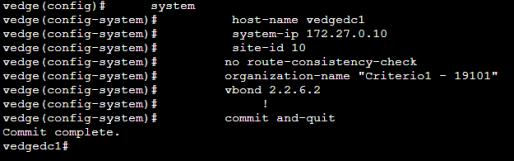

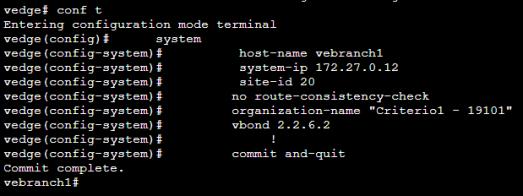

WAN Router部署

分别对4台vEdge进行初始化配置

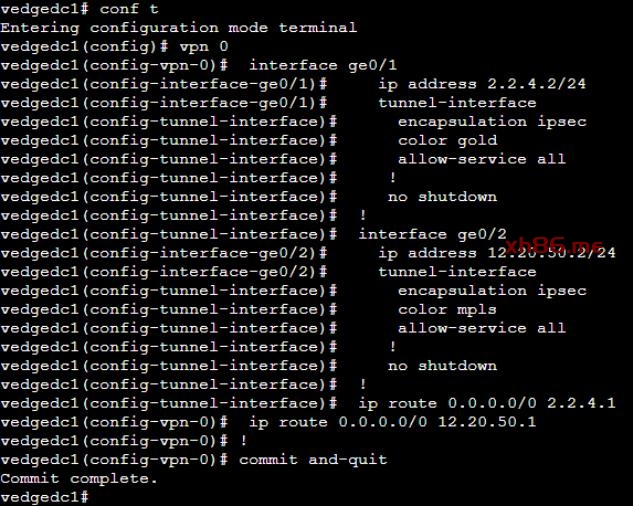

DC1的vEdge接口配置

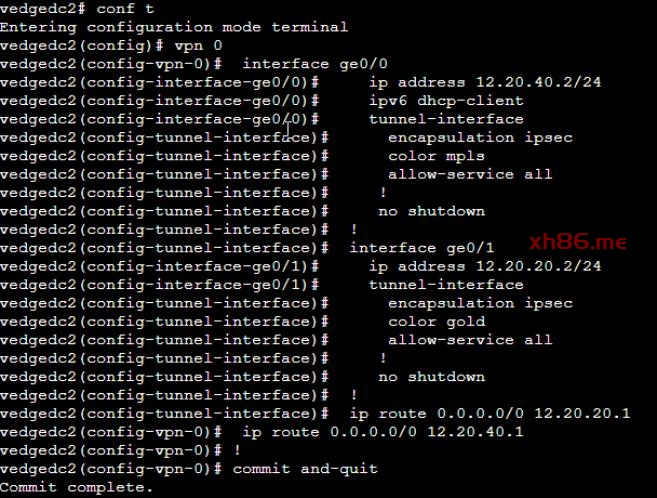

DC2的vEdge接口配置

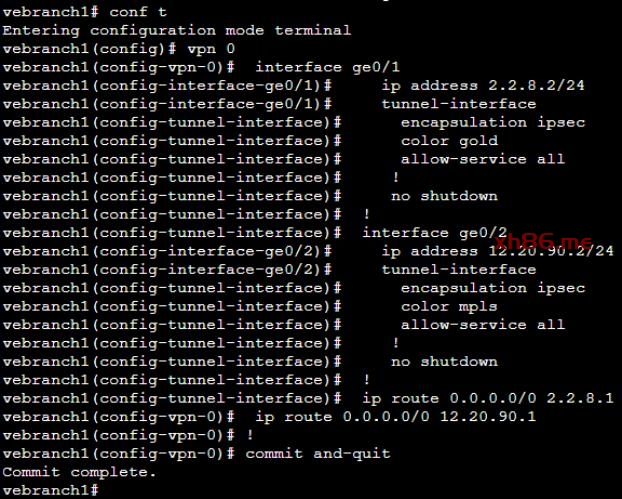

Branch1的vEdge接口配置

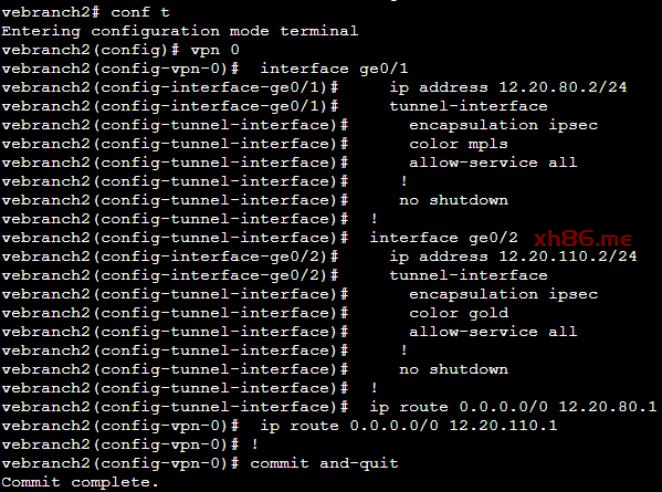

Branch2的vEdge接口配置

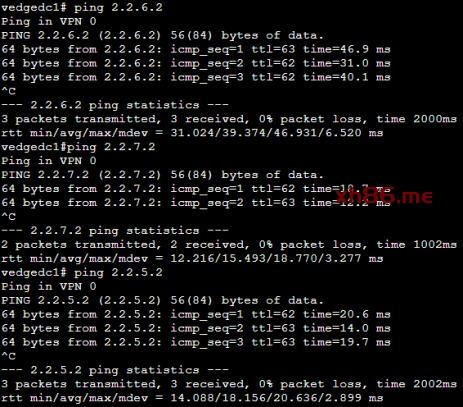

vEdge与Controller之间连通信校验

分别登陆四台vEdge,ping vbond,vsmart,vmanage

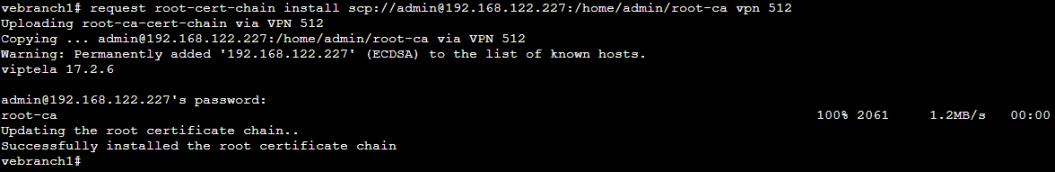

在所有vEdge上安装根证书

以vebranch1为例,其它三台操作方法相同。

Note:此步骤是为了vEdge能认证Controller。

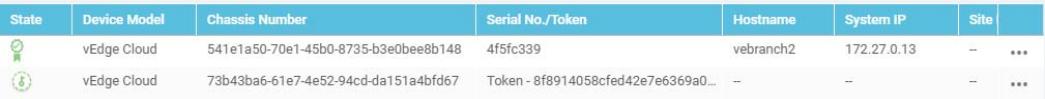

上传vEdge授权列表

vEdge注册

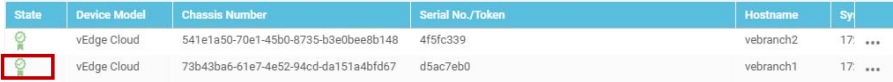

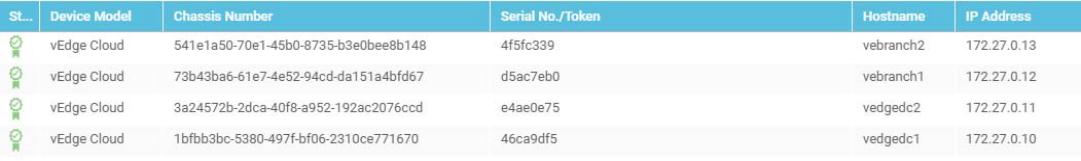

以注册vEdge(vebranch1为例)其它vEdge重复此方法即可。

1.分别在chassis Number列和Serial No/Token列复制对应条目

vEdge注册

以注册vEdge(vebranch1为例)其它vEdge重复此方法即可。

1.分别在chassis Number列和Serial No/Token列复制对应条目

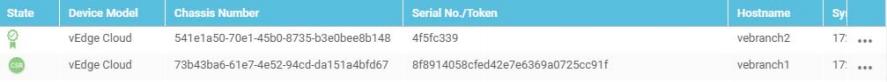

2.通过CLI登陆vebranch1敲入如下命令对vEdge进行注册

vEdge注册

以注册vEdge(vebranch1为例)其它vEdge重复此方法即可。

1.分别在chassis Number列和Serial No/Token列复制对应条目

2.通过CLI登陆vebranch1敲入如下命令对vEdge进行注册

3.观察条目变化

vmanage自身对vEdge签名产生签名证书发送给vebranch1

vEdge注册

4.最终4台vEdge全部注册成功

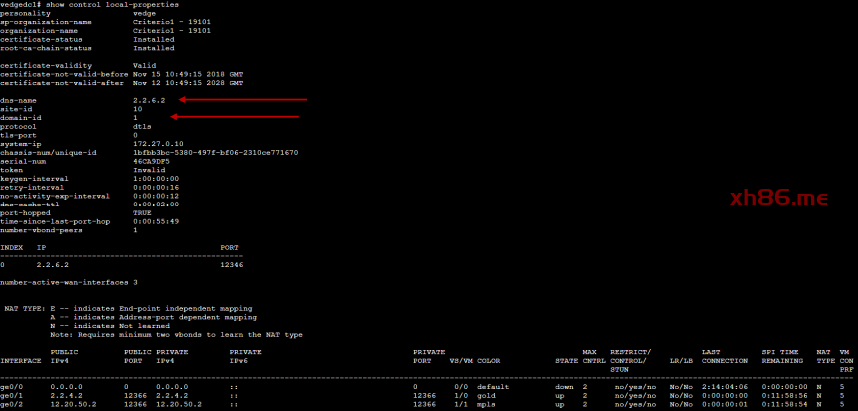

vEdge注册

5.分别通过如下命令查看当前vedge证书状态

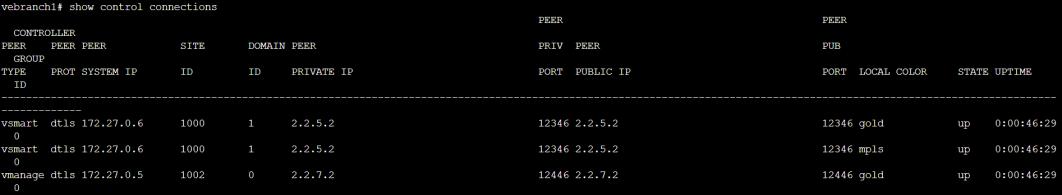

6.分别通过如下命令查看当前vedge 控制连接状态

7.登陆vManage查看Dashboard的Control Status是否正常