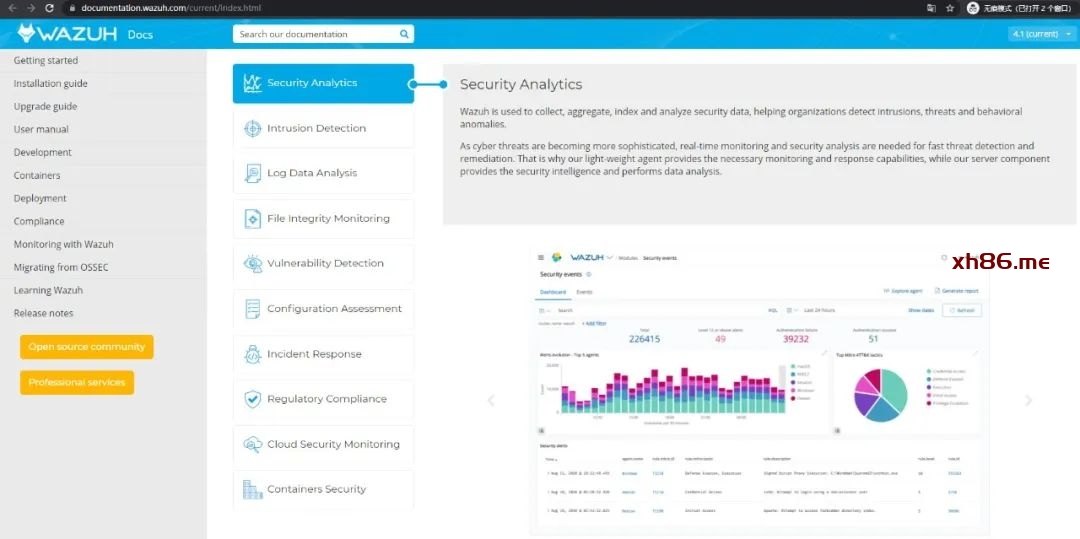

Wazuh 是一个免费、开源和企业级的安全监控解决方案,用于威胁检测、完整性监控、事件响应和合规性。1. Wazuh简介

(图片可点击放大查看)

github地址:

https://github.com/wazuh

Wazuh由部署到受监视系统的端点安全代理和管理服务器组成,管理服务器收集和分析代理收集的数据。此外,Wazuh已与Elastic Stack完全集成,提供了搜索引擎和数据可视化工具,使用户可以浏览其安全警报。

Wazuh提供的功能包括日志数据分析,入侵和恶意软件检测,文件完整性监视,配置评估,漏洞检测以及对法规遵从性的支持。

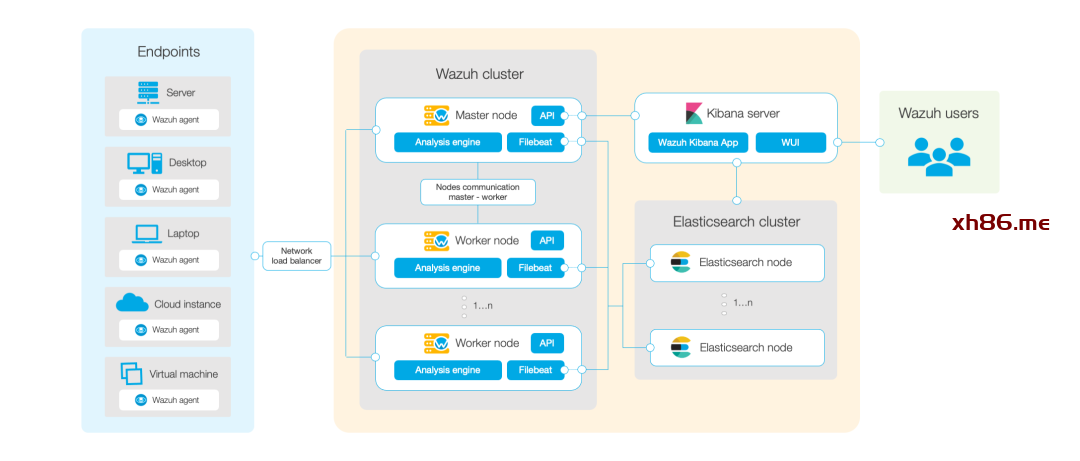

2. Wazuh平台的组件和体系结构

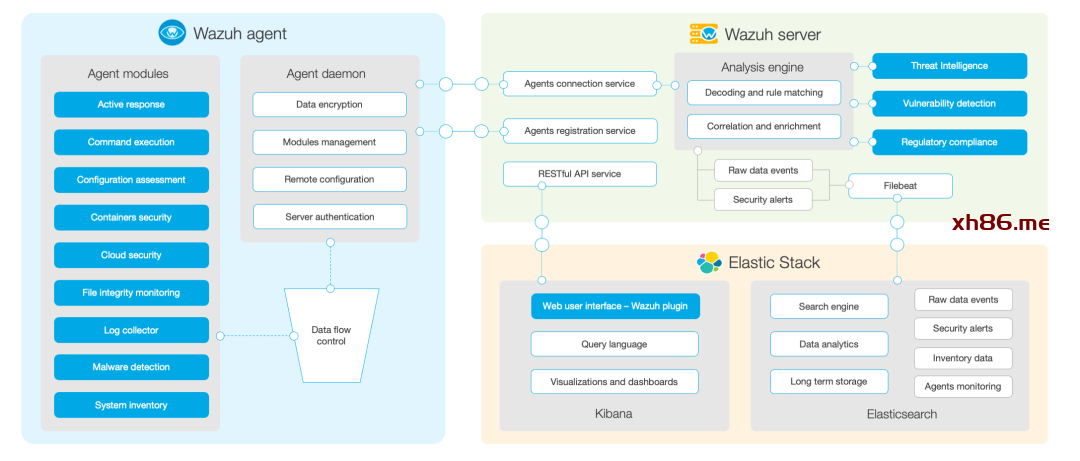

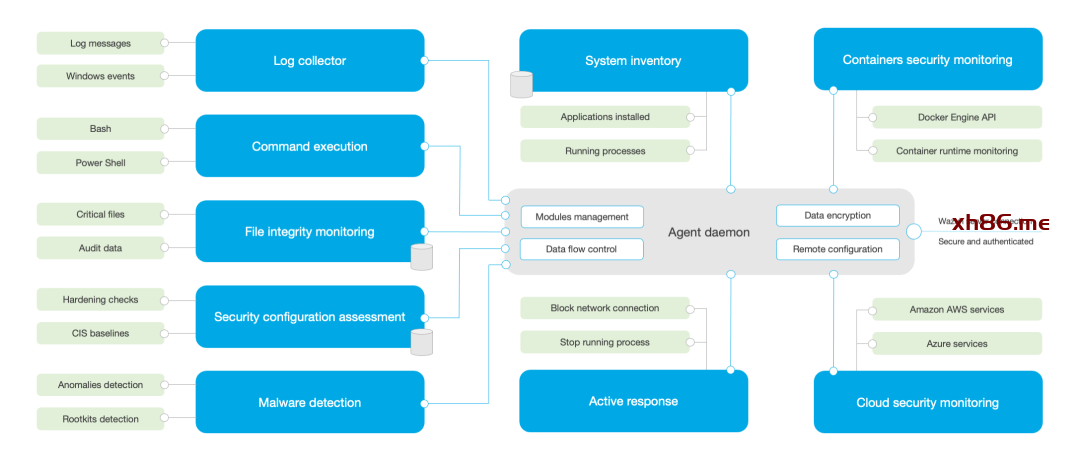

Wazuh平台主要包括三个主要组件,分别是Wazuh代理,Wazuh服务器和Elastic Stack。

-

Wazuh代理:它安装在端点上,例如笔记本电脑,台式机,服务器,云实例或虚拟机。它提供了预防,检测和响应功能。它确实支持Windows,Linux,macOS,HP-UX,Solaris和AIX平台。 -

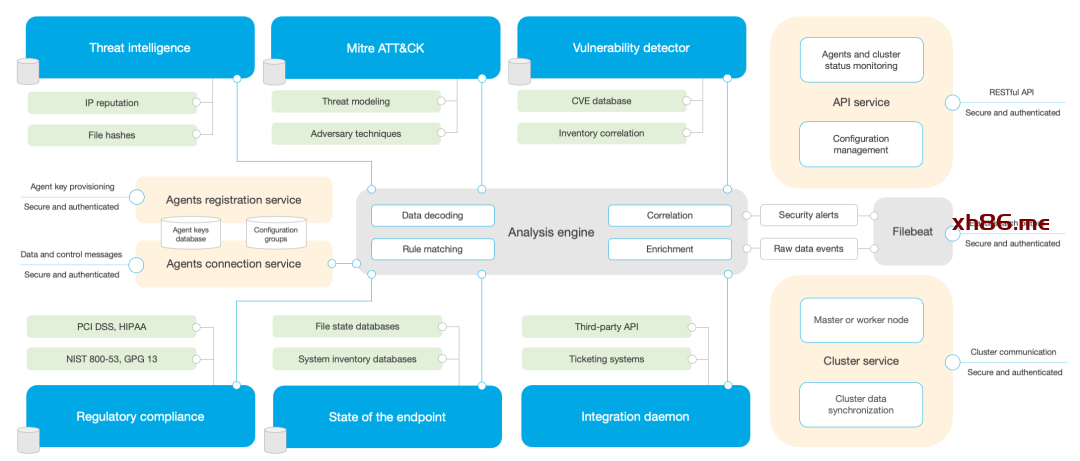

Wazuh服务器:它分析从代理收到的数据,通过解码器和规则对其进行处理,并使用威胁情报来查找众所周知的危害指标(IOC)。一台服务器可以分析来自成百上千个代理的数据,并在设置为集群时水平扩展。该服务器还用于管理代理,在必要时进行远程配置和升级。 -

Elastic Stack:它索引和存储Wazuh服务器生成的警报。此外,Wazuh和Kibana之间的集成为数据的可视化和分析提供了强大的用户界面。该界面还可用于管理Wazuh配置并监视其状态。 (图片可点击放大查看)

Wazuh架构图如下

1、整体的架构图

(图片可点击放大查看)

2、Agent端的组件架构

(图片可点击放大查看)

3、Server端的架构

(图片可点击放大查看)

关于安装

可以参照官方手册一步一步的进行安装

https://documentation.wazuh.com/current/installation-guide/open-distro/all-in-one-deployment/all_in_one.html

需要单独一个个的安装如下组件

-

Wazuh manager

-

Elasticsearch

-

Filebeat

-

Kibana

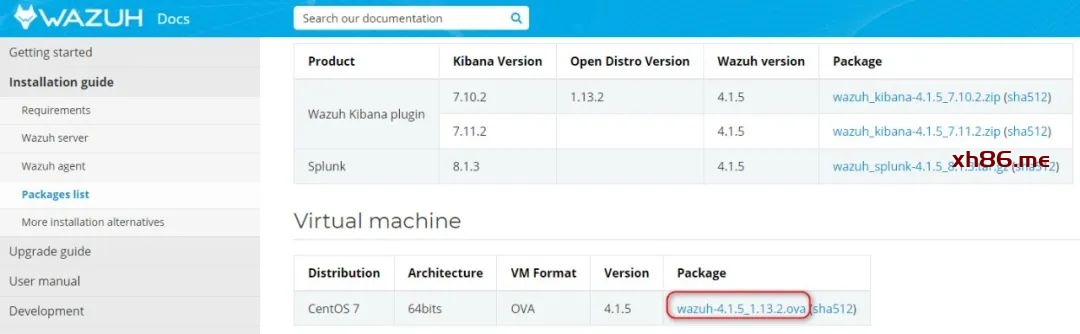

这里为了方便我直接下载 wazuh4.1.5版本的ova虚拟机模板镜像

具体地址

https://packages.wazuh.com/4.x/vm/wazuh-4.1.5_1.13.2.ova

(图片可点击放大查看)

下面介绍Wazuh开源安全平台部署与体验

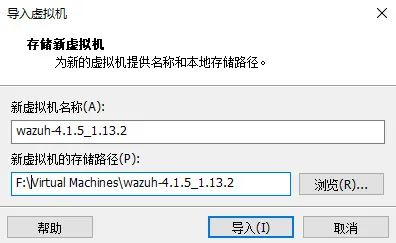

1、导入ova虚拟机

(图片可点击放大查看)

(图片可点击放大查看)

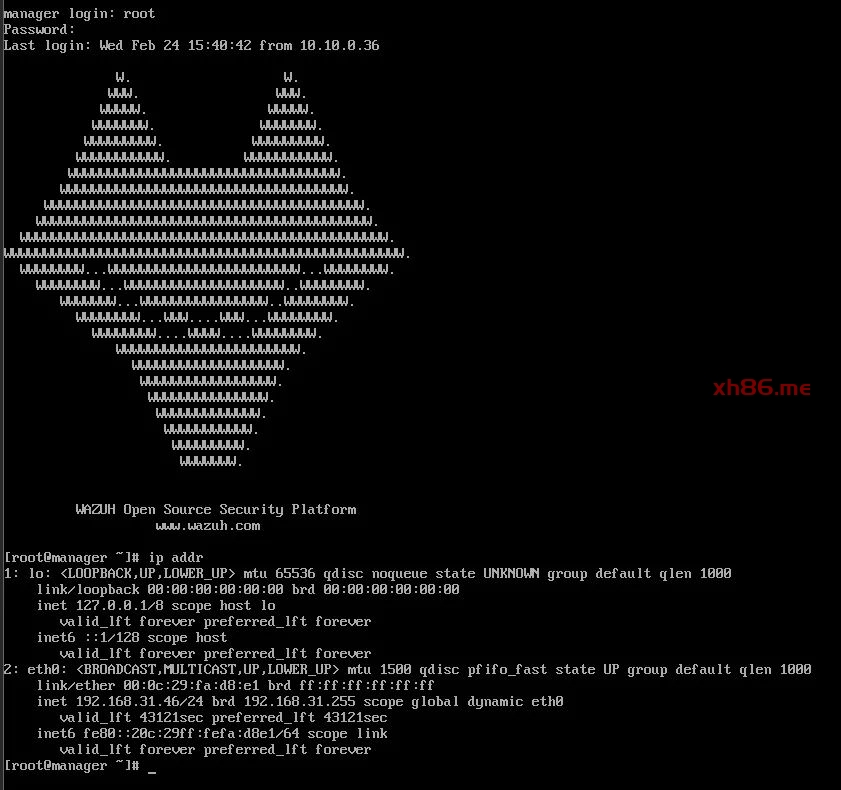

2、root用户登录到虚拟机后台设置IP

root默认密码为wazuh

修改的IP操作就不详细介绍了

(图片可点击放大查看)

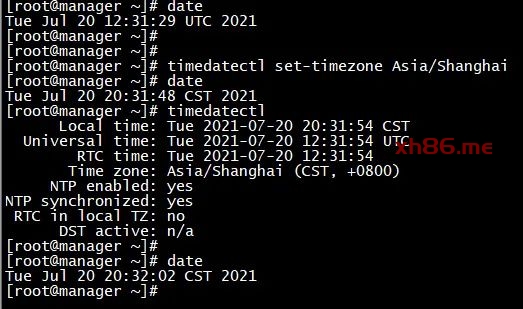

补充:建议及时修改服务器的时区设置

(图片可点击放大查看)

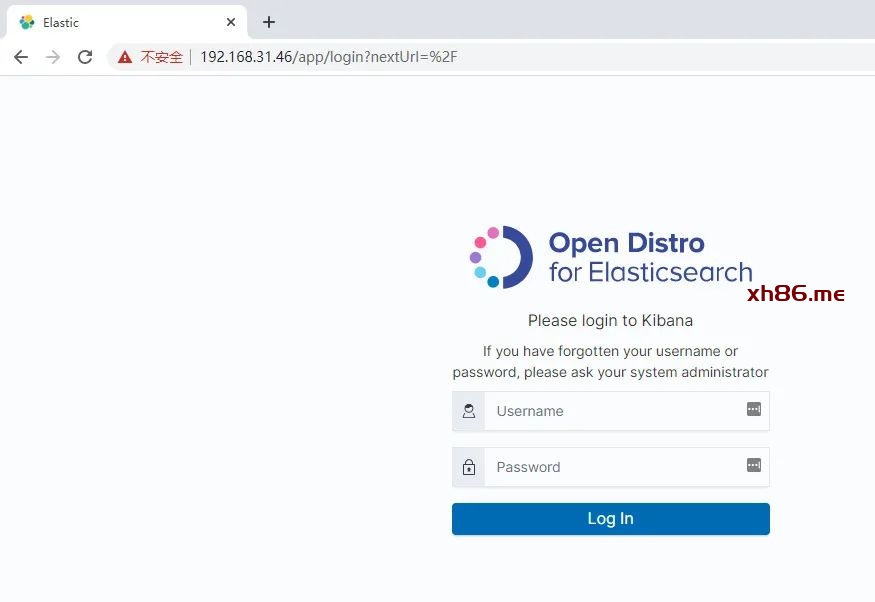

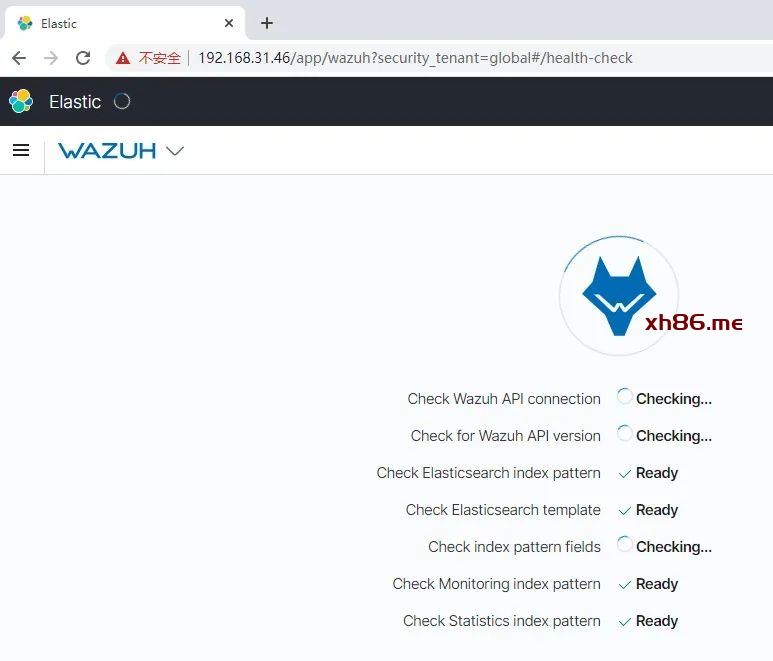

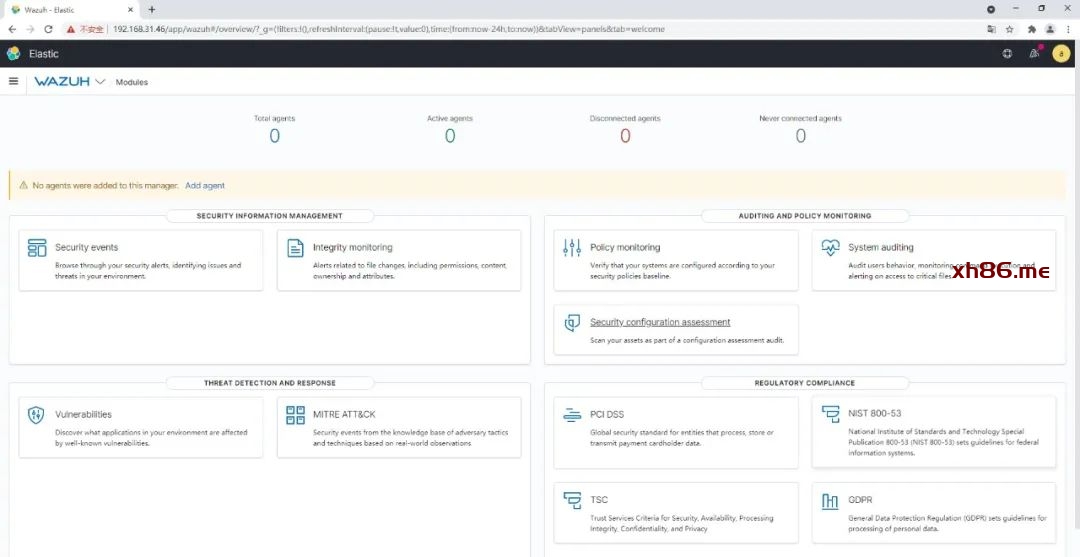

3、登录wazuh web界面

初始密码admin/admin

主界面如下(kibana)

(图片可点击放大查看)

(图片可点击放大查看)

(图片可点击放大查看)

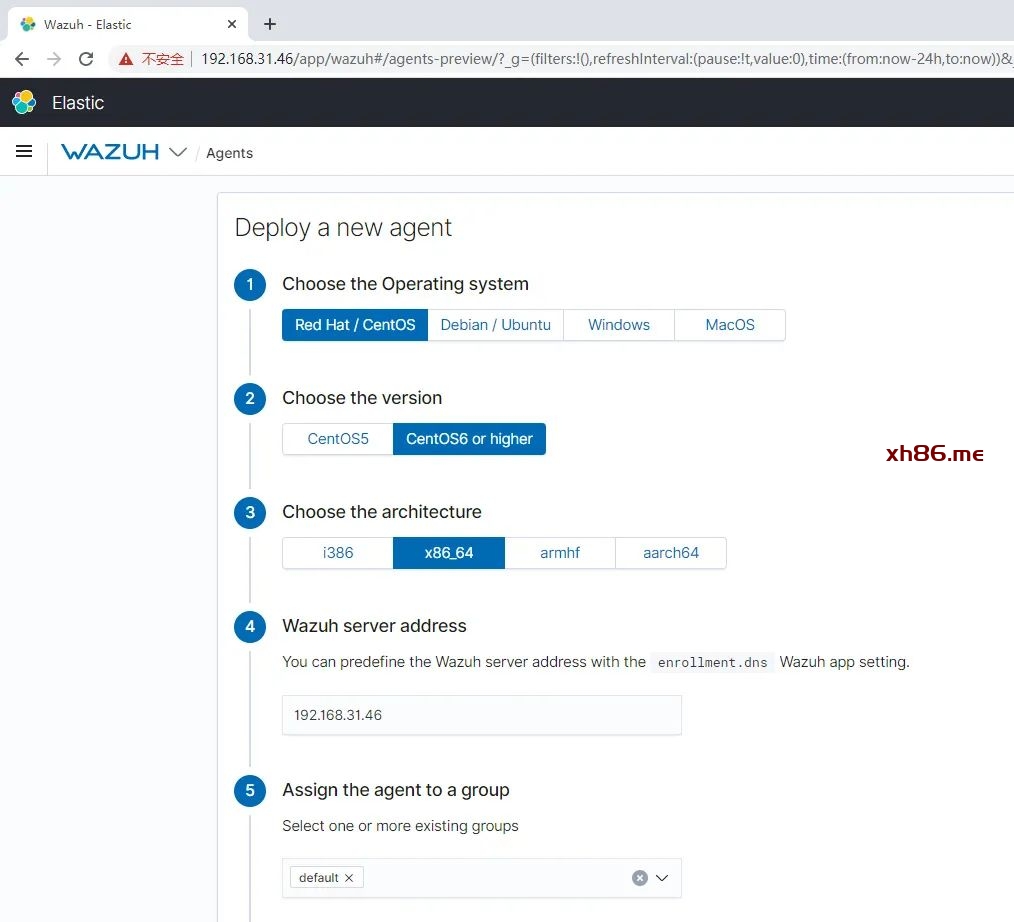

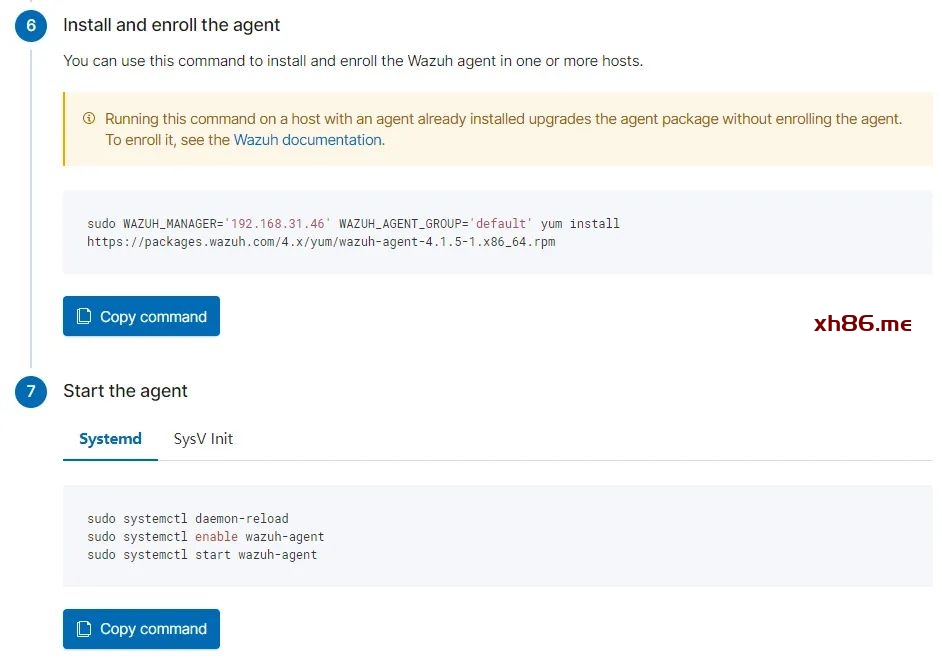

4、部署wazuh Agent并注册

选择对应操作系统版本,设置好wazuh Server的IP地址,并指定Agent组(这里我使用默认组default)

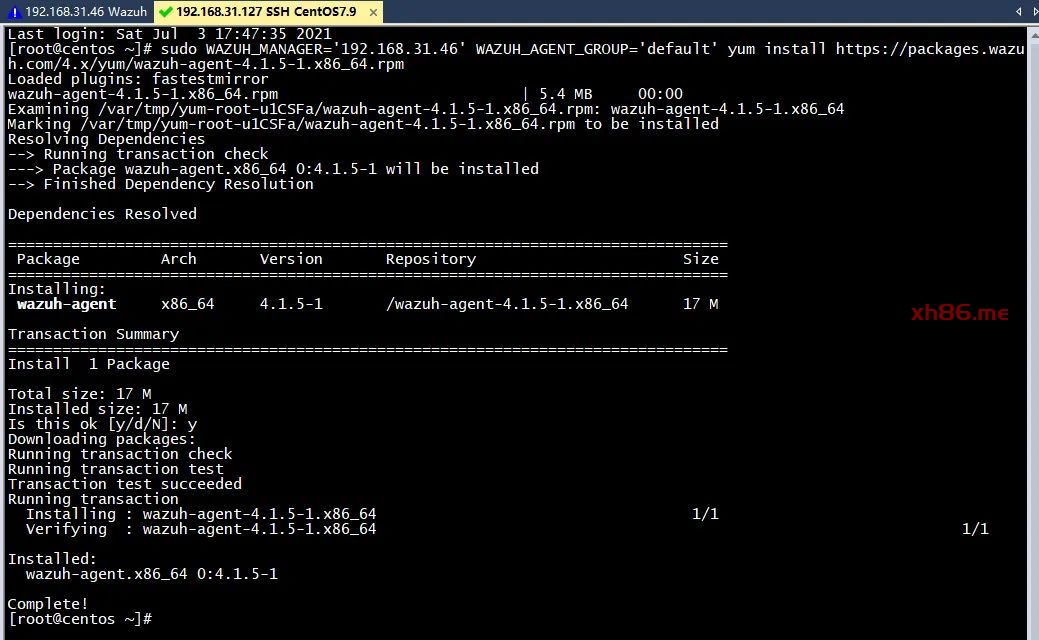

然后拷贝命令在客户端服务器(CentOS7.9 192.168.31.127)上进行安装

(图片可点击放大查看)

(图片可点击放大查看)

sudo WAZUH_MANAGER='192.168.31.46' WAZUH_AGENT_GROUP='default' yum install https://packages.wazuh.com/4.x/yum/wazuh-agent-4.1.5-1.x86_64.rpm

(图片可点击放大查看)

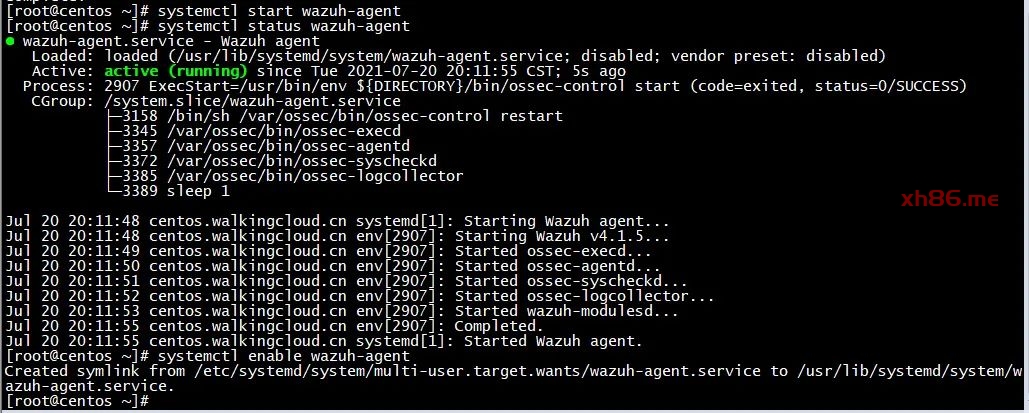

启动Agent并设置开机自动启动

systemctl start wazuh-agent

systemctl status wazuh-agent

systemctl enable wazuh-agent

(图片可点击放大查看)

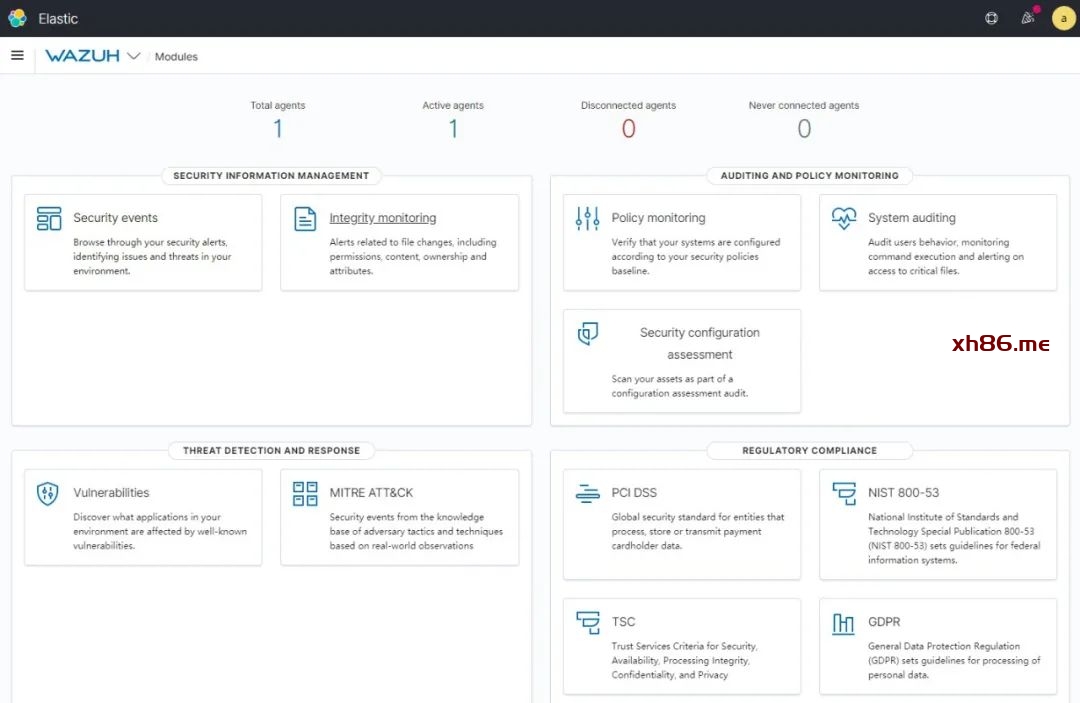

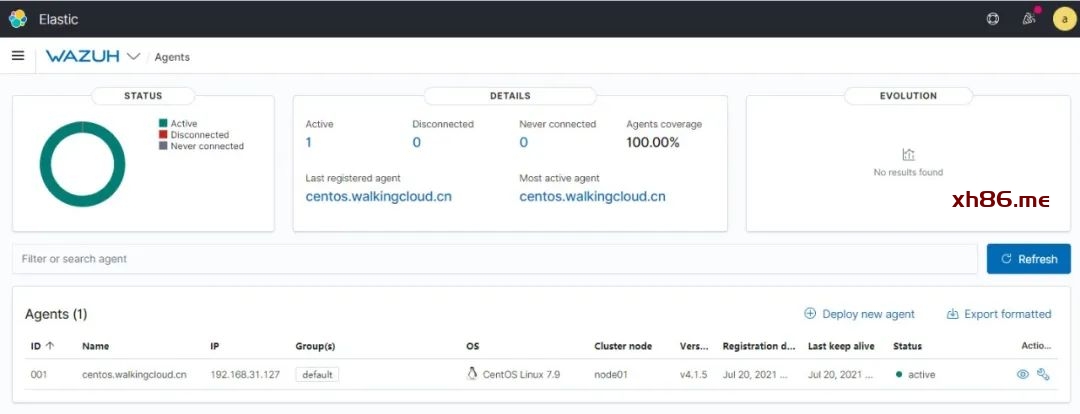

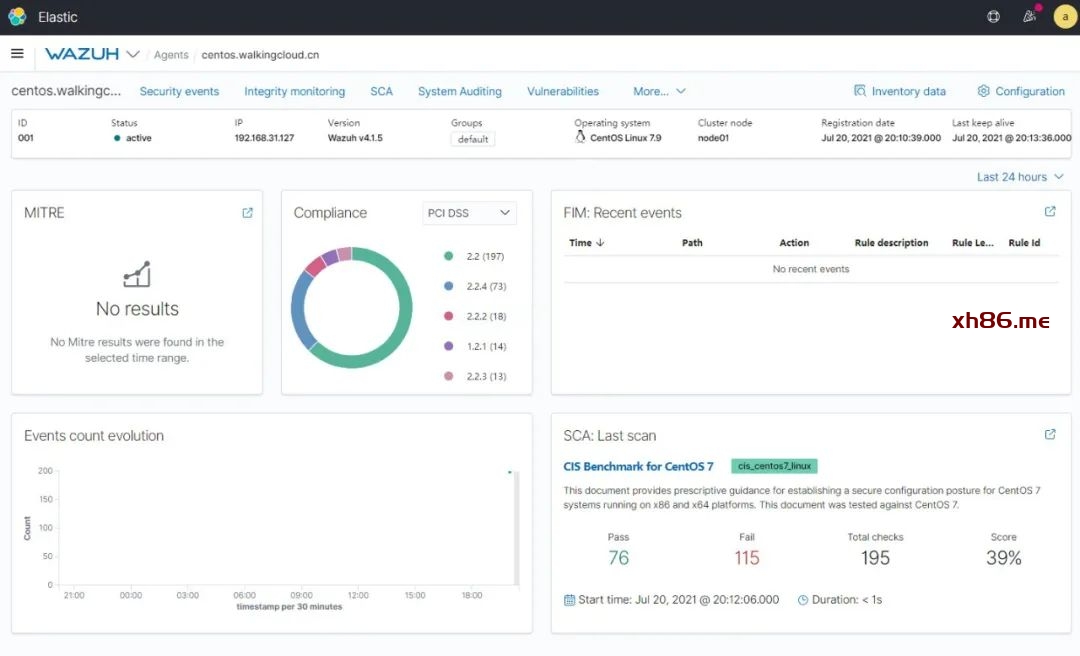

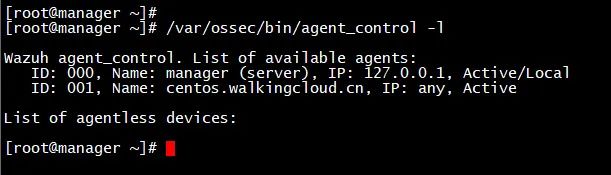

5、agent在线情况确认

这时web界面上看到agent在线

(图片可点击放大查看)

(图片可点击放大查看)

(图片可点击放大查看)

也可以后台查看Agent在线情况

/var/ossec/bin/agent_control -l

(图片可点击放大查看)

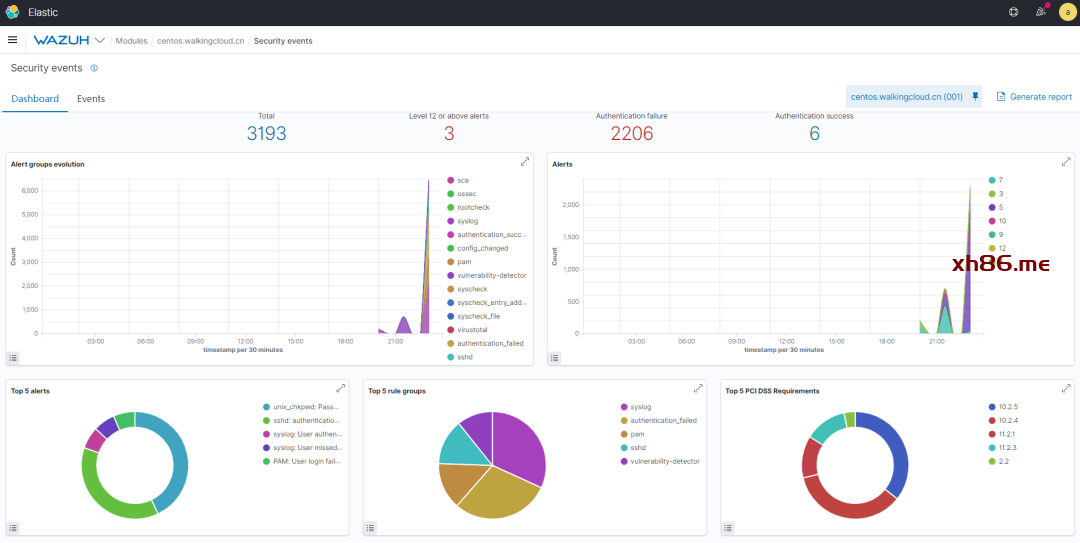

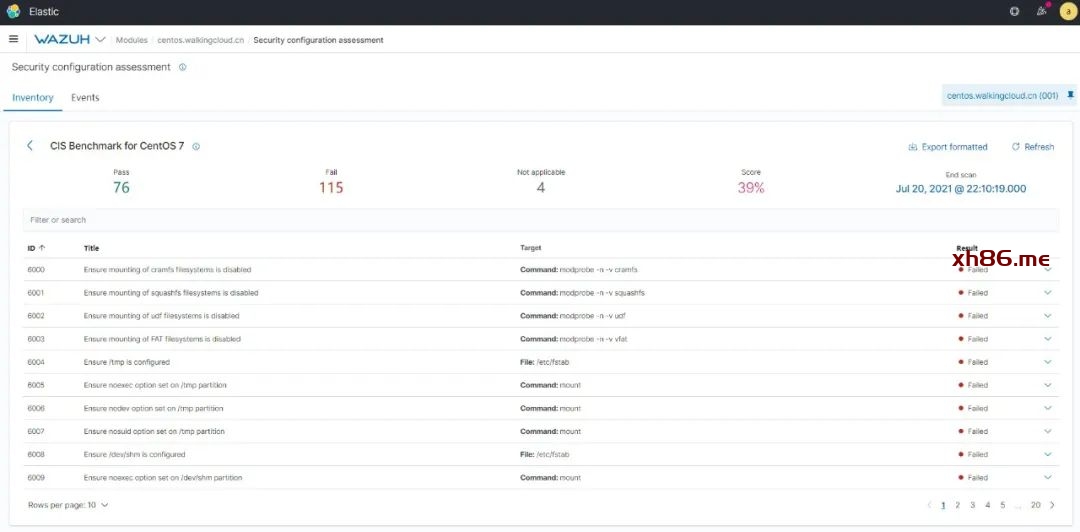

6、主界面默认功能

(图片可点击放大查看)

(图片可点击放大查看)

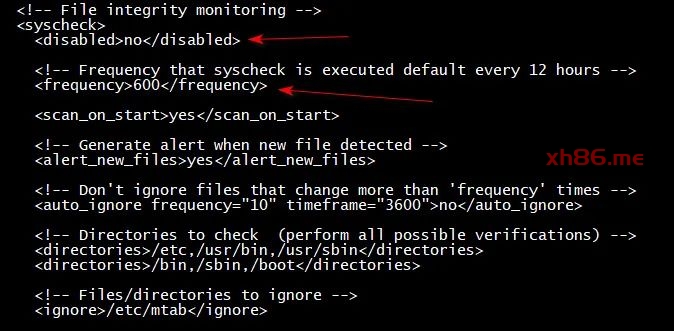

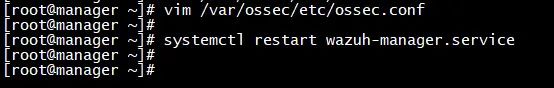

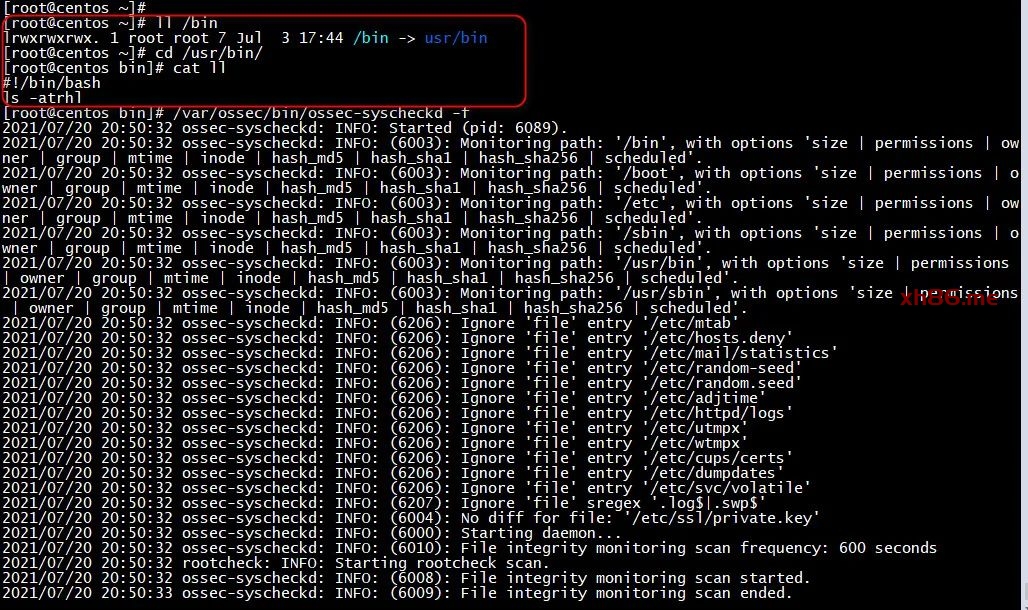

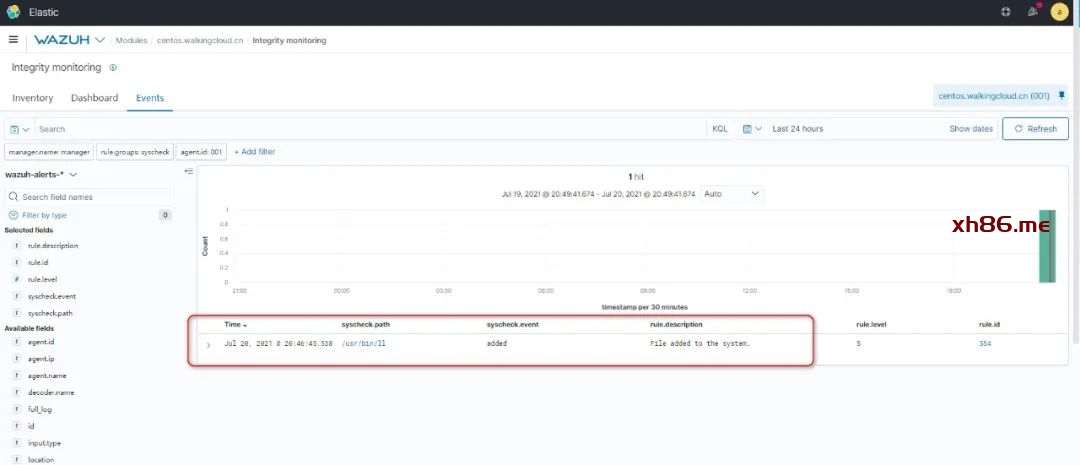

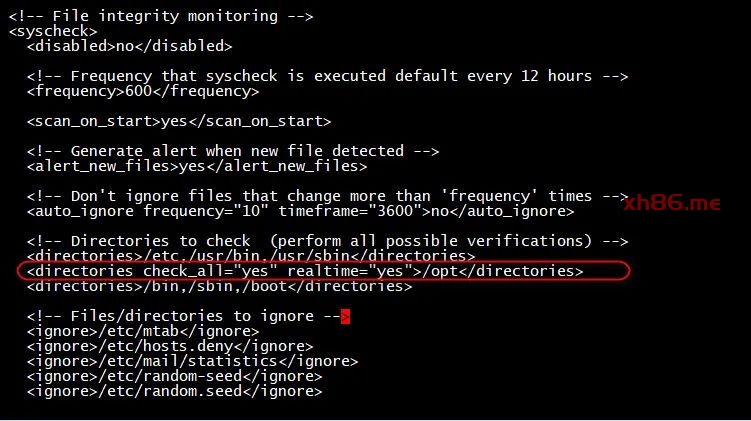

7、 Integrity monitoring文件完整性功能测试

vim /var/ossec/etc/ossec.conf

修改成如下配置

<syscheck>

<disabled>no</disabled><!– Frequency that syscheck is executed default every 12 hours –>

<frequency>600</frequency>

并重启服务

systemctl restart wazuh-manager.service

(图片可点击放大查看)

(图片可点击放大查看)

(图片可点击放大查看)

强制系统检查

/var/ossec/bin/ossec-syscheckd -f

这时可以在Integrity monitoring看到这条记录

(图片可点击放大查看)

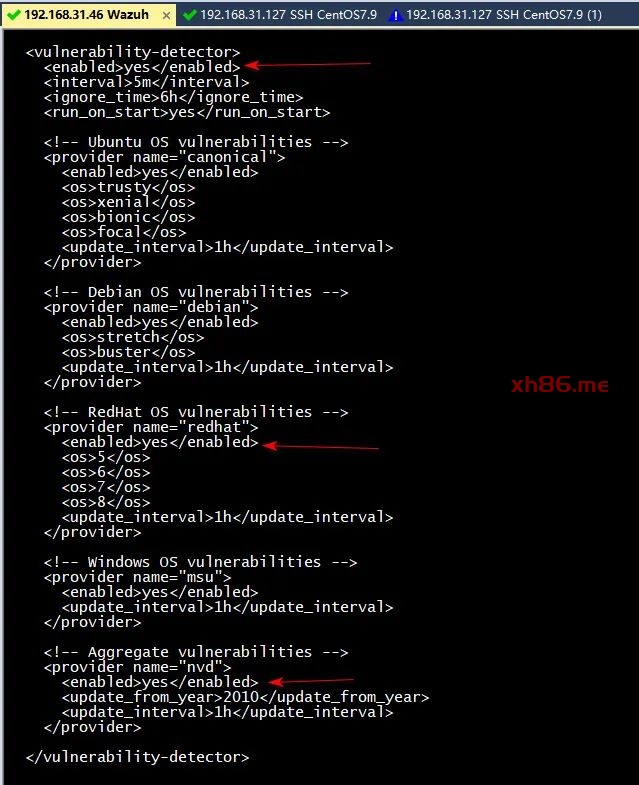

8、Vulnerabilities漏洞脆弱性功能测试

-

wazuh-manager服务端

vim /var/ossec/etc/ossec.conf

配置文件中开启脆弱性检测

例如redhat vulnerabilities 的enabled设置成yes

(图片可点击放大查看)

-

wazuh-agent客户端

vim /var/ossec/etc/ossec.conf

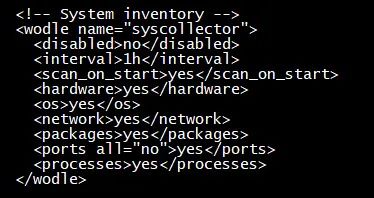

syscollector 开启系统搜集开关

(图片可点击放大查看)

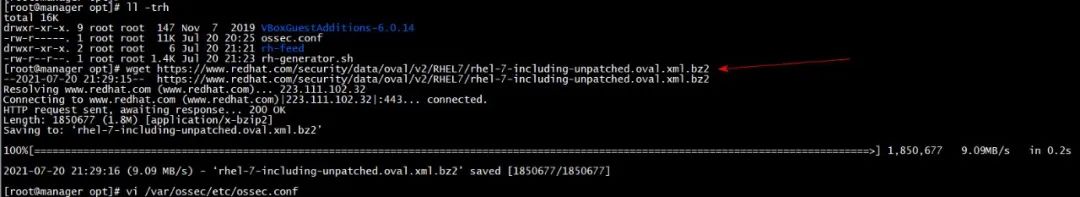

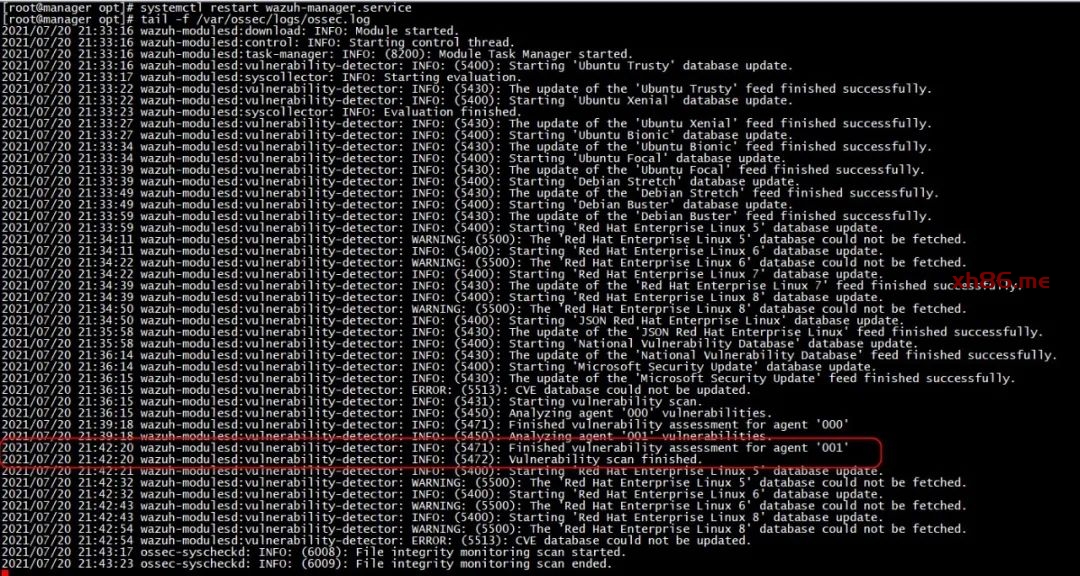

这里由于网络原因出现如下报错

wazuh-modulesd:vulnerability-detector: WARNING: (5500): The 'Red Hat Enterprise Linux 7' database could not be fetched.

拉取不到RHEL7的漏洞脆弱性数据

可以采用离线更新的方式解决,参考下面链接文章解决

https://documentation.wazuh.com/current/user-manual/capabilities/vulnerability-detection/offline_update.html

这里我直接下载到本地

(图片可点击放大查看)

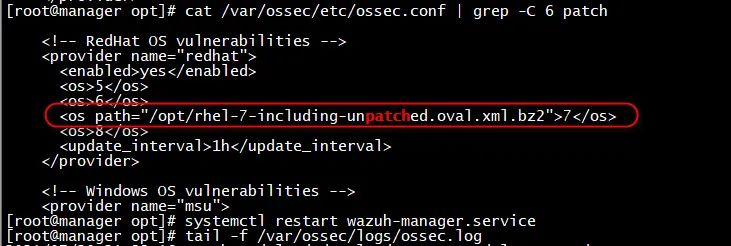

在配置文件中指定

<os path="/opt/rhel-7-including-unpatched.oval.xml.bz2">7</os>这时再重启服务端

systemctl restart wazuh-manager.service

(图片可点击放大查看)

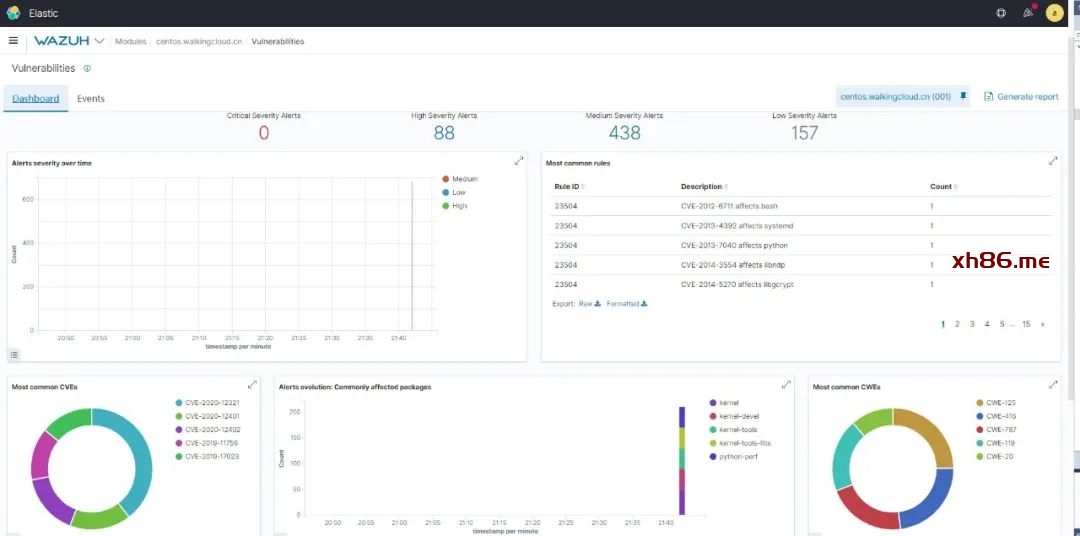

就可以看到数据了

(图片可点击放大查看)

(图片可点击放大查看)

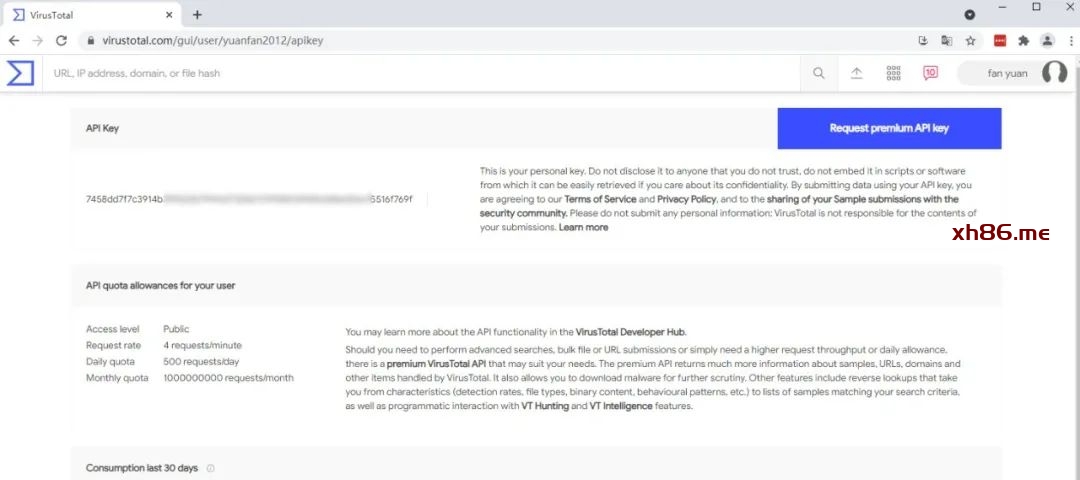

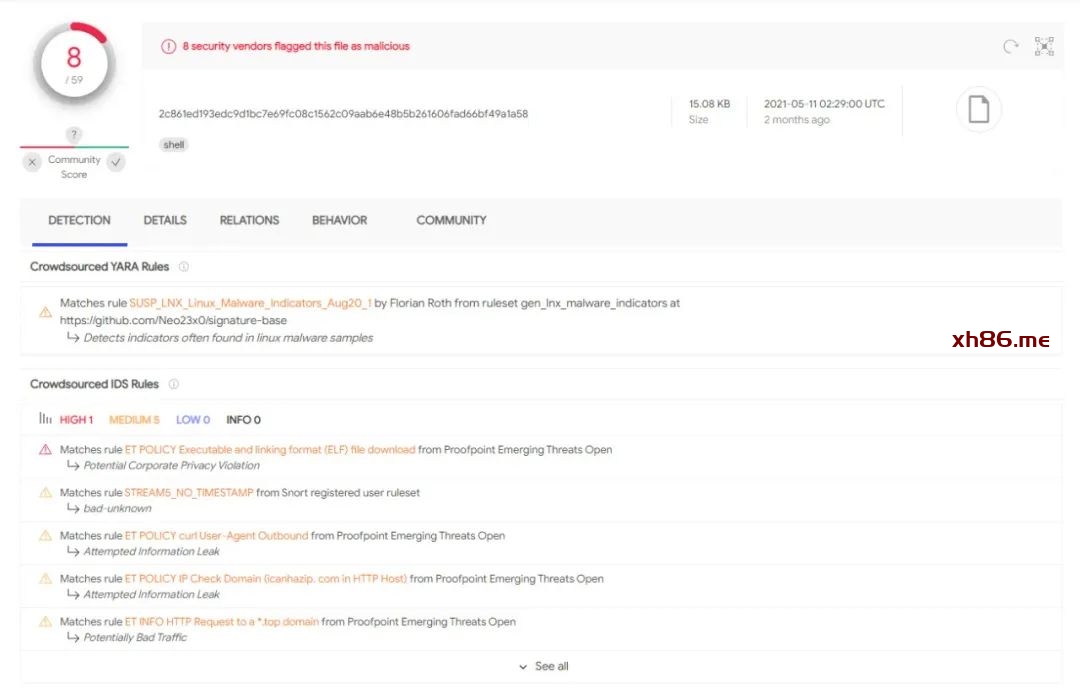

9、virustotal集成-病毒检测功能测试

1)、这里先virustotal官网注册账号获取API KEY

(图片可点击放大查看)

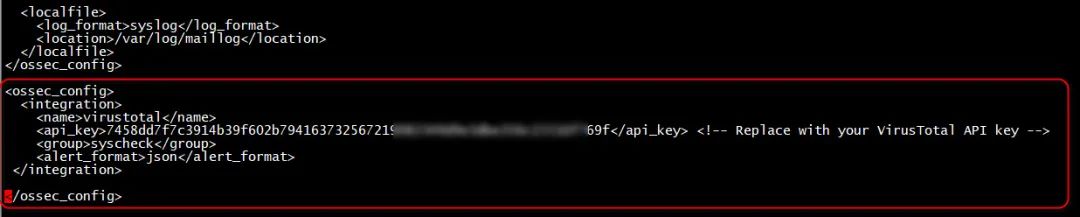

2)、wazuh-manager服务端

配置文件最下方加入如下一段

vim /var/ossec/etc/ossec.conf

<ossec_config>

<integration>

<name>virustotal</name>

<api_key>XXXXXX</api_key> <!-- Replace with your VirusTotal API key -->

<group>syscheck</group>

<alert_format>json</alert_format>

</integration>

</ossec_config>systemctl restart wazuh-manager.service

(图片可点击放大查看)

3)、wazuh-agent服务端

vim /var/ossec/etc/ossec.conf

添加要实时检测的目录,例如/opt目录重启agent

systemctl restart wazuh-agent

(图片可点击放大查看)

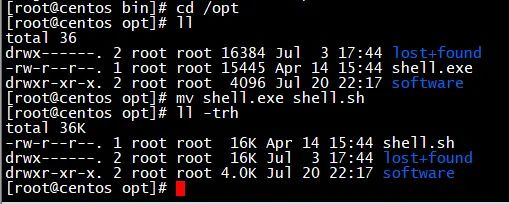

并上传一个木马病毒测试

例如这里在opt/software目录下上传shell.sh一个挖矿病毒的脚本

(图片可点击放大查看)

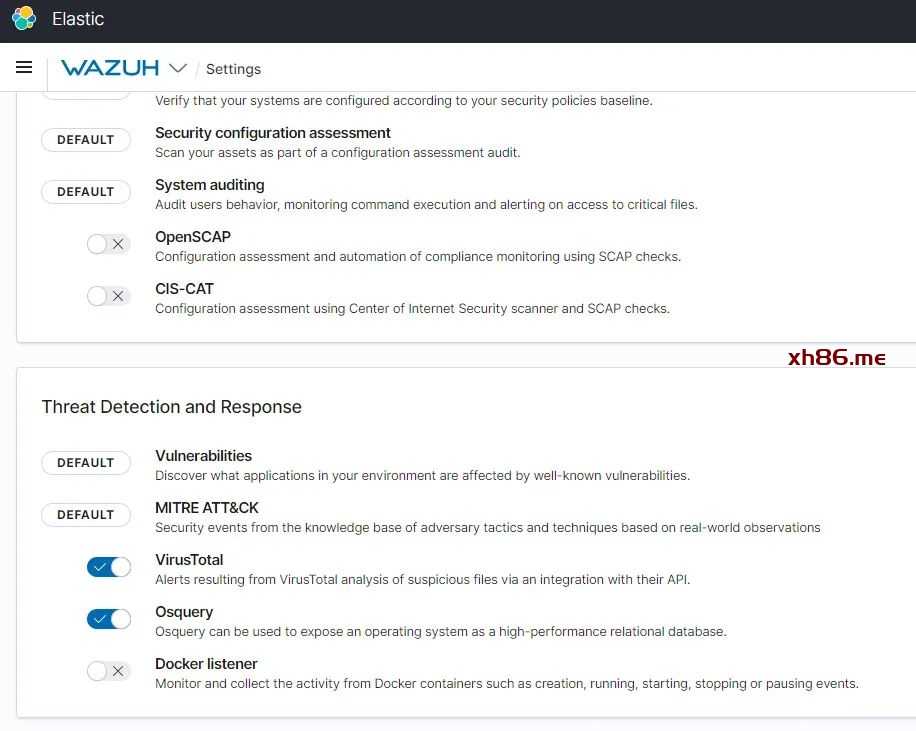

4)、web界面设置开启VirusTotal

(图片可点击放大查看)

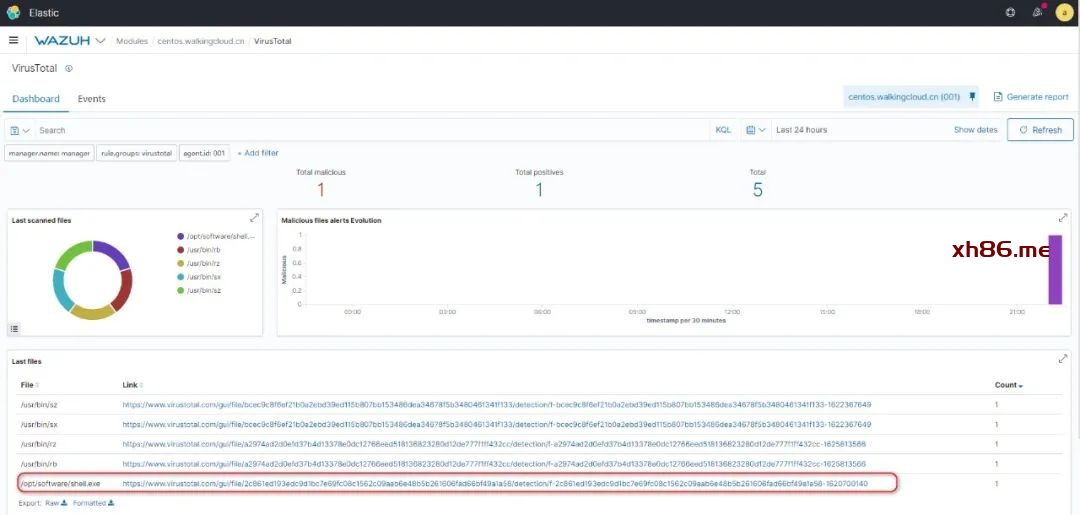

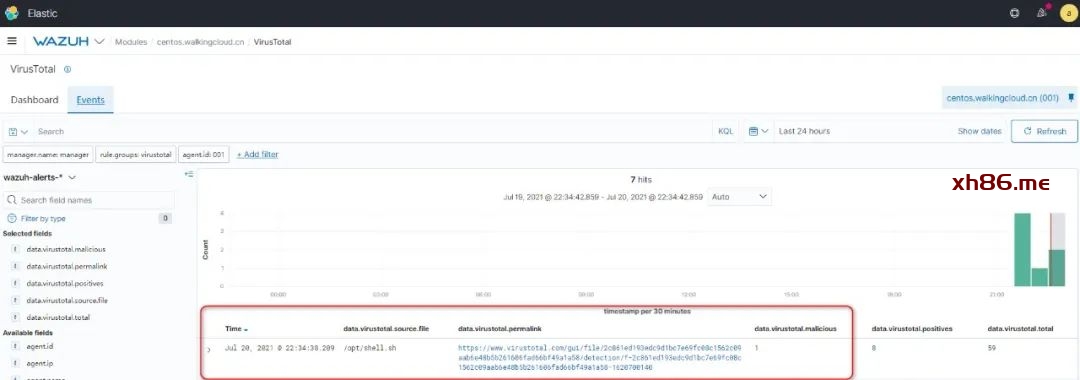

这时就可以看到效果了

(图片可点击放大查看)

(图片可点击放大查看)

(图片可点击放大查看)

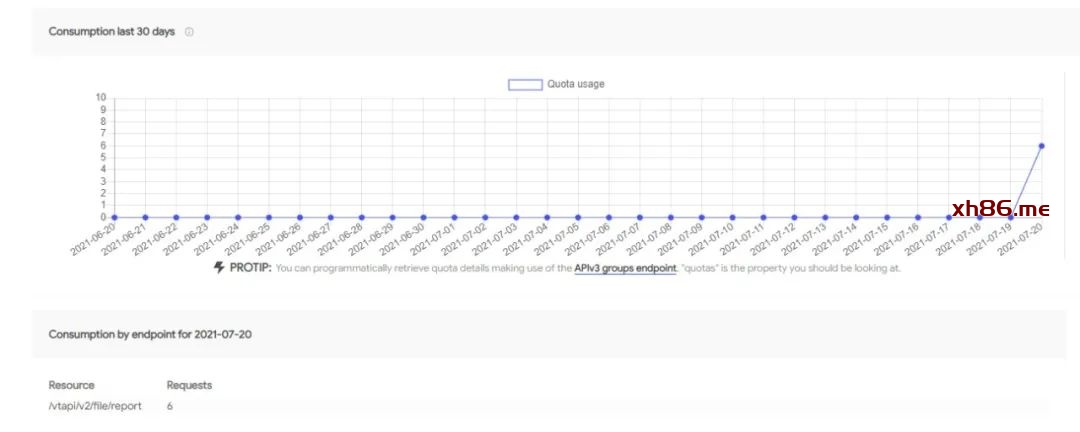

API调用情况

(图片可点击放大查看)

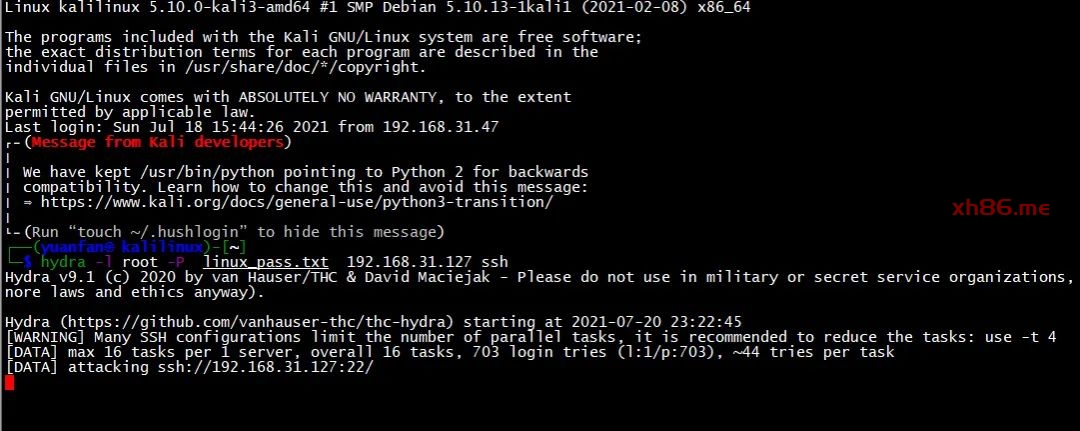

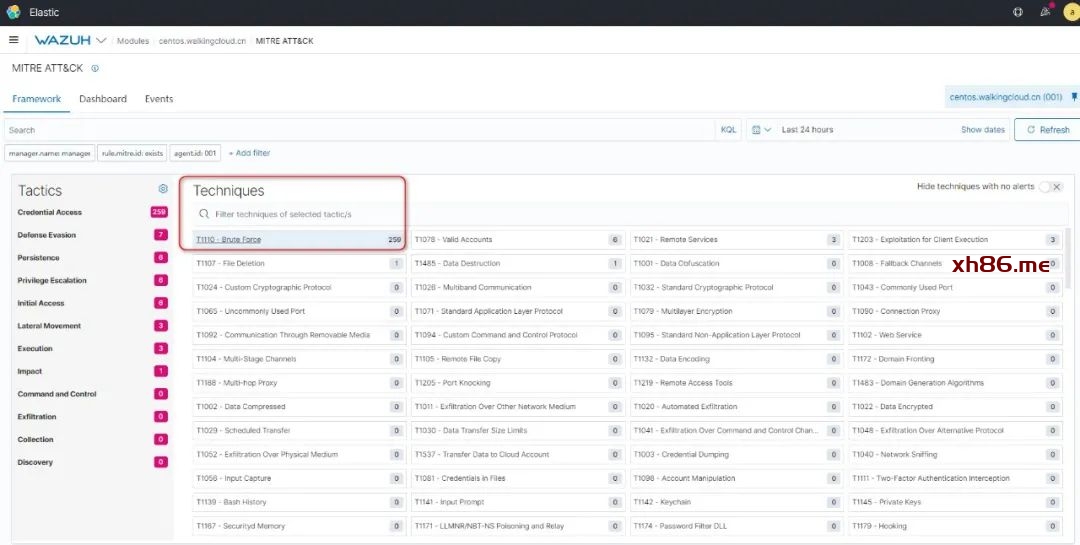

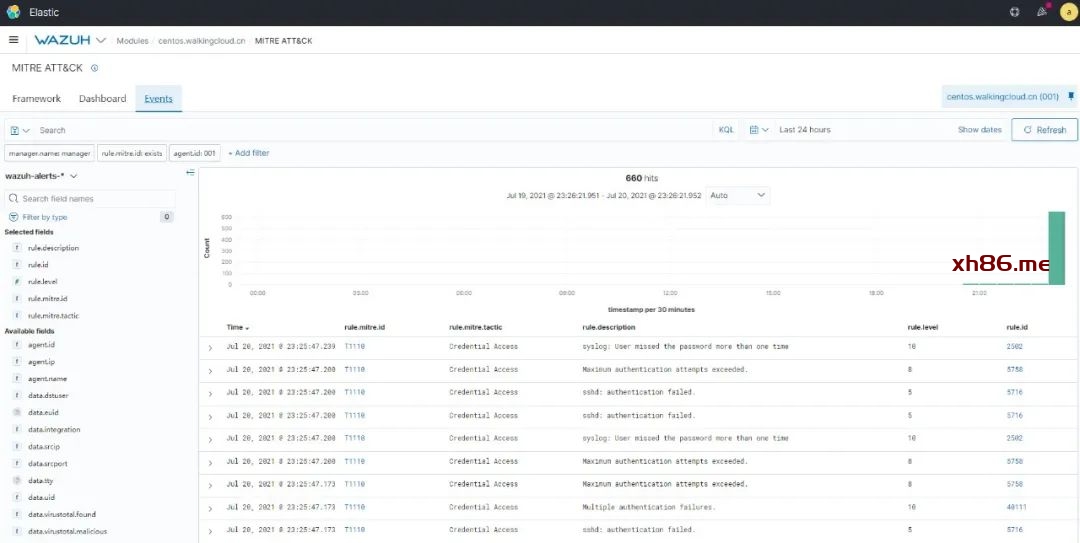

10、MITRE ATT&CK 测试SSH破解

使有kali机器测试SSH暴力破解

(图片可点击放大查看)

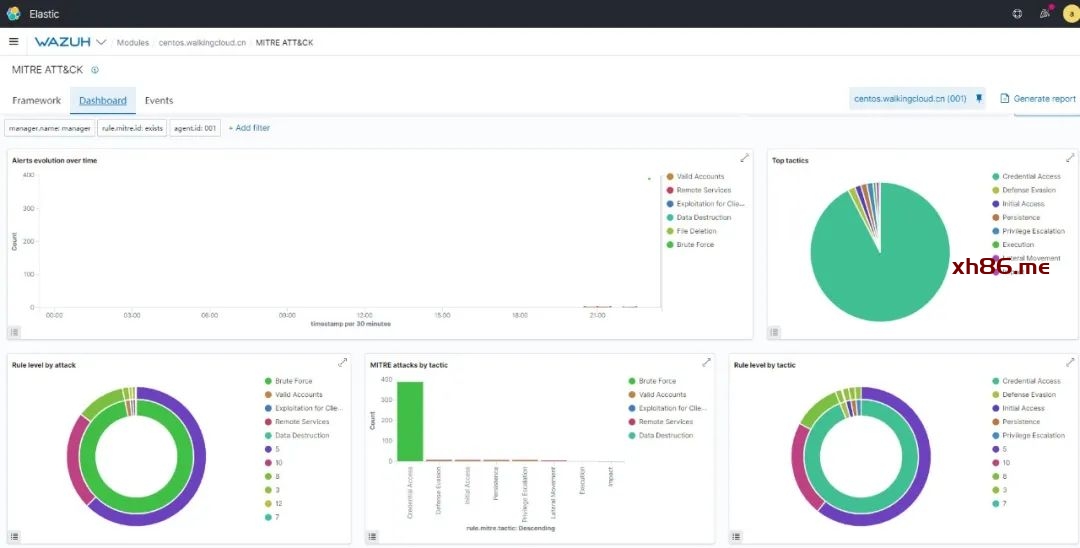

在ATT&CK页面中可以看到Brute Force的日志及数据

(图片可点击放大查看)

(图片可点击放大查看)

(图片可点击放大查看)

总结:

Wazuh的功能较多,可以参考官方文档进行配置与验证

https://documentation.wazuh.com/current/index.html