动不动就说用策略路由的基本上都是菜鸟

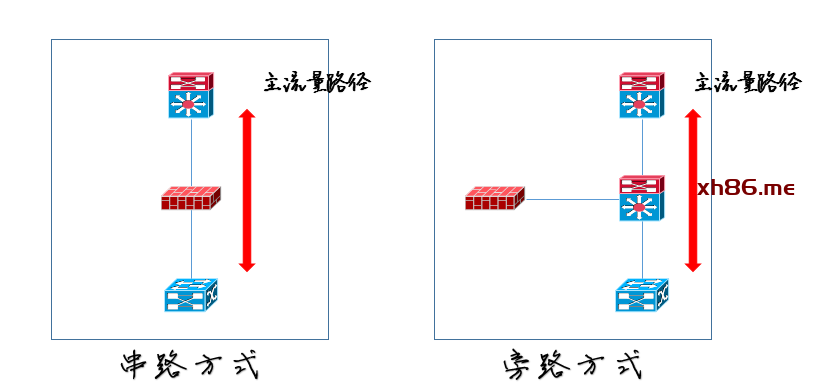

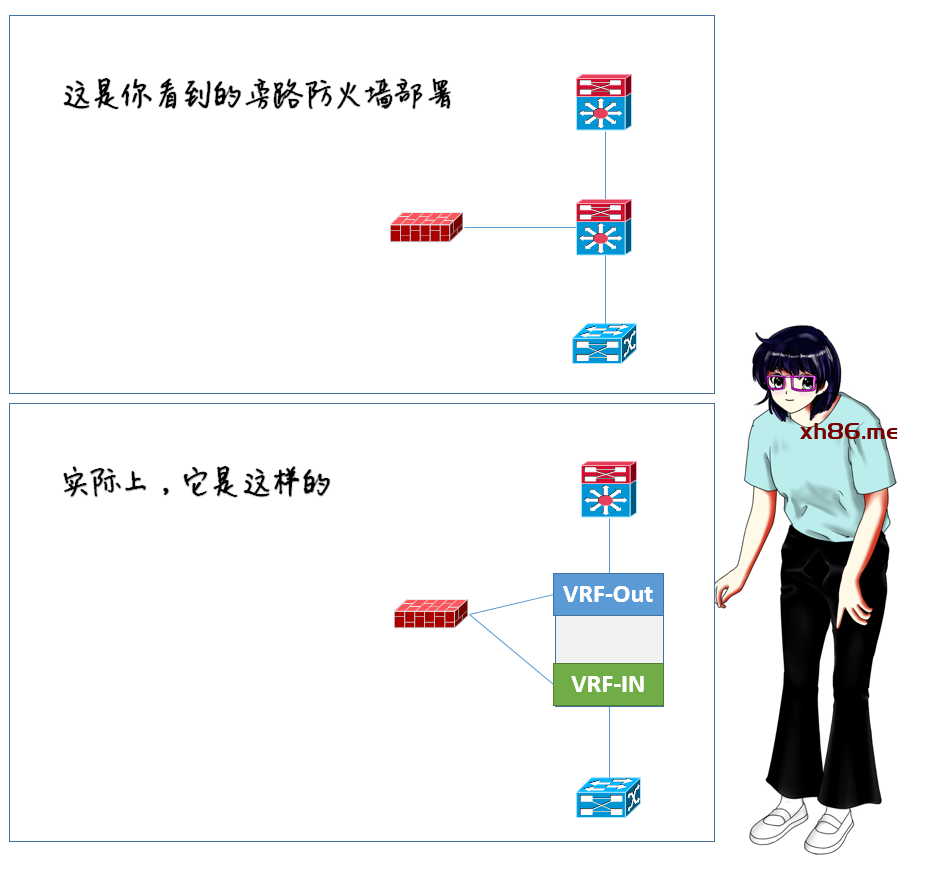

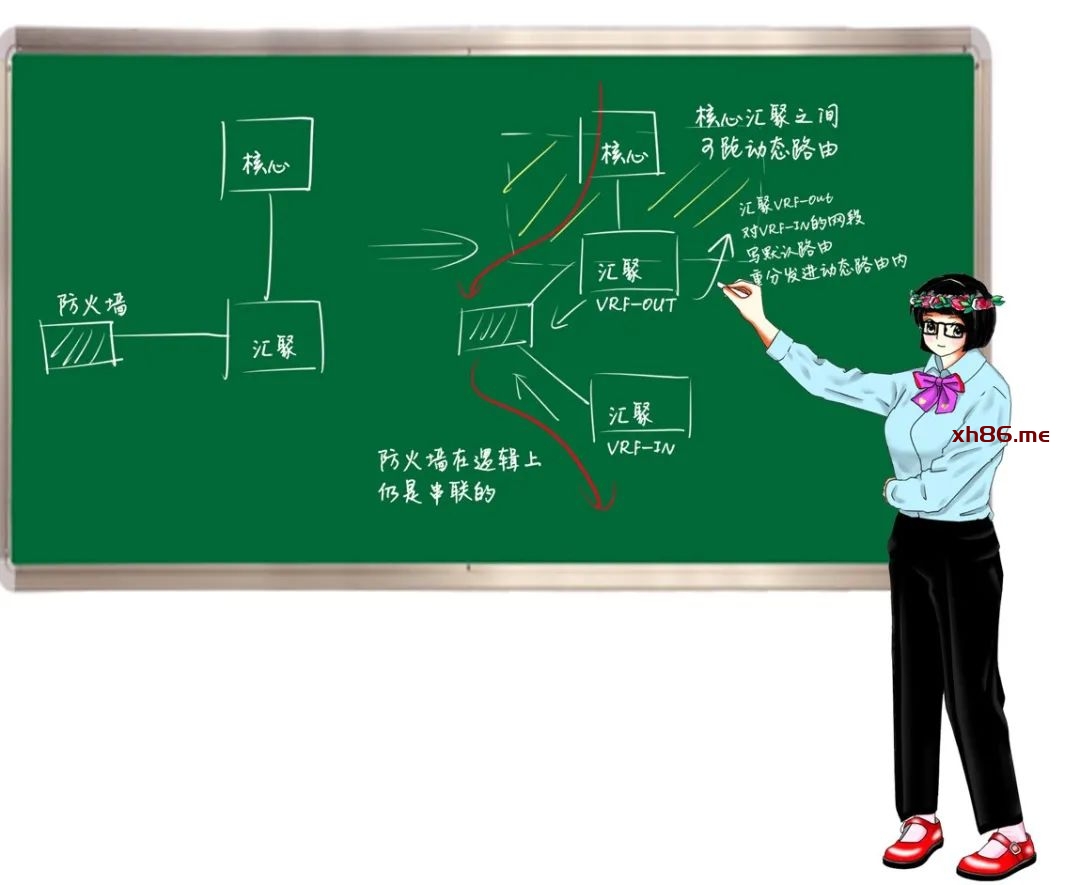

旁路防火墙是啥意思?这个用话说不清楚,我还是用图来表达一下吧:

左边是用串路方式连接的防火墙,可以看出,防火墙位于网络流量的路径上。而右图则是防火墙的旁路部署,防火墙并不在网络流量的路径上。

可能有人马上就提出疑问了:你把防火墙用“旁路”的方式进行部署,那数据流岂不是不会经过防火墙了吗?这肯定是不行的!

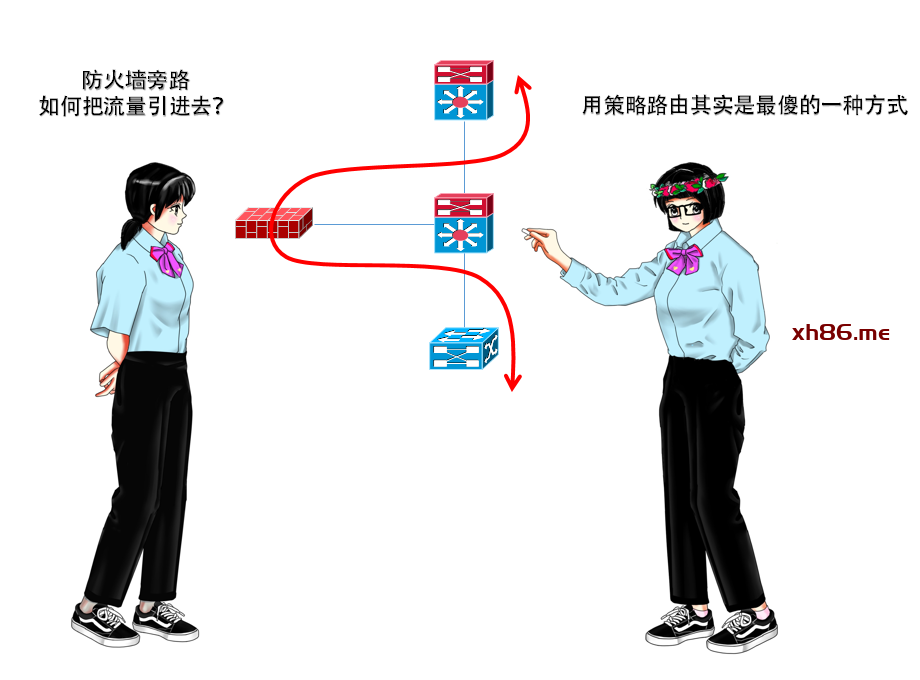

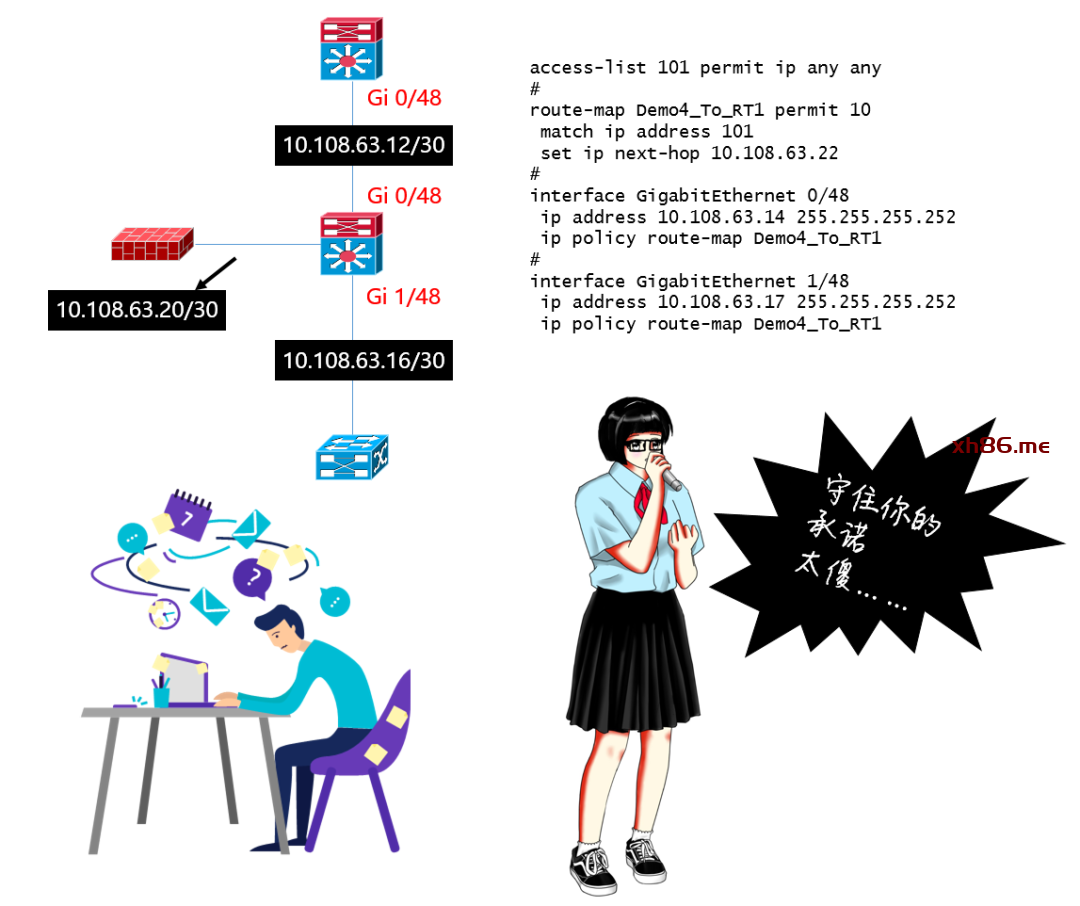

如果是一个基础不算太扎实的工程师,可能会说:“这不是可以用策略路由吗?”

但实际上,用策略路由是最傻的一种方式。

用策略路由只会让网络逻辑结构更复杂

后期运维更困难

或许还有意想不到的故障出现

那你说用策略路由太傻,有没有一种王道一点的方式来做呢?

当然有!

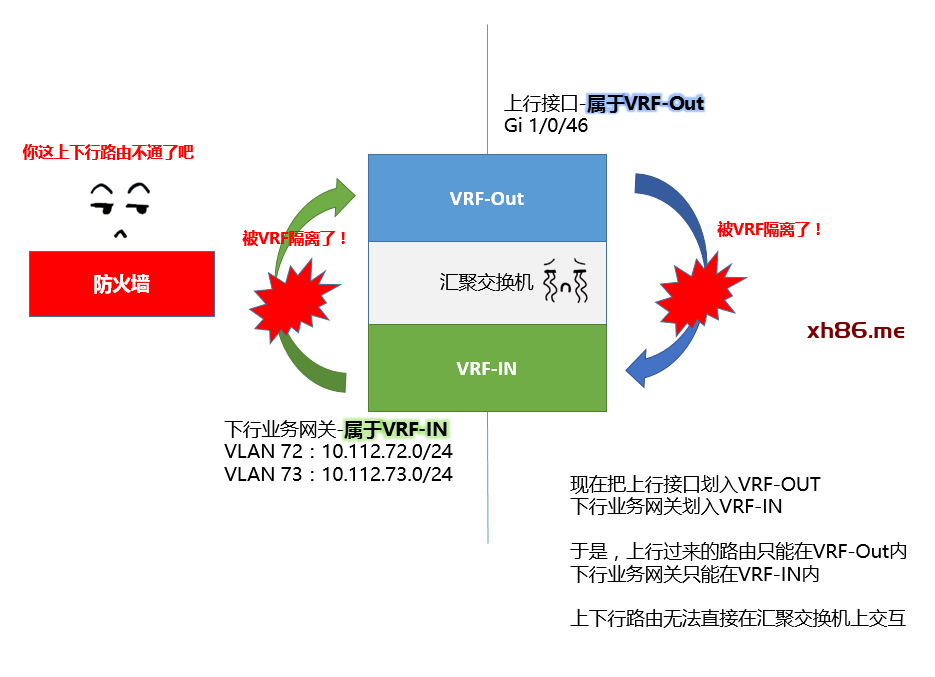

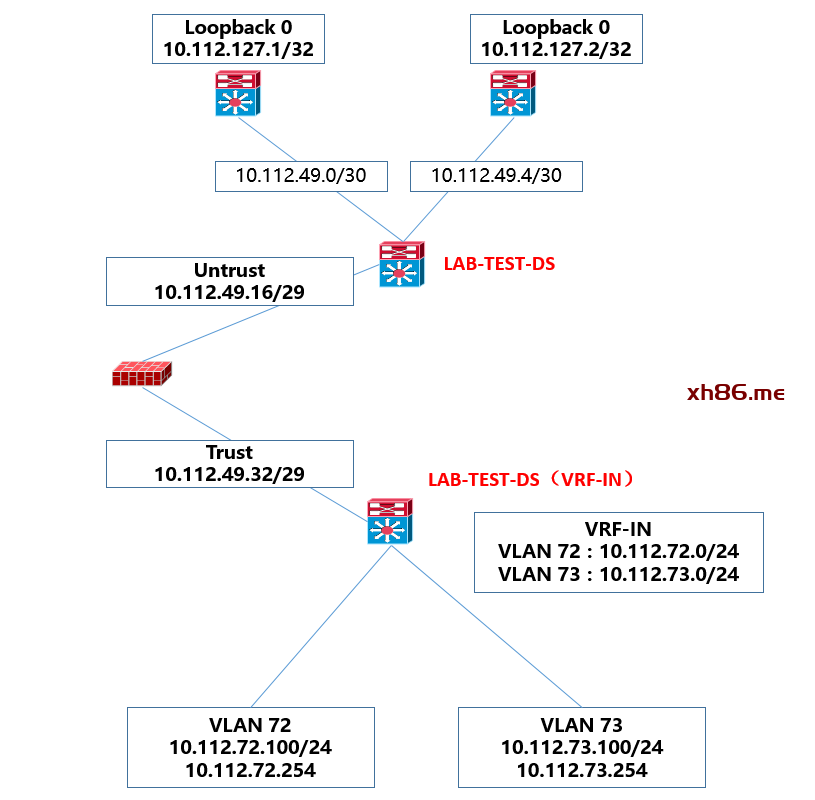

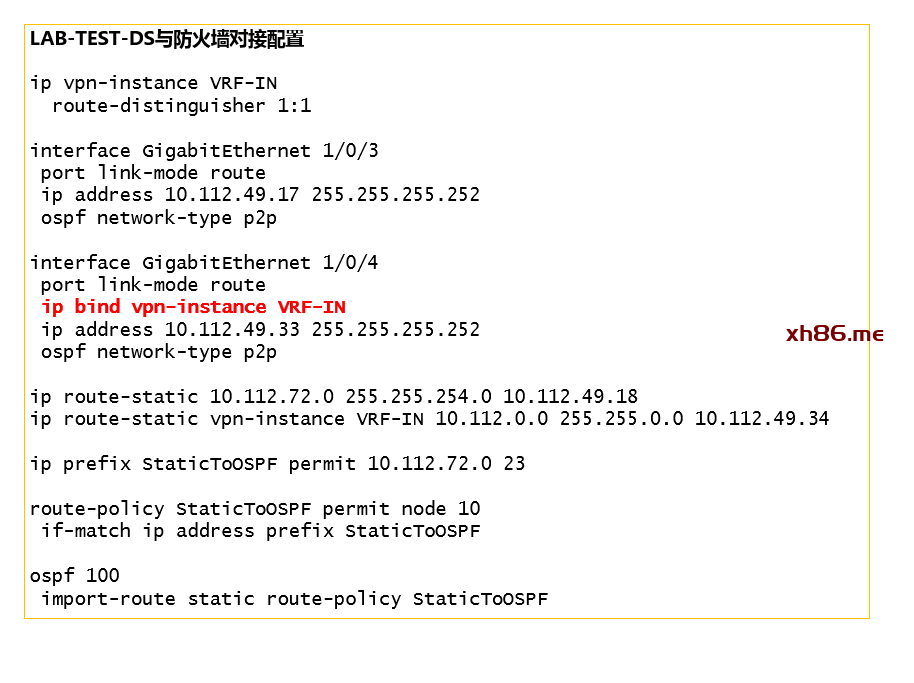

这种方式就是,利用VRF隔离路由的特性,在被旁挂防火墙的三层交换设备上,把上下行的网段(路由)用VRF隔离开。防火墙的接口,分别连接交换机上划入VRF的接口和不划入VRF的接口……

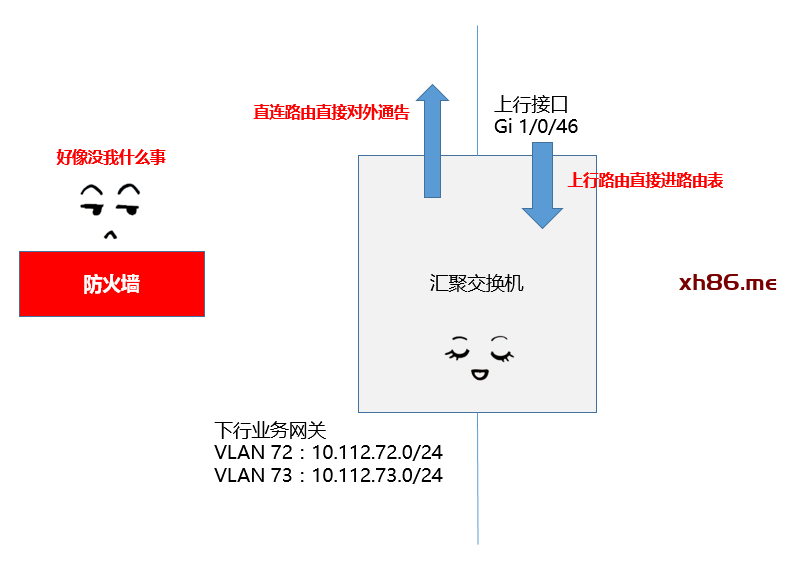

正常情况下

下行业务网关会形成两条直连路由

10.112.72.0/24

10.112.73.0/24

会直接存在于路由表中

上行接口学习过来的路由

会和直连路由在一个转发平面

现在把上行接口划入VRF-OUT

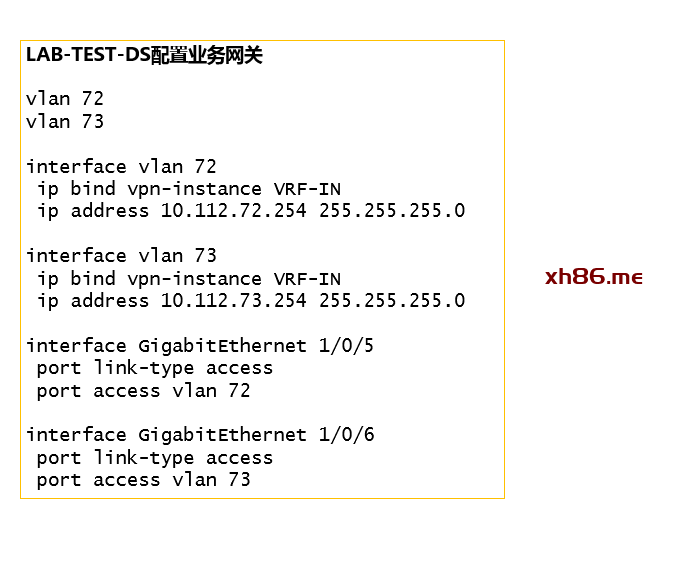

下行业务网关划入VRF-IN

于是,上行过来的路由只能在VRF-Out内

下行业务网关只能在VRF-IN内

上下行路由无法直接在汇聚交换机上交互

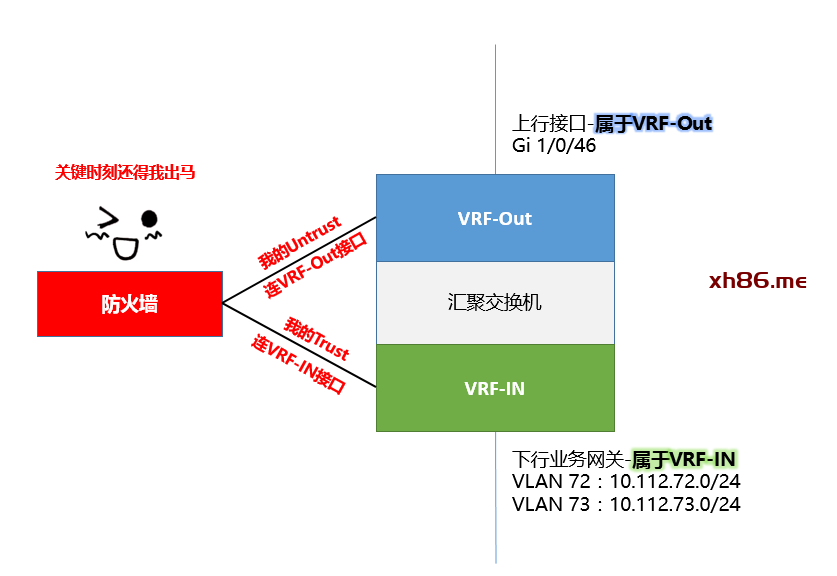

这时,防火墙来了!

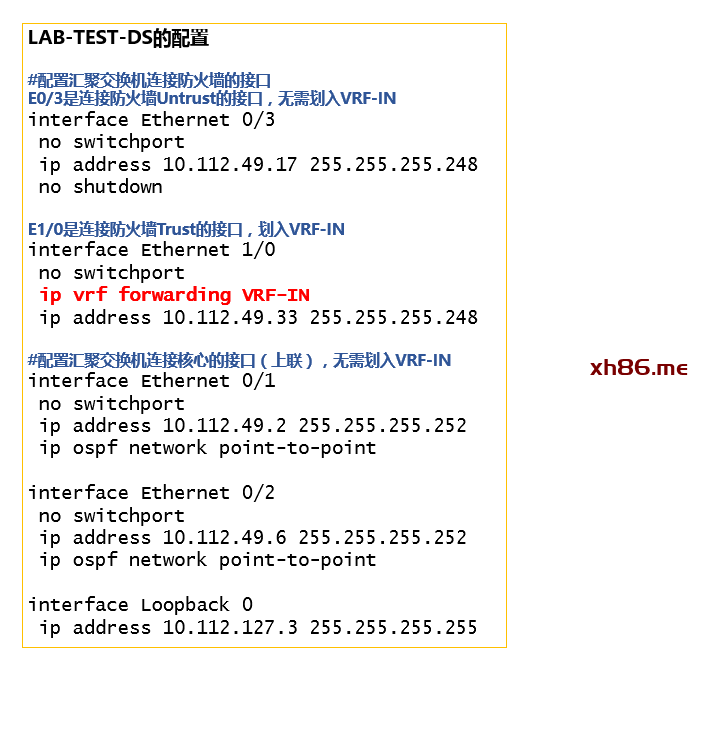

防火墙的Untrust接口连接汇聚交换机的VRF-Out接口

防火墙的Trust接口连接汇聚交换机的VRF-In接口

于是,VRF-Out—防火墙—VRF-IN,就这样被“串联”了起来

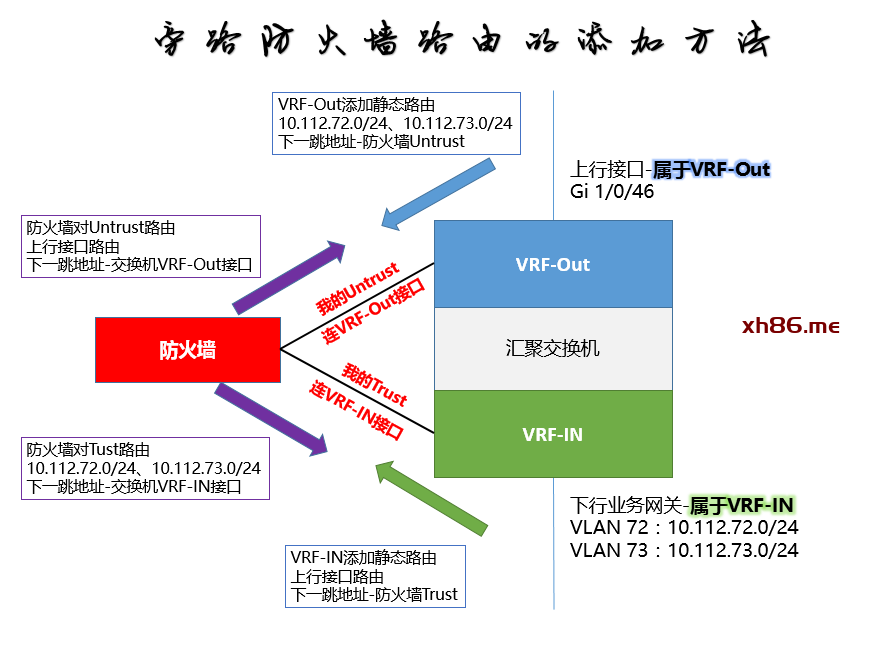

既然是串联起来了,那么添加路由就比较容易了

由于VRF在这里的作用是隔离路由,使得不同方向过来的路由在当前设备“不通”。所以,光看路由转发平面,你就可以把不同的VRF理解为是“逻辑路由器”,所以:

旁路防火墙+VRF隔离引流的部署架构,最适合应用在汇聚交换机堆叠,且与核心交换机之间要运行OSPF的场景中。使用旁路防火墙,一方面可以方便汇聚—核心之间用OSPF交互路由,避免了防火墙也运行动态路由带来的性能和安全问题;另一方面,旁路防火墙也便于横向扩展,如果防火墙下需要再添加一个安全域,则可以不用修改网络架构进行添加,直接在交换机上再划分一个VRF,给防火墙与交换机之间连接一条物理链路或划分一个子接口即可。

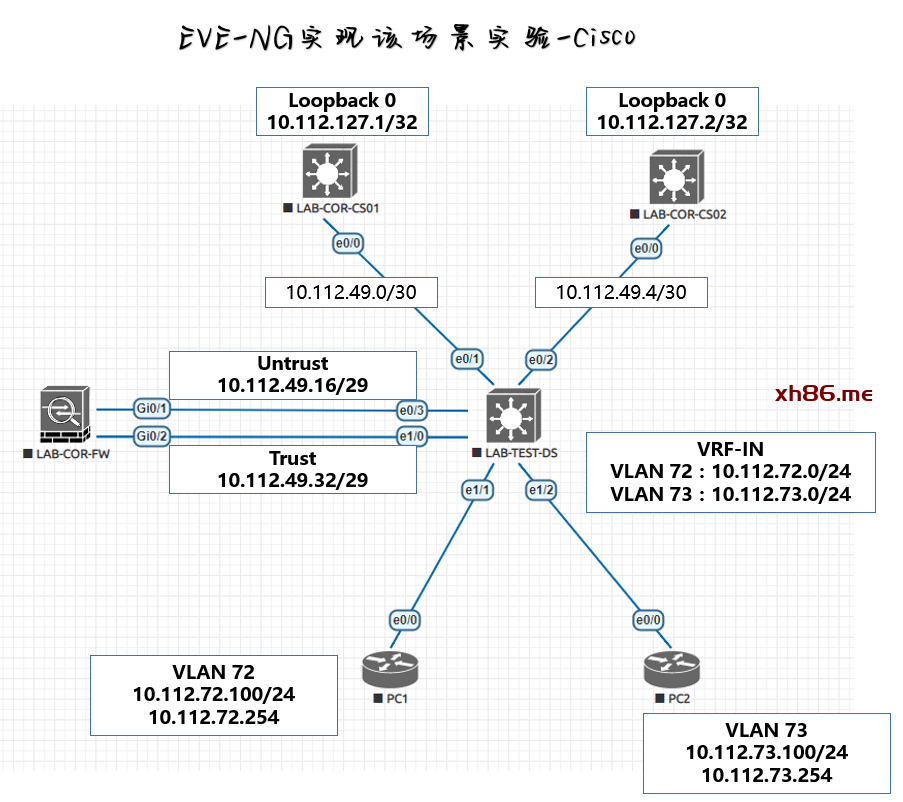

下面的实验,就给大家做一下双区域的旁路防火墙+VRF隔离引流。

为了演示方便,使用一台模拟设备做汇聚交换机(因为汇聚交换机是堆叠的,逻辑上也是一台)。使用一台模拟设备做防火墙(防火墙可以是A/S模式的双机热备,逻辑上也是一台)。

1、了解旁路防火墙+VRF引流的部署方式,熟悉其流量走向

实验需求:

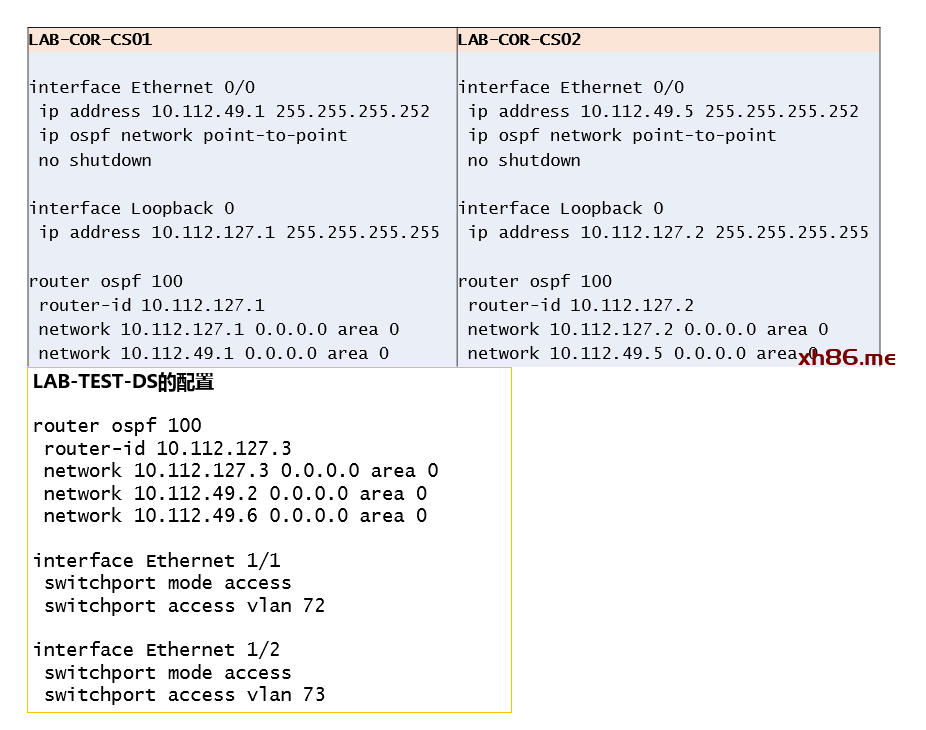

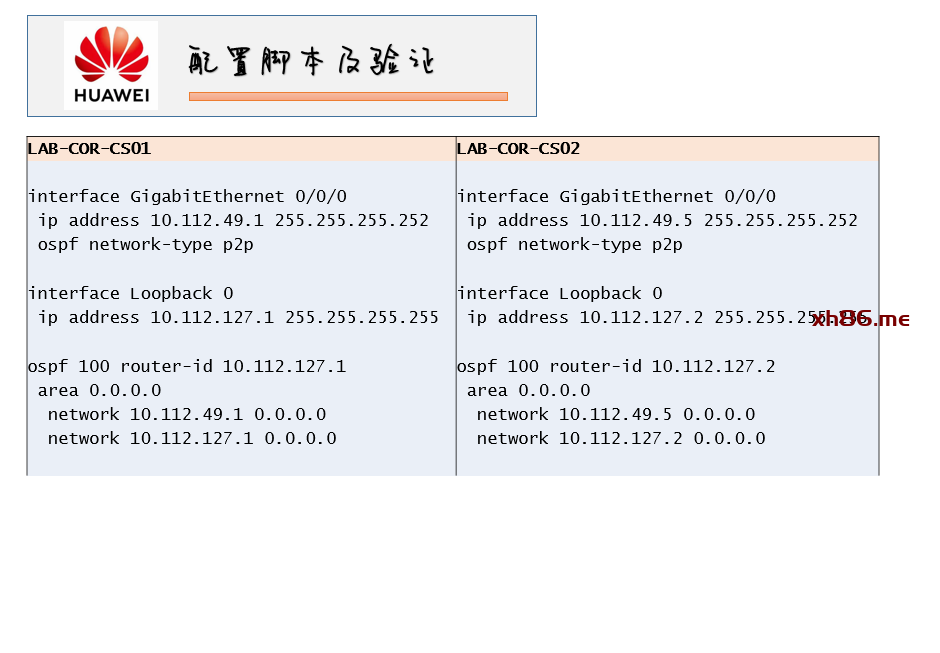

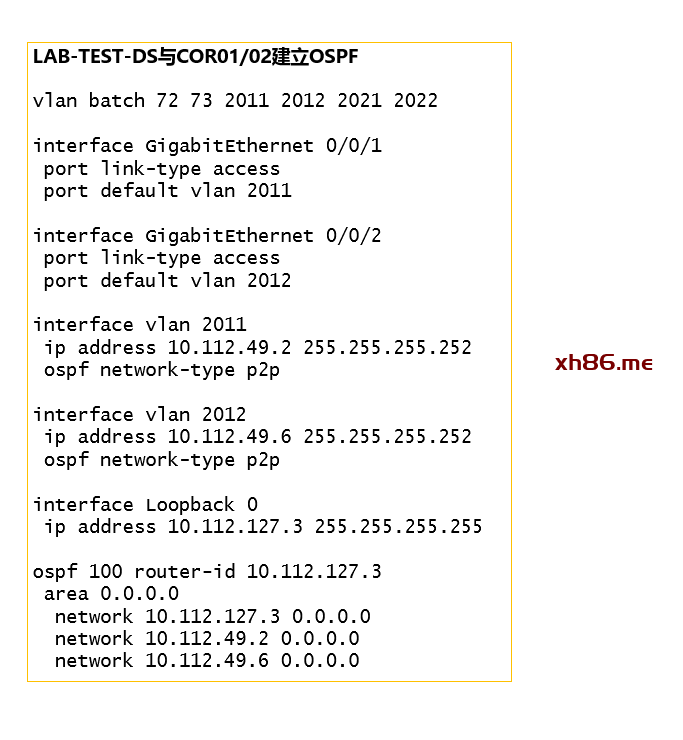

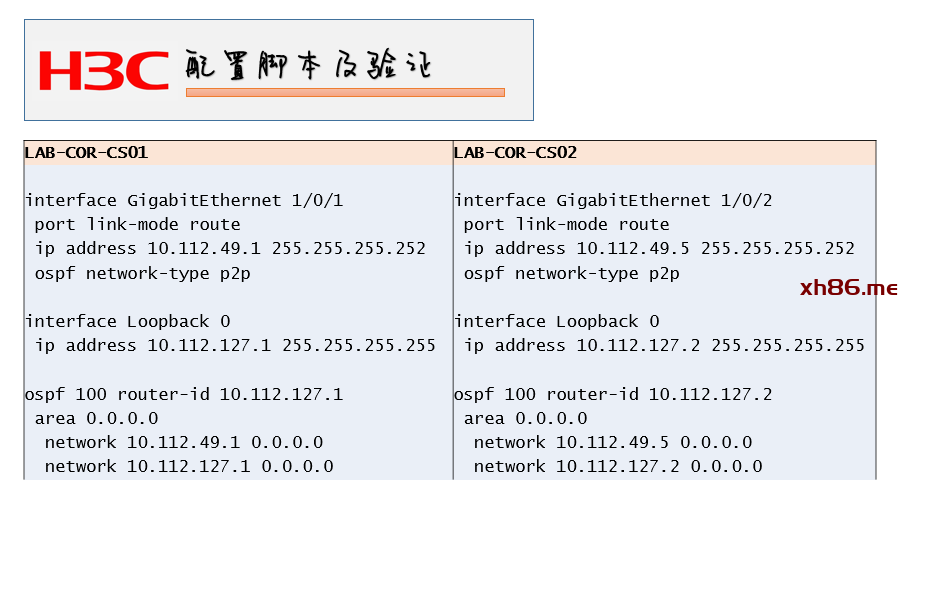

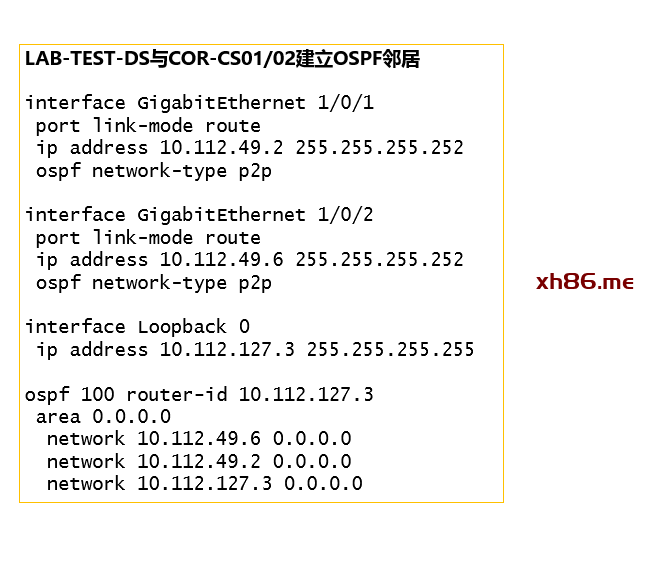

1、汇聚交换机LAB-TEST-DS连接两台核心交换机LAB-COR-CS01和LAB-COR-CS02,让汇聚交换机的全局路由表(不划入VRF)与核心交换机用OSPF交互动态路由;

2、汇聚交换机LAB-TEST-DS使用两条物理链路旁挂一台防火墙LAB-COR-FW,防火墙为路由模式;在防火墙上不允许启动任何动态路由协议;

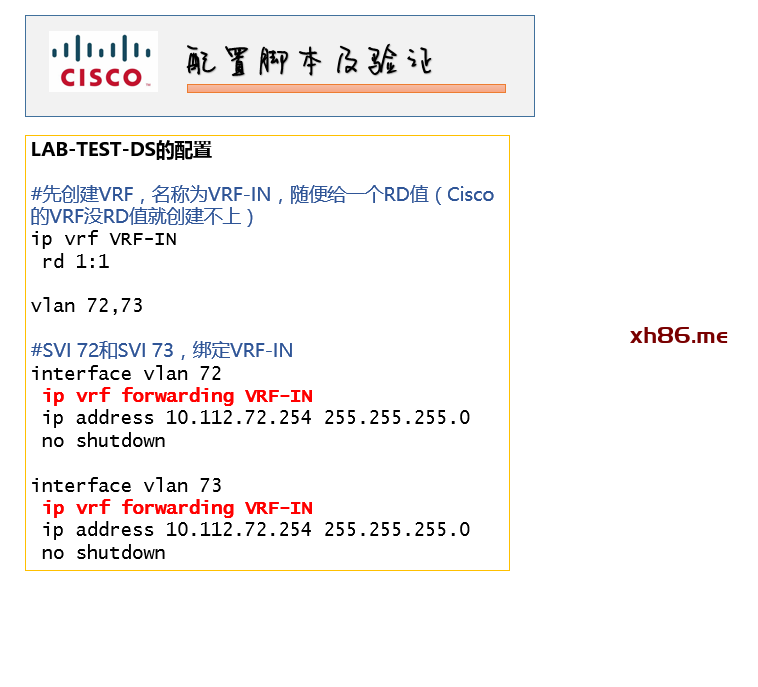

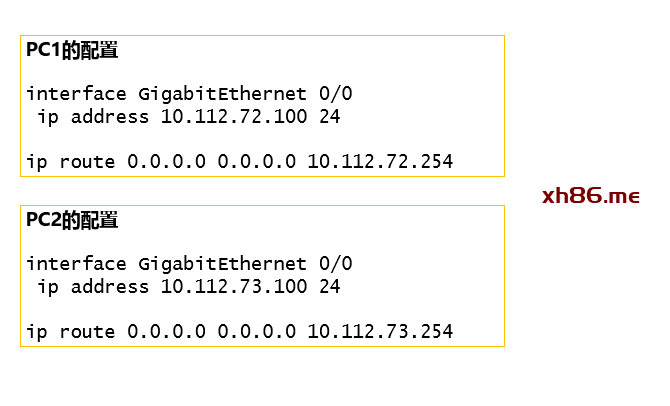

3、汇聚交换机LAB-TEST-DS上,将业务VLAN(VLAN 72、VLAN 73)的路由隔离在VRF-IN中,下挂两台路由器模拟的PC01和PC02,PC01在VLAN 72内,PC02在VLAN 73内

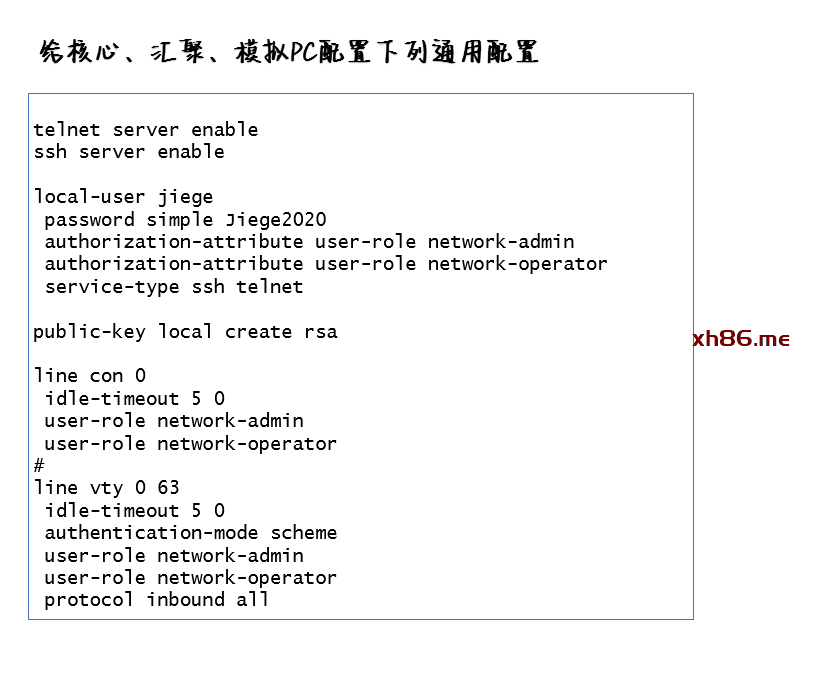

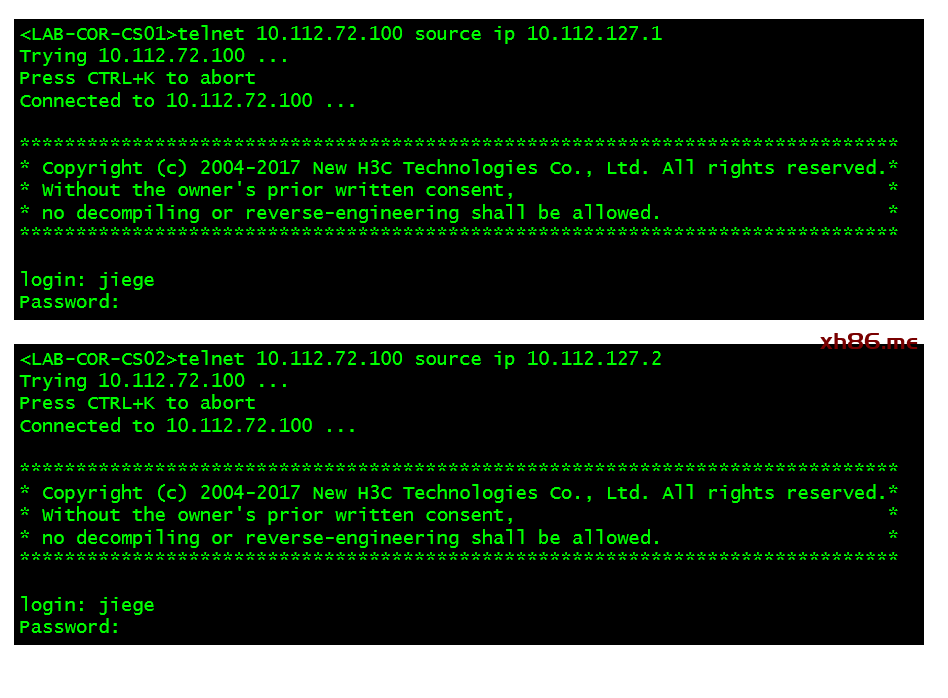

4、核心交换机和两台模拟的PC开启Telnet和SSH,要求,任何设备均可Telnet/SSH到除防火墙以外的设备。

下面,咱先让核心交换机和汇聚交换机之间的OSPF邻居建立起来,让它们先交互路由,看看是什么情况。

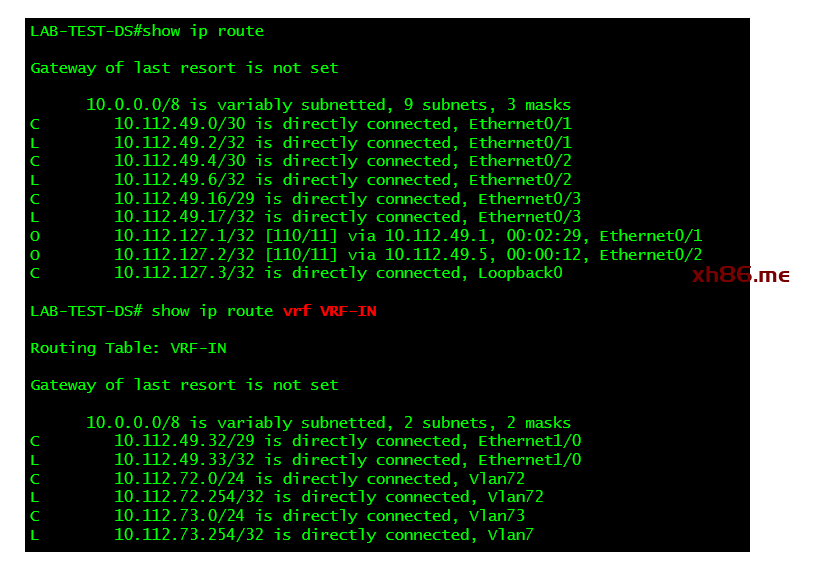

通过查看路由表可以发现,show ip route显示的是“全局路由表”,即未划入VRF的路由(你也可以理解为是VRF-Out),在全局路由表内并没有10.112.72.0/24和10.112.73.0/24。这两段路由呢?其实是到VRF-IN里面去了,用show ip route vrf VRF-IN就能看到了。

每个VRF对路由而言是隔离的,而VRF和全局路由表之间也是隔离的。

所以,但从路由来看,你就可以把每个VRF看做是不同的“逻辑路由器”,这个实验的拓扑图,就等价于下面这张图了:

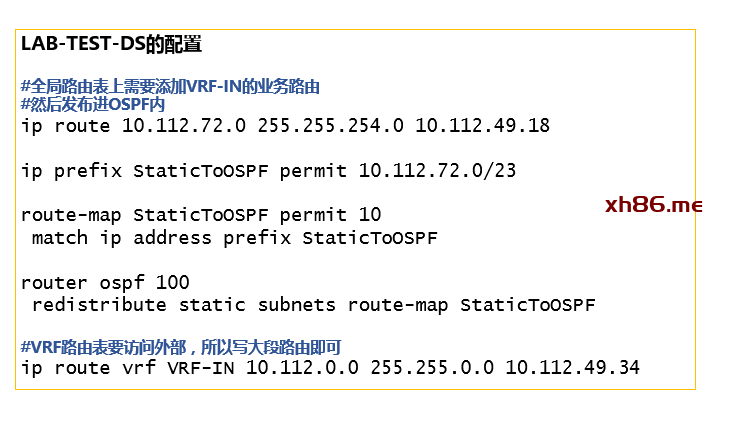

下面的任务,就是在LAB-TEST-DS的全局路由表、LAB-COR-FW和LAB-TEST-DS(VRF-IN)上把静态路由配通,再在LAB-TEST-DS的全局路由表把静态路由重分发进OSPF,这个实验的网络就算是配通了。

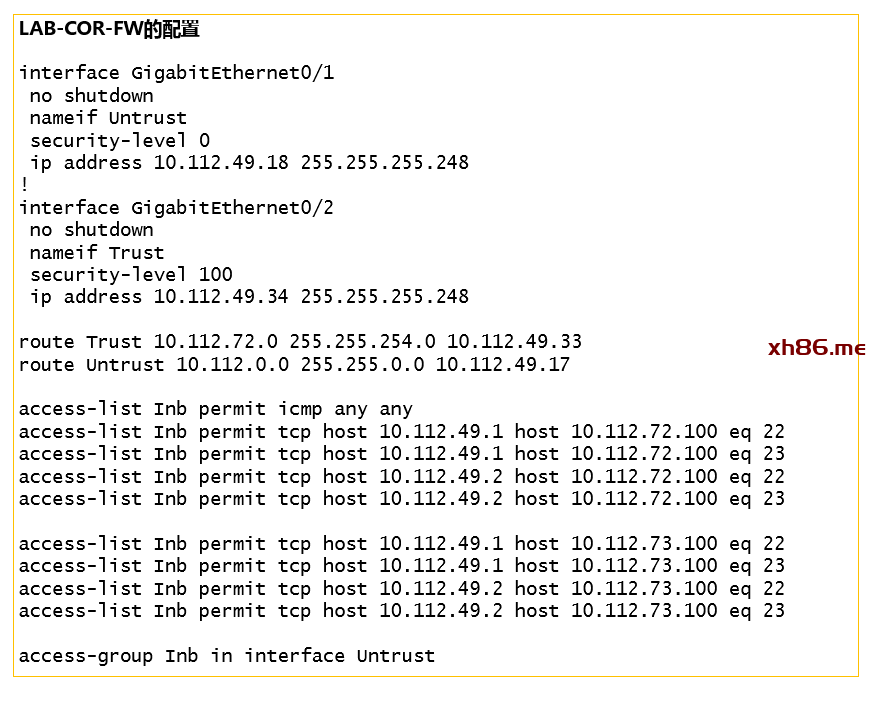

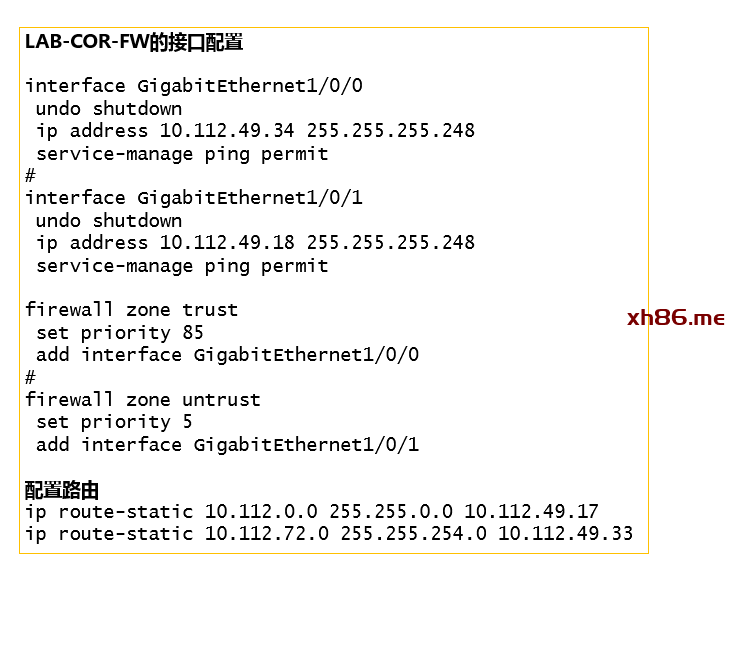

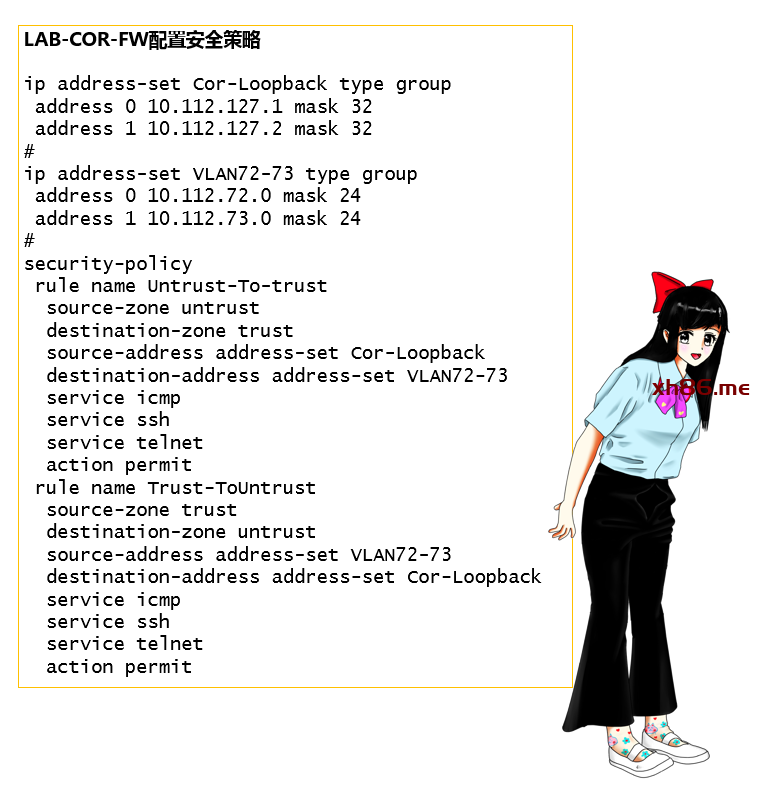

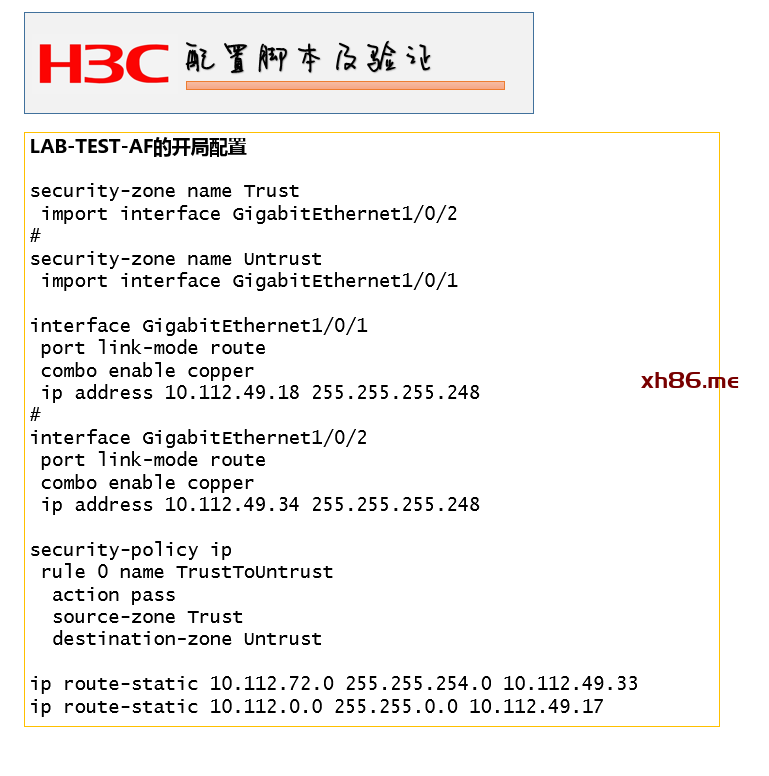

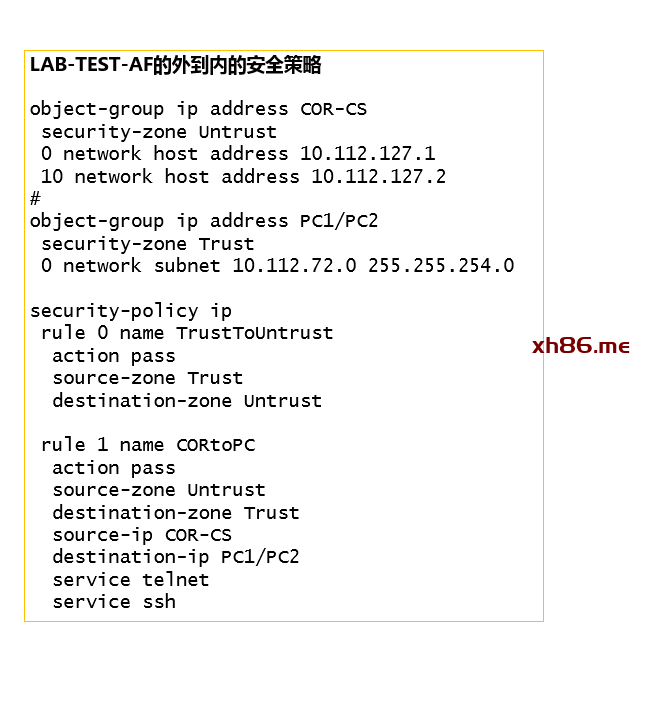

然后,配置防火墙的接口地址、安全域、路由、策略等关键信息

给PC配置上接口IP地址和默认路由,这个见前面三章的实验即可。

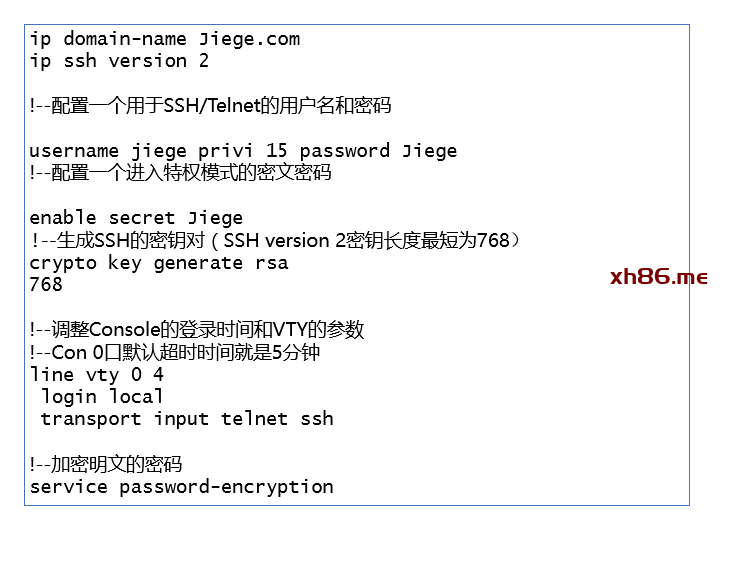

所有的交换机和模拟的PC,都使用下列通用配置命令:

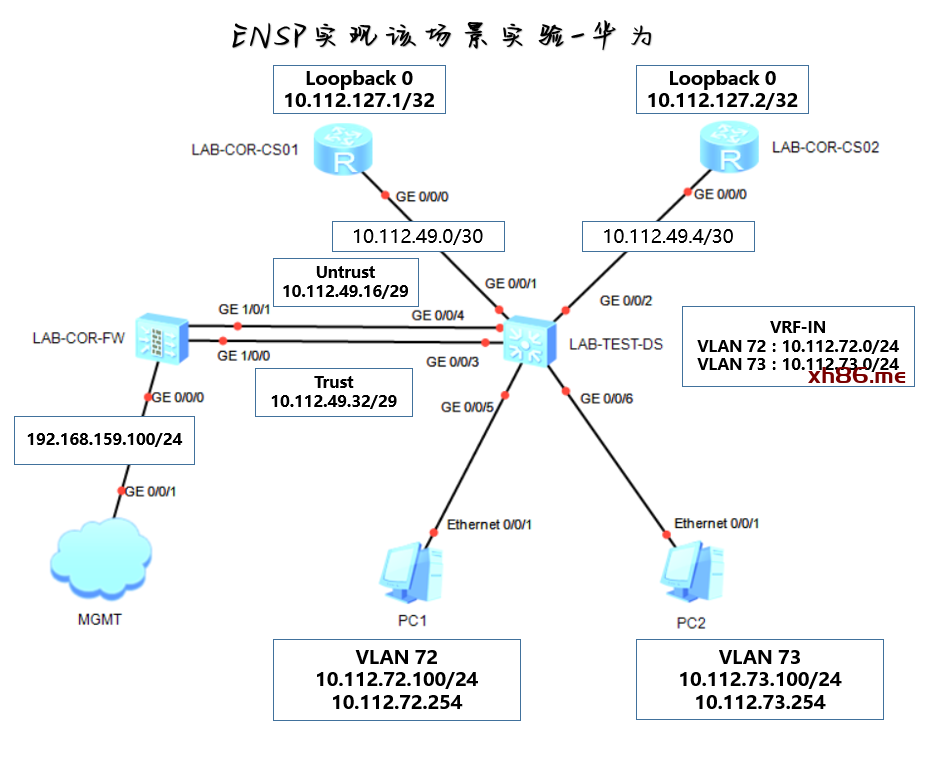

下面,再用华为ENSP来给大家演示一下这个场景实验

实验需求:

1、汇聚交换机LAB-TEST-DS连接两台核心交换机LAB-COR-CS01和LAB-COR-CS02,让汇聚交换机的全局路由表(不划入VRF)与核心交换机用OSPF交互动态路由;

2、汇聚交换机LAB-TEST-DS使用两条物理链路旁挂一台防火墙LAB-COR-FW,防火墙为路由模式;在防火墙上不允许启动任何动态路由协议;

3、汇聚交换机LAB-TEST-DS上,将业务VLAN(VLAN 72、VLAN 73)的路由隔离在VRF-IN中,下挂两台路由器模拟的PC01和PC02,PC01在VLAN 72内,PC02在VLAN 73内

4、核心交换机和两台模拟的PC开启Telnet和SSH,要求,任何设备均可Telnet/SSH到除防火墙以外的设备。

注意事项:

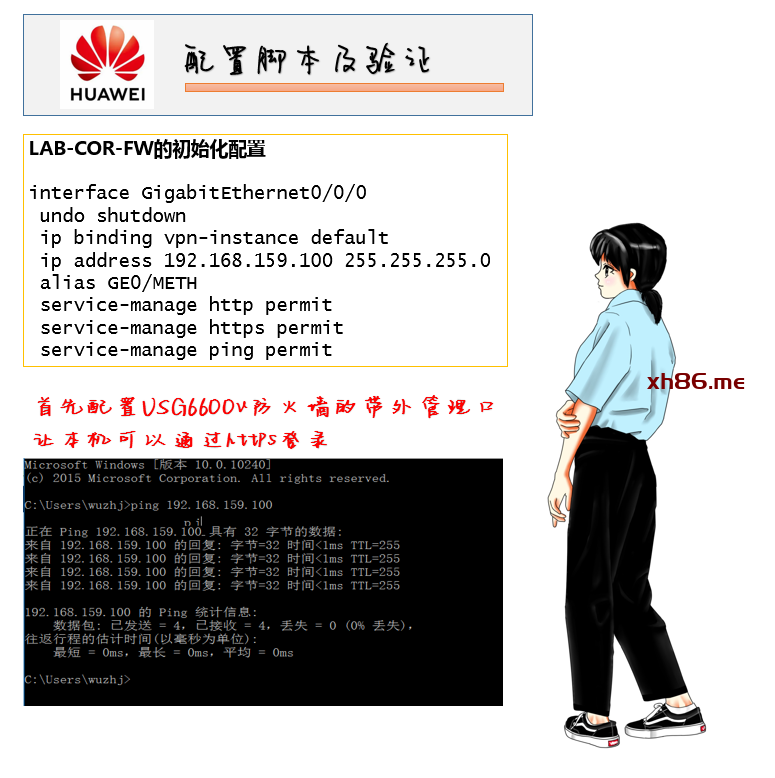

1、ENSP模拟的USG6600v的Gi0/0/0接口默认是带外管理接口,做实验的时候请不要使用这个接口来做业务口使用;

2、S5720的接口无法直接改为三层接口,所以LAB-COR-CS01/02使用路由器来模拟;

3、本实验的USG6600v桥接到了真机的VMnet1网卡,这个IP段192.168.159.0/24是我网卡上默认的地址,请各位做实验的时候以你自己电脑网卡上的IP地址为准。

防火墙配置结束后,配置核心与汇聚之间的OSPF

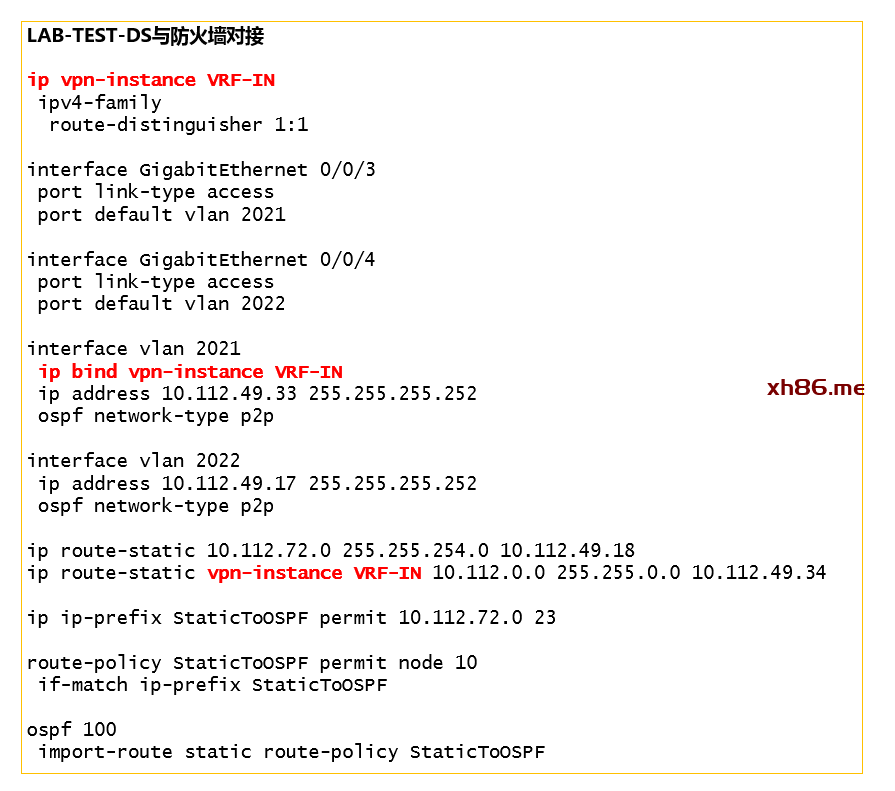

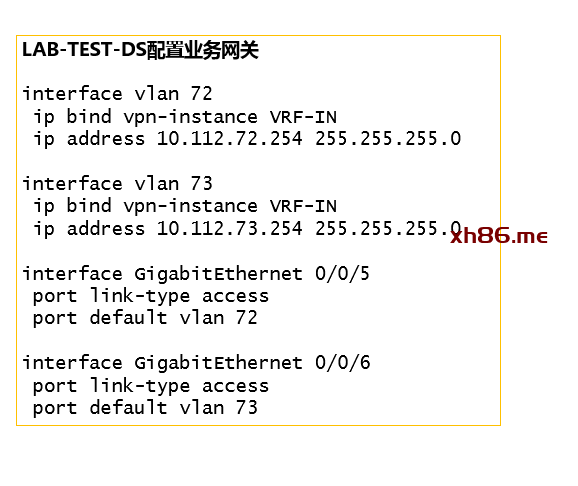

然后配置LAB-TEST-DS上划分VRF,和防火墙进行对接

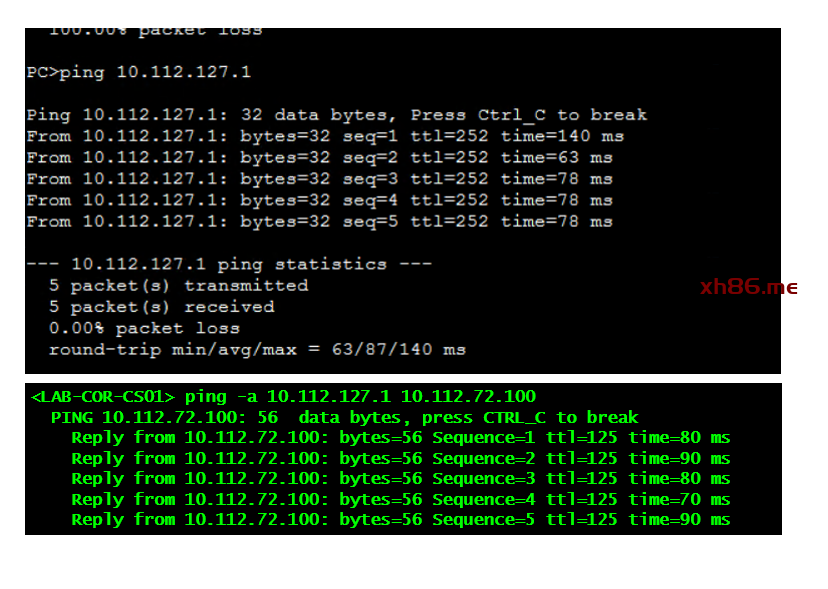

如果用ENSP的虚拟PC模拟,结果只能验证互ping。只是要注意,在核心交换机上ping主机的IP地址时,需要使用Loopback 0地址作为源地址才行。

你可以考虑用两台AR路由器模拟PC试试!

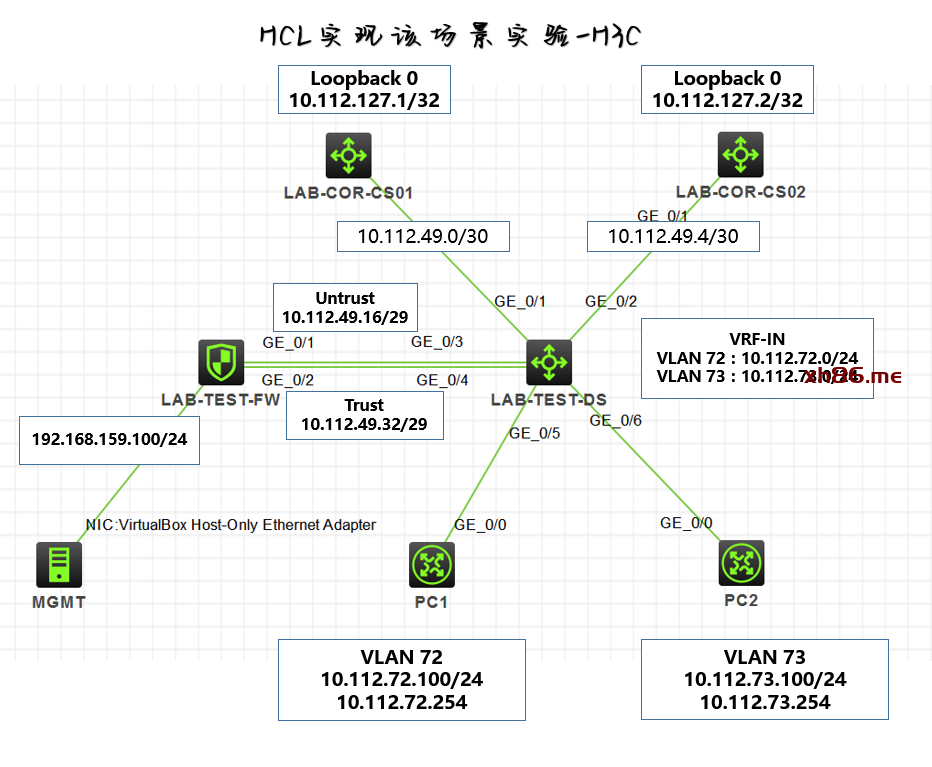

下面,再使用H3C的模拟器HCL进行验证

仍然是先配置防火墙,再配置交换机

结果验证

总结一下吧

使用vrf的话,当旁挂防火墙down掉的时候,如何绕过防火墙并使业务不中断?麻烦回下邮箱,谢谢。