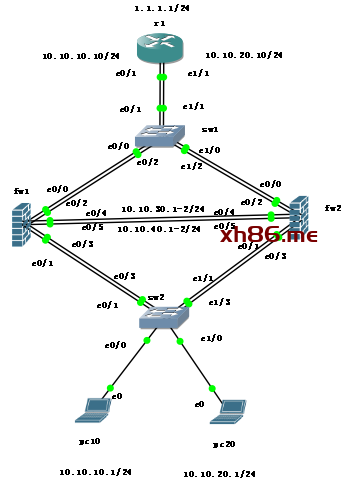

一、拓扑

图-1 GNS3上的逻辑拓扑

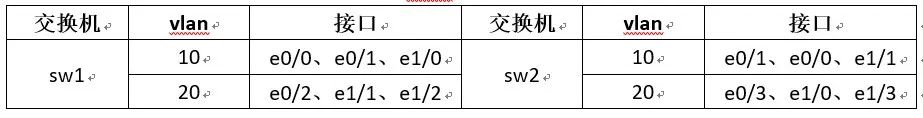

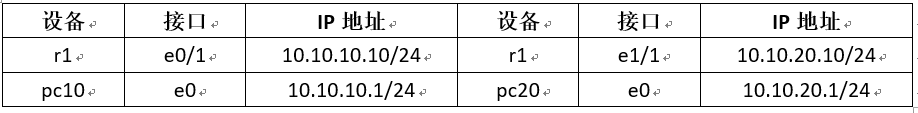

其中上面交换机sw1和sw2中的接口及vlan关系如表-1所示,设备接口和IP地址如表-2所示,

表-1 vlan和接口关系

表-2 设备及IP地址配置

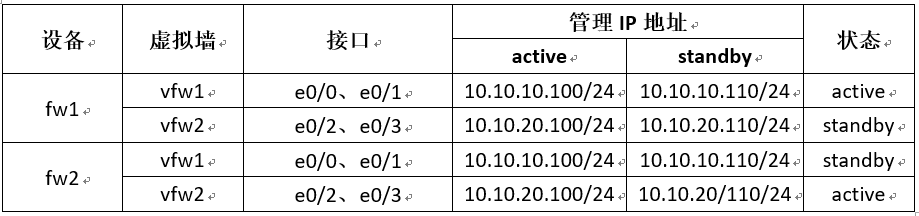

表-3 虚拟防火墙vfw1和vfw2的接口划分

表-4 虚拟防火墙及管理地址划分

表-5 Lan-Base和Stateful接口划分

二、配置过程

1.物理防火墙fw1配置:

⑴开启物理接口:

⑵配置FO和Stateful链路,用于Failover组互相监控

fw1(config)#failover lan unit primary //注意此外为primaryfw1(config)#failover lan interface FO Ethernet0/4fw1(config)#failover link Stateful Ethernet0/5fw1(config)#failover interface ip FO 10.10.30.1 255.255.255.0 standby 10.10.30.2fw1(config)#failover interface ip Stateful 10.10.40.1 255.255.255.0 standby 10.10.40.2

⑶调整failover组监控时间

此步可做可不做,但建议做一下,便于后面测试看的效果更清fw1(config)#failover polltime unit msec 200 holdtime msec 800

⑷配置failover组

Failover组中的primary是一个物理概念,不会因为网络的运行而发生变化。fw1(config)fw1(config-fover-group)fw1(config-fover-group)fw1(config)fw1(config-fover-group)fw1(config-fover-group)

⑸配置管理虚拟墙admin

fw1(config)#context adminfw1(config-ctx)#config-url flash:/admin.cfg

⑹定义虚拟防火墙

fw1(config)#context vfw1fw1(config-ctx)#allocate-interface e0/0fw1(config-ctx)#allocate-interface e0/1fw1(config-ctx)#join-failover-group 1fw1(config-ctx)#config-url flash:/vfw1.cfgfw2(config)#context vfw1fw2(config-ctx)#allocate-interface e0/2fw2(config-ctx)#allocate-interface e0/3fw2(config-ctx)#join-failover-group 2fw2(config-ctx)#config-url flash:/vfw2.cfg

⑺配置虚拟防火墙

①配置虚拟防火墙vfw1

fw1(config)#changeto context vfw1vfw1(config-if)#interface e0/0vfw1(config-if)#nameif outsidevfw1(config-if)#security-level 0vfw1(config-if)#mac-address 1.a.1 standby 1.a.2 #可以不配,但建议配上,可避免意外问题。vfw1(config-if)#interface e0/1vfw1(config-if)#nameif insidevfw1(config-if)#security-level 100vfw1(config-if)#mac-address 1.b.1 standby 1.b.2 #可以不配,但建议配上,可避免意外问题。vfw1(config)#ip address 10.10.10.100 255.255.255.0 standby 10.10.10.110vfw1(config-if)#access-list OUT permit icmp any any echo-replyvfw1(config-if)#access-list OUT permit icmp any any time-exceededvfw1(config-if)#access-list OUT permit icmp any any unreachablevfw1(config-if)#access-group OUT in interface outsidevfw1(config-if)#policy-map global_policyvfw1(config-pmap)#class inspection_defaultvfw1(config-pmap-c)#inspect icmp

②配置虚拟防火墙vfw2

fw1(config)#changeto context vfw2vfw2(config-if)#interface e0/2vfw2(config-if)#nameif outsidevfw2(config-if)#security-level 0vfw2(config-if)#mac-address 2.a.1 standby 2.a.2 #可以不配,但建议配上,可避免意外问题。vfw2(config-if)#interface e0/3vfw2(config-if)#nameif insidevfw2(config-if)#security-level 100vfw2(config-if)#mac-address 1.b.1 standby 1.b.2 #可以不配,但建议配上,可避免意外问题。Vfw2(config)#ip address 10.10.20.100 255.255.255.0 standby 10.10.20.110vfw2(config-if)#access-list OUT permit icmp any any echo-replyvfw2(config-if)#access-list OUT permit icmp any any time-exceededvfw2(config-if)#access-list OUT permit icmp any any unreachablevfw2(config-if)#access-group OUT in interface outsidevfw2(config-if)#policy-map global_policyvfw2(config-pmap)#class inspection_defaultvfw2(config-pmap-c)#inspect icmp

⒉物理防火墙fw2配置:

⑴开启物理接口

⑵配置FO和Stateful链路,用于Failover组互相监控

fw1(config)#failover lan unit secondary //注意此处为secondaryfw1(config)#failover lan interface FO Ethernet0/4fw1(config)#failover link Stateful Ethernet0/5fw1(config)#failover interface ip FO 10.10.30.1 255.255.255.0 standby 10.10.30.2fw1(config)#failover interface ip Stateful 10.10.40.1 255.255.255.0 standby 10.10.40.2

⒊开启failover功能

⑴物理防火墙fw1上开启failover

fw1(config)#failover⑵物理防火墙fw2上开启failover

fw2(config)#failover4.修改提示符

fw1(config)#prompt hostname priority statefw1/pri/stby(config)#

三、查看和测试:

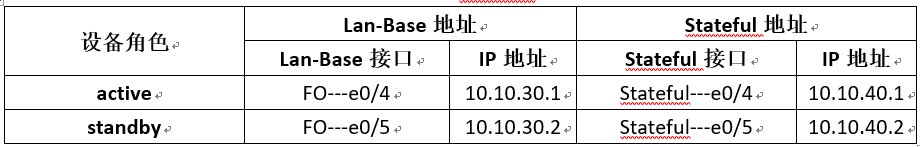

⒈初次启动后调整状态:

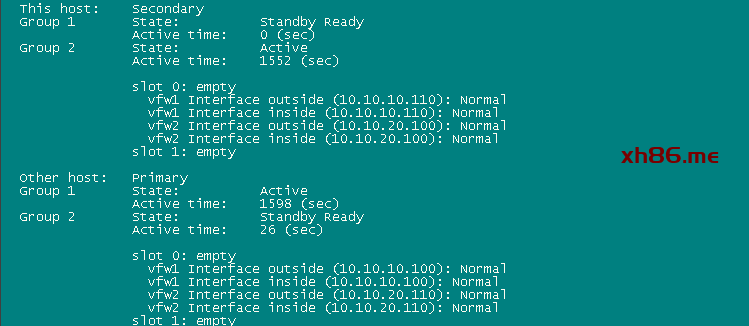

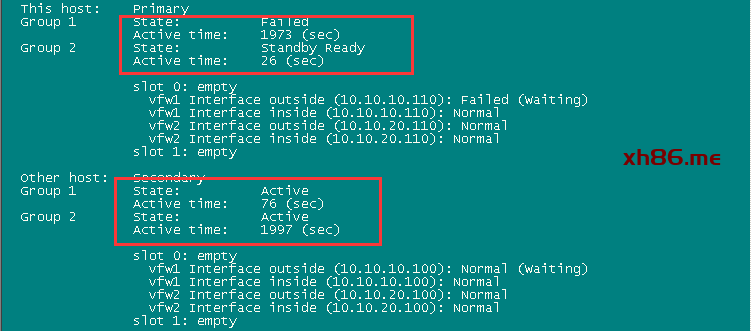

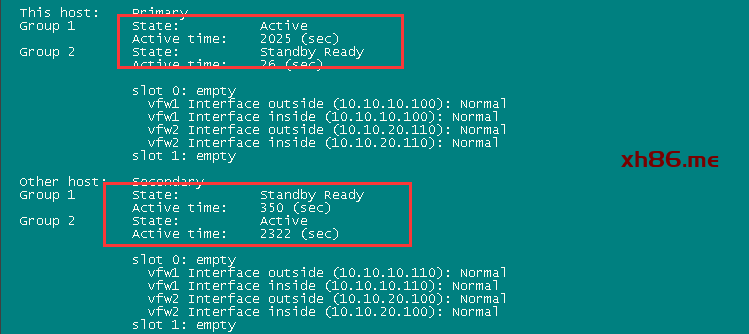

图-2 fw1上显示的failover组状态

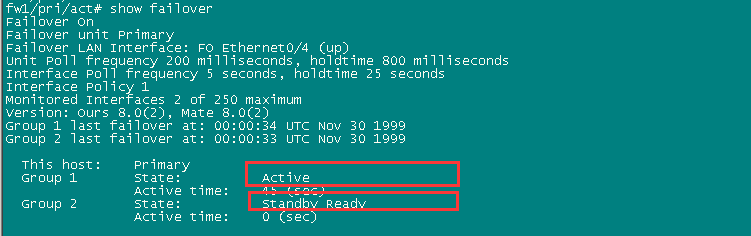

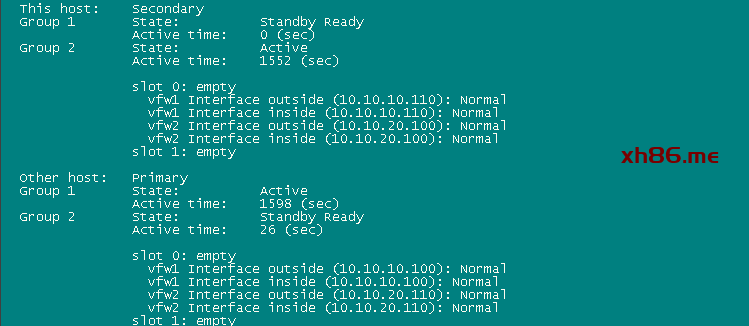

⒉正常状态下测试:

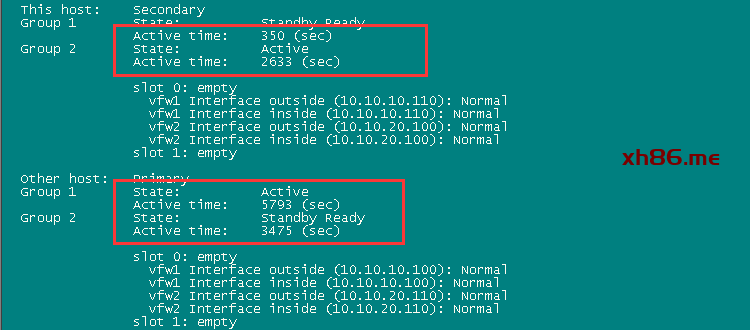

图-3 fw1上看到的正常的failover信息

图-4 fw2上看到的正常的failover信息

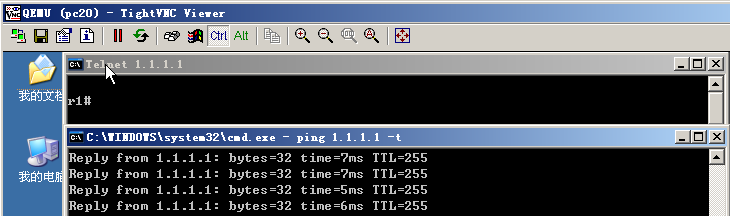

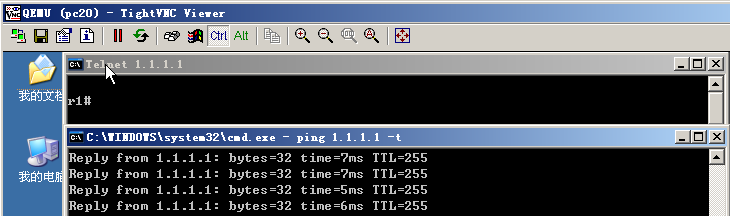

图-5 fw1上通过无状态和有状态方式访问r1

图-6 fw2上通过无状态和有状态方式访问r1

⒊模拟上行链路故障的切换

图-7 人为关掉sw1上的e0/0

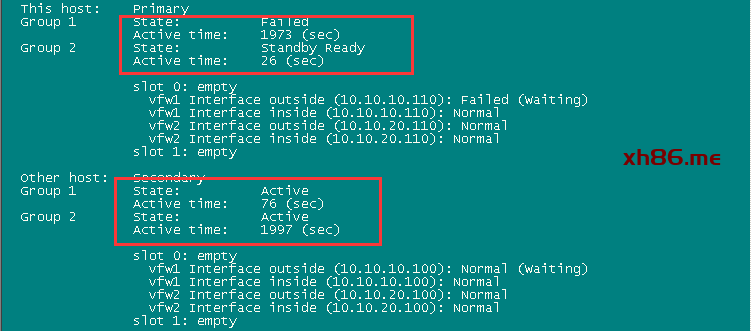

图-8 fw1上的failover状态

图-9 fw2上的failover状态

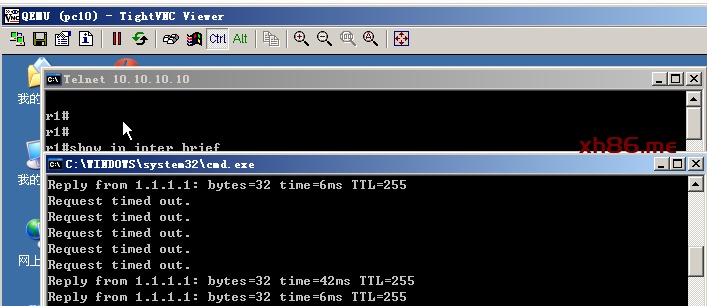

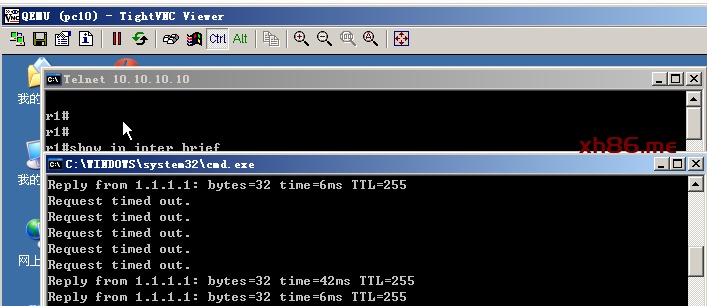

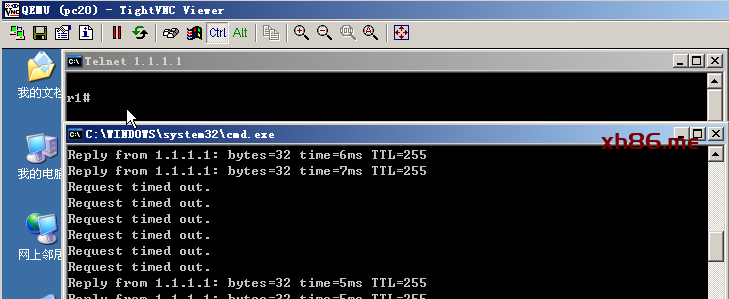

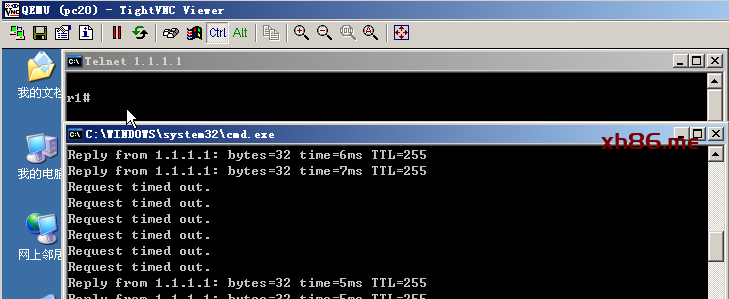

图-10 PC10上出现的切换影响

4.模拟上行链路故障排除的切换

图-11 sw1上排除故障,开启接口

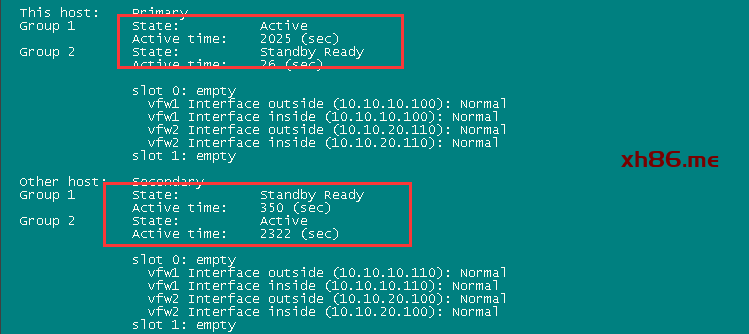

图-12 fw1上查看到的failover状态信息

图-13 fw2上看到的failover状态信息

5.模拟下行链路故障的切换

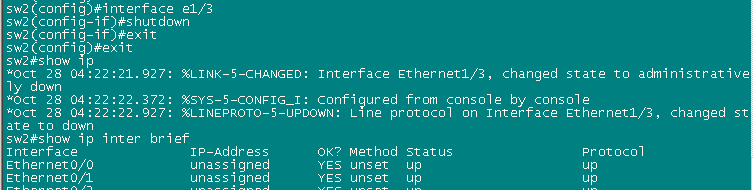

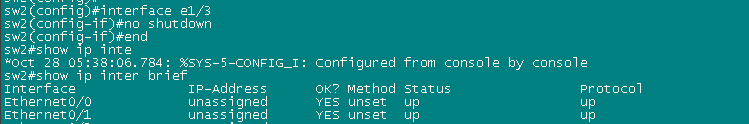

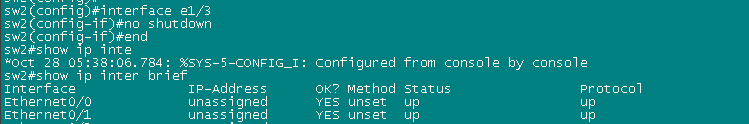

图-14 人为关闭sw2上的e1/3接口

图-15 fw1上的failover信息

图-16 fw2上的failover信息

图-17 PC20上的状态化连接和无状态化连接

可以看到PC20上的状态化会话一直处于连接状态,满足了需要。

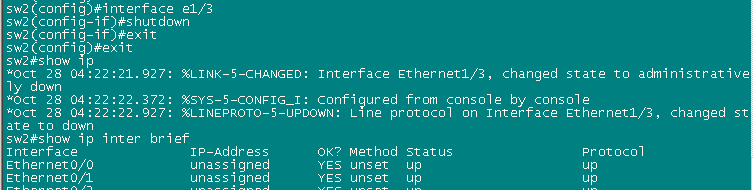

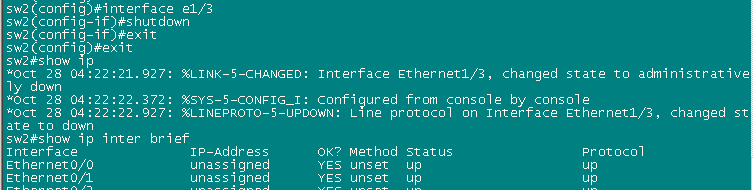

6.模拟下行链路故障恢复

图-18 sw2上打开e1/3接口

图-19 fw1上的failover信息

图-20 fw2上的failover信息