替代VPN是零信任领域一直在谈的话题,但实际进展却并不快。今年我看到的现象是,安全厂商想用零信任替代VPN的劲头儿越来越足,而企业方面,普遍还没有大规模替换,大部分企业的现状是两者共存。

那么,零信任到底会不会替代VPN?

我认为这个问题可以分三个层面来看,

(1)市场层面,我看到有一种“循环加强”的现象,让厂商对零信任的投入不断加大,对VPN的投入不断减少,形成了零信任替代VPN的大趋势。历史的车轮滚滚向前,不可逆转。

(2)需求层面,企业确实需要一个更安全的方案替代VPN。这里面的原因包括,国际安全形势的恶化、攻防演练的普及、疫情引起远程办公的需求等等。

(3)实践层面,很多企业的VPN已经稳定运行了多年,而且花费不少力气做了优化,直接替换不合理,也不合算。这就是为什么企业还没有急于大规模地替换的原因。

那么,面对这些情况,企业应该怎么理解,怎么做?下面我将提出一些个人见解。

1、市场的趋势

先讲个笑话。

“请问今年的冬天会冷吗?”酋长问。“看起来是这样的。”天气中心的气象学家答复说。于是酋长告诉村民,多收集一些木材有备无患。

一周后,酋长不放心,又打电话给天气中心:“今冬会非常冷吗?” “是的。”气象学家再次答道“今年肯定是个非常冷的冬天。”酋长再次命令他的村民,把所能见到的木块都收集起来。

两周后,酋长忍不住又打电话给天气中心:“你能百分之百确定今年冬天非常冷吗?”“绝对肯定!”气象学家说“这将是一个前所未有的寒冬!”

“你怎么如此肯定?”酋长问。气象学家回答说:“因为印第安人正在发疯似地收集木头。”

故事的情节非常夸张,但现实中事情的发展却跟这个故事一模一样。

几年前,安全行业疯狂鼓吹零信任,其中最广为人知的应用场景就是“替代VPN”。

各大VPN厂商看到了行业趋势之后,居安思危,不想被别人革了自己的命,所以开始自己革自己的命,纷纷开始研究零信任和SDP。

看到VPN厂商如此重视零信任,行业就更确信零信任会替代VPN。

如此循环……

就像笑话中的印第安酋长和气象专家一样,两方互相促进。到目前为止,很多VPN厂商已经整体转型,变成以零信任为主,有的VPN产品甚至已经停止了新版本的开发。可以说,很多厂商是希望用零信任“淘汰”VPN的。

我相信VPN厂商的动作会很大程度上影响今后市场的变化。Gartner曾预言未来零信任会大面积替代VPN。我不知道预言会不会成真,但我相信这个趋势已经开始了。就像笑话里面,我不知道“今年的冬天到底冷不冷”,但毫无疑问的是“印第安人已经疯狂地囤积了大量木头”。

对于企业来说,必须拥抱未来。与继续优化VPN相比,拥抱零信任显然更明智的选择,也是大势所趋。

2、安全性的对比

VPN最被人吐槽最多的有两点——性能(慢)和安全(有漏洞)。

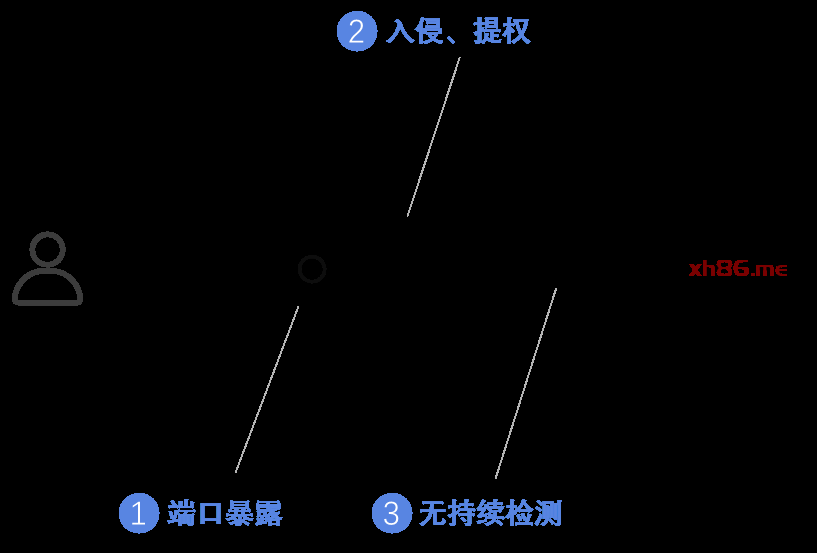

在过往的一些实战和攻防演练活动中,VPN确实被打得很惨。因为VPN为了让用户能够连接,VPN服务器必须在互联网上暴露一个开放的端口,持续监听用户请求。因此,攻击者可以不断地尝试对VPN进行暴力破解、SQL注入。

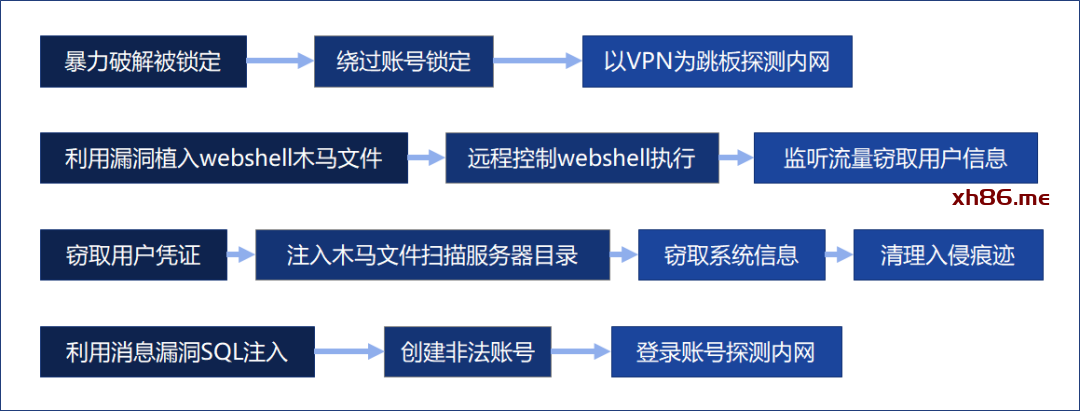

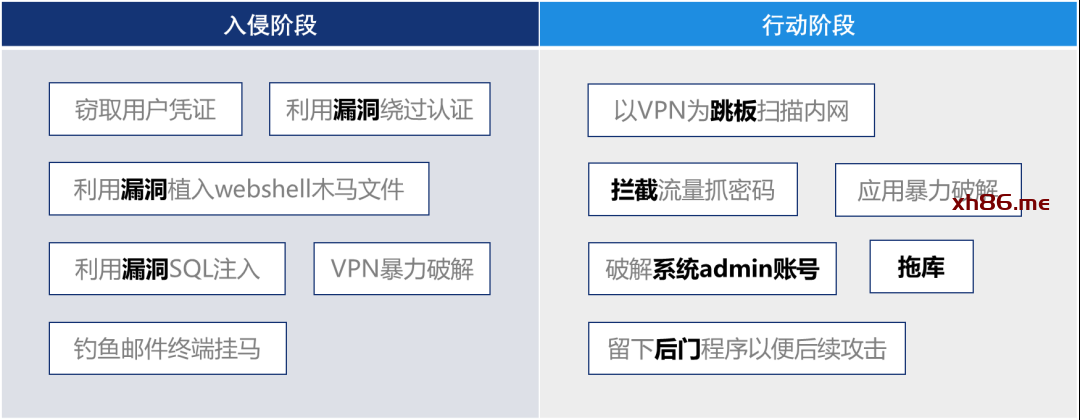

攻击VPN有很多方法,下面列出了一些常见的攻击套路。

(1)暴力破解:由于SSL VPN的登录页面是直接暴露出来的,攻击者可以直接进行暴力破解。即使管理员发现被暴力破解的账号后,可以锁定账号,攻击者还可以利用漏洞绕过账号锁定,继续用窃取的账号探测企业内网。

(2)伪造请求:由于VPN会对外暴露很多接口,攻击者可以利用接口的漏洞,伪造请求包绕过会话和设备IP验证,在服务器上植入Webshell木马文件,远程控制Webshell执行,在VPN服务器上监听往来流量,从中破解用户信息。

(3)窃取凭证:攻击者可以利用漏洞窃取用户会话中的身份凭证,再利用窃取到的有效凭证直接与VPN建立连接。或者,利用身份凭证注入木马,探测服务端上的目录结构,找探测是否存在弱密码,探测内部服务接口是否有漏洞。在找到有价值的系统信息后,直接拖库拿走,顺手还清理一下入侵痕迹。

(4)注入漏洞:攻击者可以利用SQL注入漏洞,在VPN中给自己创建账号,利用非法创建的账号继续探测内网。

总结上述入侵套路,可以发现入侵的关键步骤就是利用VPN安全漏洞,控制服务端,再进行后续行动。

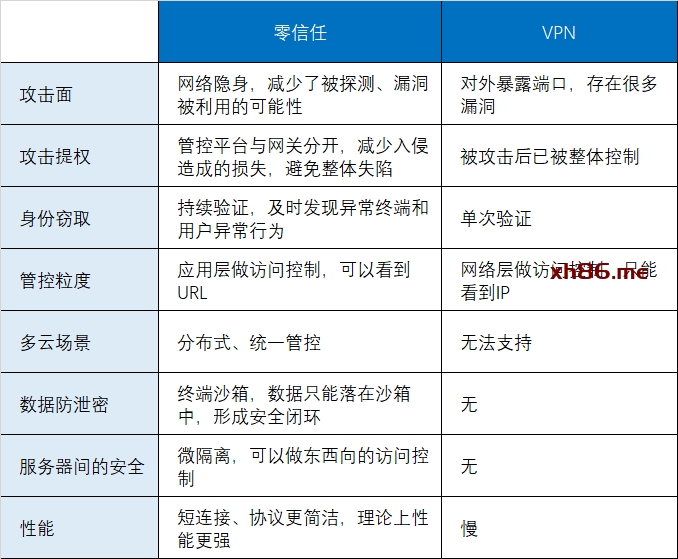

从架构的角度讲,零信任确实比VPN强一些。前文提到的安全问题,零信任可以避免很大一部分问题的发生。其实,这也很正常,毕竟VPN已经是几十年前的老产品了,而零信任是近年来不断吸收经验而形成的新型架构,有“后发优势”。像前面市场部分提到的,很多零信任团队都是从VPN团队发展而来的,零信任产品是在VPN的基础上做的,自然会比VPN强。

从架构角度看,VPN的安全能力先天不足。VPN服务端始终对外暴露端口,而且数据面与控制面是在一起的。攻击者可以访问对外开放的接口(登录、验证、管理),随意研究对外开放的端口的漏洞(通过SQL注入、Webshell注入、伪造请求包)。在入侵后,可以直接扫描目录、拖库、提权。

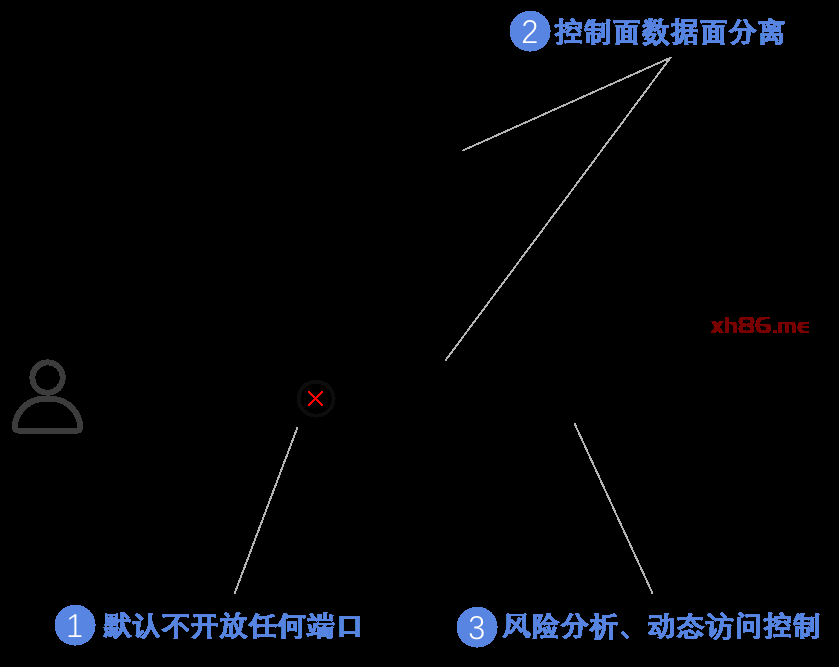

与VPN不同,零信任架构默认不开放任何端口(细节参见我的关于隐身技术的文章),减少了被探测、漏洞被利用的可能性。管控平台与网关分开,可以减少入侵造成的损失,避免整体失陷。即使攻击者窃取了身份,在进行异常操作时,还是会被零信任带有的风险分析和动态访问控制能力所发现、阻止。

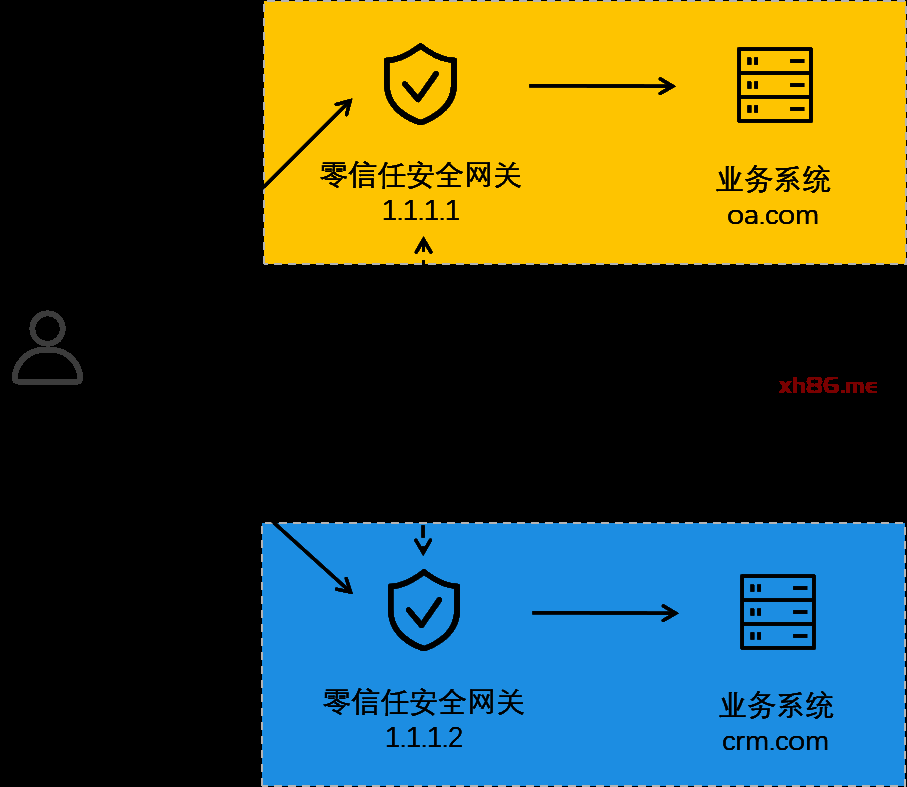

此外,由于零信任做了管控端的分离,因此可以更好地支撑分布式部署的统一管理。在多数据中心场景、多云场景中,零信任架构能提供更好的支撑,但VPN的表现却不尽如人意。

零信任的Web代理网关可以在应用层进行审计和拦截,能做到比VPN更细粒度的管控。

广义上的零信任架构还可以通过微隔离限制攻击者的横向移动,通过终端沙箱增强高敏数据场景的数据防泄漏能力等等……这些都是VPN所不具备的。(篇幅原因不一一介绍,文末有总结表)

3、性能的问题

VPN被用户吐槽最多的就是它的性能和体验问题。很多企业都希望零信任系统能够彻底改变远程访问的体验。

零信任在理论上是比VPN更快的。常见的零信任安全网关分为Web代理和隧道网关两种。

一般来说,Web代理(如Nginx)的处理能力和灵活性都比VPN更强,可以支持更多并发。而且,Web代理是短连接模式,不用建立隧道,在网络质量不高时不会让会话全部中断,稳定性较好。Web代理的集群和容器化方案也更加成熟,扩容更灵活方便。

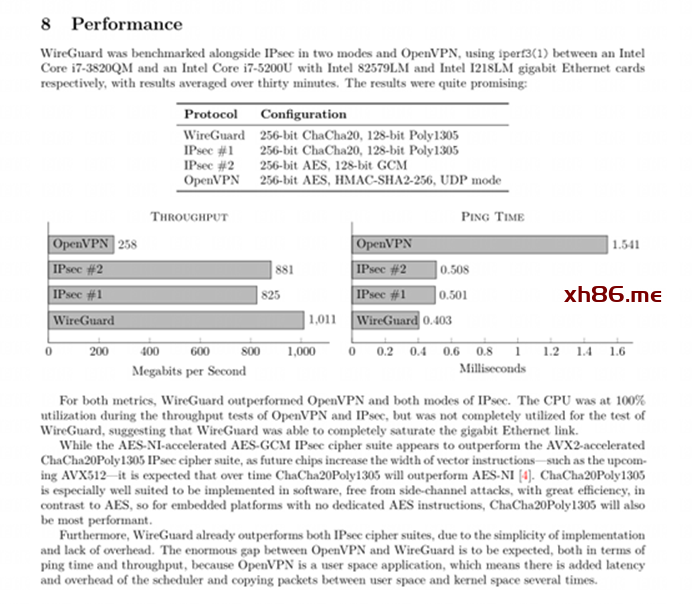

有些零信任隧道网关是使用WireGuard协议实现的。简洁高效的WireGuard协议在吞吐和速度方面,略胜IPsec和OpenVPN一筹。(感谢吕波老师找到的对比报告。)

由于目前零信任还在推广普及的初期,厂商之间的比拼还停留在功能层面,都不太关注性能的提升。一般而言,一个领域到了市场后期,才会到拼性能、拼参数的时候。可能要到那个时候,零信任才能发挥出它的最大效果。

4、替代的顾虑

零信任虽然好,但是要把VPN彻底替换掉,也存在不少顾虑。

实际上,VPN可能已经在企业中存在了多年,与整个网络安全体系的联系千丝万缕。例如,VPN可能已经对接了一些安全分析平台。平台依赖VPN日志进行风险分析。或者VPN已经对接了企业的身份、工作流,重新梳理对接可能会花费巨大的成本。有的企业还会受政策限制必须保留VPN。

所以,在替换VPN之前,必须了解清楚现有的运行机制,了解与VPN相关的各类因素,了解替换后会造成什么影响。

小规模试点很快,但真正落地、全面推广时,要考虑很多问题。例如,身份从哪来,权限规则怎么导入,有多少应用要兼容,要支撑多少人并发,用户体验会不会变等等。

只有做了万全的准备,才能实现平稳的过渡。

5、共存的方式

如果不想立即大规模替代VPN,企业可以选择先让两者共存。在全面淘汰VPN之前,留两条路互备是更加稳妥的做法。

两者共存时,可并联,也可串联。

(1)并联:企业网络相当于开了两个口子,一个是VPN,一个是零信任。

如果用户同时安装零信任客户端与VPN客户端,那么两者可能在网络设置方面发生冲突。一个解决方法是让两者分别在不同的层工作。例如,VPN通过虚拟网卡在网络层工作,零信任客户端使用代理机制在应用层工作。

保留两个端的做法也会让用户感到很懵,不知道什么时候用零信任,什么时候用VPN。

因此,最好是先让一部分用户可以完全依赖零信任系统工作,即使卸掉VPN也不影响工作。再逐步让更多人和应用接入。

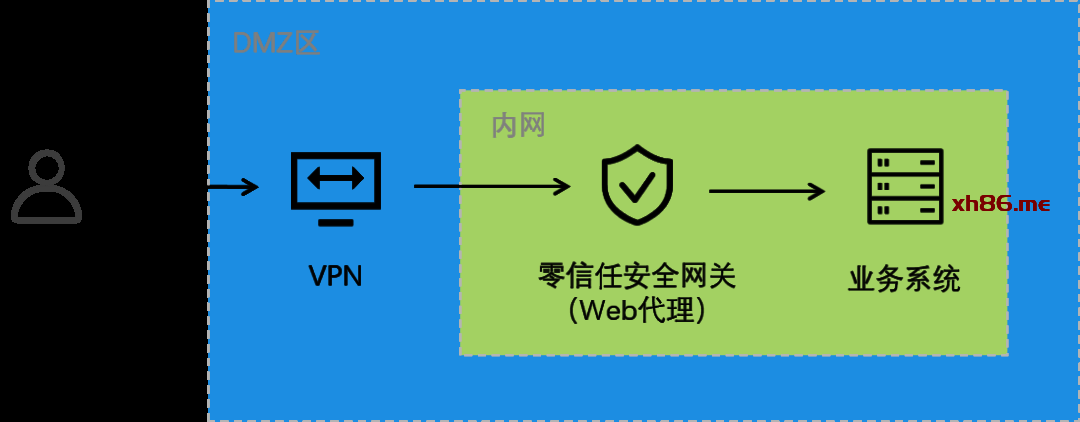

(2)串联:零信任用无端模式叠加动态访问控制能力

用户先拨通VPN,进入企业网络,再通过无客户端的Web形式的零信任系统访问企业应用,整体形成双层防护。这里的零信任系统起风险分析与动态访问控制的作用。

6、遗留VPN的增强

如果VPN确实有安全问题,但又不能快速替代,那至少应该做些安全增强。

下面是一些过渡期间,对遗留VPN的增强建议:

(1)启用多因子认证。

(2)选择安全的传输协议,不要选择DES加密算法和TLS1.1以下的协议。

(3)及时打补丁,修复已知的安全漏洞。

(4)启用证书实现双向认证,防止中间人攻击。

(5)给为VPN用户分配单独的IP段,便于限制其权限,也便于审计。

(6)开启登录位置检测。

(7)禁止用户之间互连(会导致运维变麻烦)。

(8)不允许同时连接互联网和公司网络,避免黑客远程入侵。

7、总结

下面以一个总结表来结束这篇文章。感谢你的阅读,关注我了解更多零信任知识。