在之前配置MSR810设备时(淘了一台二手的H3C企业路由器,就用它来打开网络世界的大门),我们介绍了通过Console口配置设备(举一反三,MSR设备如何通过串口登录以及操作设备升级),也介绍了通过Telnet等方式远程配置设备(通过Telnet登录设备)。对于远程配置设备,一般有两种方式:第一种是使用串口集线器,可以把所有设备的Console口汇聚到一台设备上进行集中管理,目前已经不多见了;还有一种就是通过Telnet、SSH等协议进行远程配置了。

当使用远程协议登录设备时,一般都需要一个网络可达的管理地址,这个地址可能是业务地址,如内网网段的网关或互联地址等。此时,管理流量和实际数据、生产业务等流量使用相同的转发路径进行通信,并未进行隔离,这种方式被称为带内网络管理(In-band network management),也是最常用的网管方式。

对于一些小型网络,带内网管可以提高设备管理和配置的灵活性。但是如果网络出现故障,设备的可达性就会受到影响,设备就会脱管,无法管理;而且使用业务地址进行管理,会扩大设备管理的暴露面,增加网络安全风险。

如果要提高管理网络的健壮性,一般做法是预留一个单独的管理接口、或创建一条单独的路径来管理设备,这种方式被称为带外网络管理(Out-of-band network management),使用串口集线器也属于带外管理的范畴。

这时,当生产网络出现故障时,就有了一个独立于业务网络的远程访问路径来进行设备管理和故障排查。对于关键网络,管理网络与生产网络分离,配合使用基于身份的访问控制,可以大幅提高管理网络的安全性。

大家看我前面做的VSR、Linux等实验,其实都用到了带外管理接口。

在我的组网里面,192.168.1.0/24这个网段只做管理,是没有业务转发的。但是,这种配置在严格意义上讲,也不算是带外管理口;严格意义上的带外管理口需要有独立的网络芯片或者划到独立的VRF中,目前设备厂商主要还是基于VRF实现的。

前面我们也介绍过,VRF(Virtual Routing and Forwarding,虚拟路由和转发)主要用于隔离设备上的业务转发,进而实现管理网络和生产网络的分离(震惊!VRF路由泄露了!)。

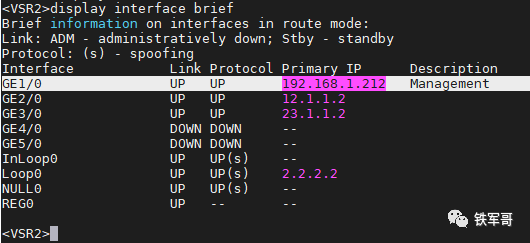

接口下没有配置VRF时的路由表长这样。

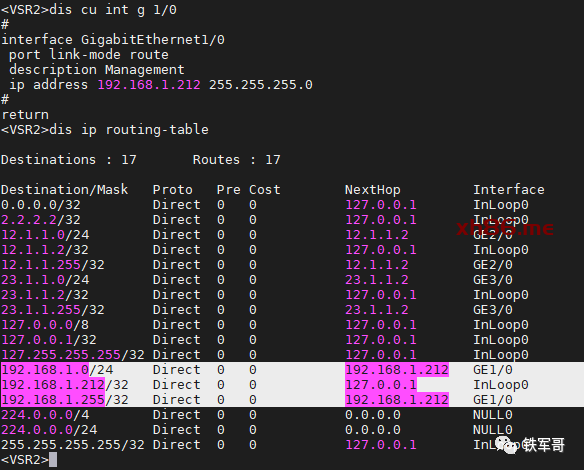

接口下配置了VRF之后的路由表长这样。

可以看到全局路由表中已经没有192.168.1.0/24这个管理网段的路由了,也就无法从生产网络访问到管理网络了。

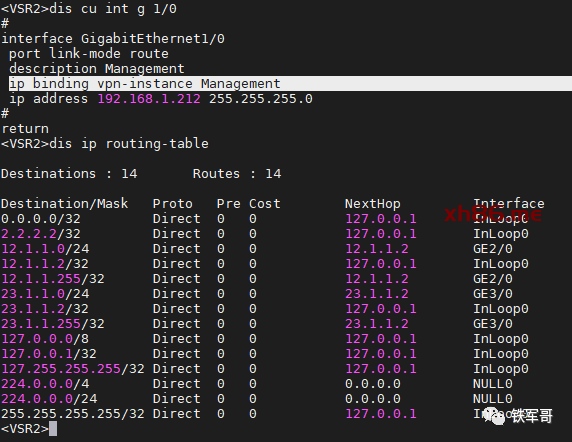

如果再配置访问控制策略,从生产网络就完全不能管理设备了。

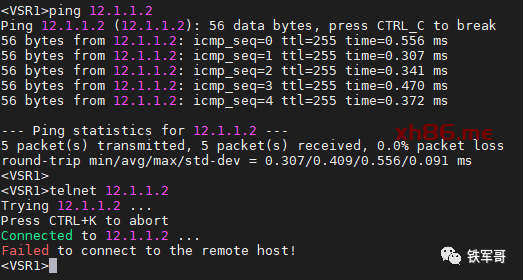

#acl advanced 3402description Managemeng-ACLrule 0 permit ip vpn-instance Management source 192.168.1.0 0.0.0.255#telnet server enabletelnet server acl 3402

但是带外管理也不是说适用于所有的场景,比如说公有云环境,多一个网络接口一般就意味着多一个公网IP地址,这里面都是费用;而且公网IP的暴露面也比较大,除非有严格的访问策略,否则使用带外管理无疑增加了网络安全风险。

请合理选择网络设备管理方式,提高网络健壮性。